Article Number: 000129477

macOSでDell Data Securityのカーネル拡張子を許可する方法

Summary: Macでは、Dell Data Security製品に対してカーネル拡張子を承認する場合があります。

Article Content

Symptoms

- 2021年2月で、Dell Encryption Enterprise for Macのメンテナンスが終了しました。この製品およびこの製品に関する記事は、Dellでは今後アップデートされません。

- 2022年5月をもって、Dell Endpoint Security Suite Enterpriseはメンテナンス終了となりました。この製品およびこの製品に関する記事は、Dellでは今後アップデートされません。

- 2022年5月をもって、Dell Threat Defenseはメンテナンス終了となりました。この製品およびこの製品に関する記事は、Dellでは今後アップデートされません。

- 詳細については、「Dell Data Securityの製品ライフサイクル(サポート終了/サポート終了)ポリシー」を参照してください。その他の記事に関する質問がある場合は、担当のセールス チームに連絡するか、またはendpointsecurity@dell.comにお問い合わせください。

- 現在の製品に関する追加情報については、エンドポイント セキュリティページを参照してください。

System Integrity Protection(SIP)は、macOS High Sierra(10.13)で強化され、新しいサード パーティーのカーネル拡張子(KEXT)をユーザーが承認する必要があるようになりました。この記事では、macOS High Sierra以降でDell Data Securityのカーネル拡張子を許可する方法について説明します。

対象製品:

Dell Endpoint Security Suite Enterprise for Mac

Dell Threat Defense

Dell Encryption Enterprise for Mac

CrowdStrike Falcon Sensor

VMware Carbon Black Cloud Endpoint

対象オペレーティング システム:

macOS High Sierra(10.13)以降

次の場合、ユーザーにこのセキュリティ機能からのメッセージが表示されます。

- 以下の新規インストールを実行:

- Dell Threat Defense

- Dell Endpoint Security Suite Enterprise

- Dell Encryption Enterprise for Mac

- CrowdStrike Falcon Sensor

- VMware Carbon Black Cloud Endpoint

- SIPが有効になっている。

次の場合は、ユーザーにはこのセキュリティ機能からのメッセージは表示されません。

- 以下のアップグレードを実行:

- Dell Threat Defense

- Dell Endpoint Security Suite Enterprise

- Dell Encryption Enterprise for Mac

- CrowdStrike Falcon Sensor

- VMware Carbon Black Cloud Endpoint

- SIPが無効になっています。

Cause

該当なし。

Resolution

macOS High Sierra 以降で SIP が有効になっている場合、Dell Endpoint Security Suite Enterprise、Dell Threat Defense、Dell Encryption Enterprise for Mac、CrowdStrike Falcon Sensor、または VMware Carbon Black Cloud Endpoint のインストール後に、オペレーティングシステムに拡張ブロックアラートが発生します。

![[System Extension]がブロックされました。](https://supportkb.dell.com/img/ka06P000000LezJQAS/ka06P000000LezJQAS_ja_1.jpeg)

- Dell Inc.(旧Credant Technologies)

- Credant Technologies

- Benjamin Fleischer(Encryption External Mediaポリシーが有効になっている場合)

インストールされているmacOSのバージョンによって、拡張子の承認は異なります。詳細については、適切なオペレーティング システムをクリックしてください。

macOS Big Surにシステム拡張子が導入されることに伴って、アプリケーションの新規インストール時にカーネル拡張子が正しくロードされない場合があります。macOS Big Surへアップグレードする前にインストールされたアプリケーションでは、カーネル拡張子を事前にインポートする必要があります。

アプリケーションが正しく起動しない場合は、アプリケーションの TeamID をオペレーティング システムの外部に手動で入力できます。

TeamIDを手動で挿入するには、次の手順を実行します。

- 影響を受けたMacをリカバリー モードで起動します。

の『Intel 搭載 Mac コンピュータの macOS 復旧について』を参照してください。

の『Intel 搭載 Mac コンピュータの macOS 復旧について』を参照してください。

- [Utilities]メニューをクリックして、[ターミナル]を選択します。

- [Terminal]で「

/usr/sbin/spctl kext-consent add [TEAMID]」と入力してEnterを押します。

- [TEAMID] = インストールされている製品のApple TeamID

- Apple TeamID:

- Dell Endpoint Security Suite Enterprise:

6ENJ69K633 - Dell Threat Defense:

6ENJ69K633 - Dell Encryption Enterprise:

VR2659AZ37- Dell Encryption External Media:

3T5GSNBU6W(v10.1.0以前) - Dell Encryption External Media:

VR2659AZ37(v10.5.0以降)

- Dell Encryption External Media:

- CrowdStrike Falcon Sensor:

X9E956P446 - VMware Carbon Black Cloud Endpoint:

7AGZNQ2S2T

- Dell Endpoint Security Suite Enterprise:

- たとえば、VMware Carbon Black Cloud Endpointを手動で追加する必要がある場合は、

/usr/sbin/spctl kext-consent add 7AGZNQ2S2Tと入力してEnterを押します。

- ターミナル アプリを閉じ、macOSを再起動します。

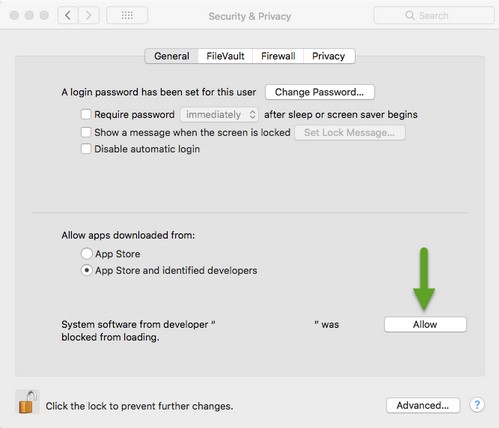

拡張子を承認するには、次の手順を実行します。

- 影響を受けるMacにログインします。

- Apple Dockで、[System Preferences]をクリックします。

![[System Preferences]](https://supportkb.dell.com/img/ka06P000000LezJQAS/ka06P000000LezJQAS_ja_3.jpeg)

- [Security & Privacy]をダブルクリックします。

![[Security & Privacy]](https://supportkb.dell.com/img/ka06P000000LezJQAS/ka06P000000LezJQAS_ja_4.jpeg)

- [General]タブで、[Allow]をクリックしてKEXTをロードします。

Apple管理ソリューション(Workspace One, Jamfなど)は、KEXTのユーザー承認を抑止するために、Apple TeamIDを使用することができます。

- Apple TeamID:

- Dell Endpoint Security Suite Enterprise:

6ENJ69K633 - Dell Threat Defense:

6ENJ69K633 - Dell Encryption Enterprise:

VR2659AZ37- Dell Encryption External Media:

3T5GSNBU6W(v10.1.0以前) - Dell Encryption External Media:

VR2659AZ37(v10.5.0以降)

- Dell Encryption External Media:

- CrowdStrike Falcon Sensor:

X9E956P446 - VMware Carbon Black Cloud Endpoint:

7AGZNQ2S2T

- Dell Endpoint Security Suite Enterprise:

エンドポイントの許可リストに登録されているApple TeamIDを確認するには、次の手順を実行します。

- エンドポイントで[ターミナル]を開きます。

- 「

sudo kextstat | grep -v com.apple」と入力して、Enterを押します。 - スーパーユーザーのパスワードを入力して、Enterを押します。

サポートに問い合わせるには、「Dell Data Securityのインターナショナル サポート電話番号」を参照してください。

TechDirectにアクセスして、テクニカル サポート リクエストをオンラインで生成します。

さらに詳しい情報やリソースについては、「デル セキュリティ コミュニティー フォーラム」に参加してください。

Additional Information

Videos

Article Properties

Affected Product

Dell Threat Defense, Dell Endpoint Security Suite Pro, Dell Endpoint Security Suite Enterprise

Last Published Date

11 Jan 2023

Version

15

Article Type

Solution