Esta postagem tem mais de 5 anos

14 Mensagens

2

3925

VLAN SW 2548

Bom dia senhores (as) Por favor!! estou com a seguinte situação, tenho em minha rede um Firewall FORTGATE 90D / CONTROLADORA WIFI configurado da seguinte forma:

Rede Corporativa: 192.168.1.0/24 - Rede Terceiros: 192.168.0.1/24

No inicio da configuração a empresa me pediu para criar uma VLAN com o ID 20, pois tenho alguns AP's espalhados no prédio e vou precisar que funcione rede cabeada e wifi para os dois ranges.

A empresa me passou a configuração abaixo, além de habilitar as portas 35 a 48 para que funcione na rede 192.168.0.1/24, mas não funciona. somente a rede Corporativa: 192.168.1.0/24 funciona.

Informação da empresa:

Os usuários da wifi/rede corporativa (range de IP: 192.168.1.0/24) devem estar na vlan nativa do switch (vlan1 untagged). Para o wifi/rede- terceiros (range: 192.168.0.0/24) você deverá criar uma vlan (Vlan ID 20 - tagged).

No seu switch, as portas onde vão ser conectados o Fortigate e os FortiAPs devem ser setadas para trunk. No meu switch que fiz os testes (linksys) a configuração não funcionou como modo trunk, e tive que setar a interface para modo ‘General’ – não sei se em todos switches existe essa configuração. Como não sei a marca do switch que você vai utilizar, talvez seja necessário mudar esse parâmetro.

Vocês acham que é alguma configuração no Firewall? ou algo que estamos esquecendo de configurar no SW?

Obrigado

DELL-Antonio M.

196 Mensagens

0

19 de julho de 2016 10:00

Olá, ELRPinheiro.

Bom dia, tudo bem?

Muito boa a sua colocação aqui no fórum. Eu gosto de ver o quanto é importante saber que a porta do tipo "General" é um tipo de porta "Trunk". :emotion-15:

Muito bem, apenas relembrando a teoria das VLANs: fisicamente o switch é o mesmo, porém você consegue separar o tráfego de faixas de IP diferentes com as IDs chamadas TAGs (em inglês = etiquetas / marcações).

Assim, uma porta que possui um PC ou note conectado pode fazer parte de outra rede sem ter que estar conectada a outro switch físico. Toda porta que é configurada como sendo do tipo "Access" (acesso) funciona assim. O PC envia o tráfego, o switch marca com ID da VLAN daquela porta e depois entrega os dados apenas nas portas com mesmo ID da VLAN.

Ah, mas Antonio, e quando o PC que eu quero me comunicar está ainda em outro switch? :emotion-18:

Aí é que entra a porta "Trunk" (tronco), meu caro!

A porta Trunk funciona de modo parecido com tronco de ramais de central telefônica. Só que ao invés de trafegar vários cabos sendo um para cada ramal, o tronco de switch trafega um cabo com vários IDs de VLAN - as TAGs.

Então o tráfego de uma rede não mistura com o tráfego de outra rede. Engenhoso, não acha? :emotion-5:

Tá, Antonio, mas e a porta "General"? :emotion-40:

Neste contexto, ELRPinheiro, "General" do inglês significa genérica. Um porta genérica. Ela é um tipo de tronco. O detalhe é que a porta Trunk Tradicional não marca o tráfego da VLAN 1 (que é a chamada Nativa ou Default).

A porta General, por outro lado, pode deixar de marcar a VLAN ID que você quiser. Isso é muito útil para telefones IP, por exemplo. Digamos que você tem uma VLAN de Voz-sobre-IP (VoIP) com ID 20. E digamos ainda que você tem todas as máquinas na VLAN 1 e faz a gerência do switch nesta VLAN default. No caso de você conectar um telefone IP no switch e um PC neste telefone IP, então no switch você configura a porta General com PVID 1 e TAG para VLAN 20. Desta forma, todo o tráfego passa primeiro pelo telefone antes de chegar no PC. Aí o telefone vai diferenciar o tráfego pela TAG 20 e o que não tiver marcação ele entrega "limpo" pro PC. Genial! :emotion-2:

A pegadinha aqui, meu caro, é que em quase todos switches PowerConnect todas as portas são configuradas para ser do tipo General por default. E mais: o PVID é 1 sem tag para nenhuma VLAN. Isto significa que as portas agem como se fossem portas de acesso convencionais e tudo que você conectar no switch vai estar na VLAN 1 default e vai gerenciar o switch na mesma rede.

Maravilha, Antonio! Então o pessoal da engenharia deste produto pensou em tudo! Se você vier a ter uma VLAN de voz, o switch já vai estar praticamente pronto pra trabalhar, bastando configurar qual o ID da VLAN de voz.

Tá... Blz... Mas e se eu ligar um outro switch ou um Wi-Fi controladora, ou Firewall no meu PowerConnect, Antonio? Não deveria ser porta Trunk? :emotion-42:

Deveria, ELRPinheiro, mas não é obrigatório. E depois, a General se comporta como um Trunk. Basta dizer quais IDs de VLAN vão ter a TAG. Se você não mexer no PVID 1 (default) esta vai ser a VLAN 1 nativa que não vai ter TAG. Todas as demais VLANs que você precisar, você configura TAG.

No seu caso específico, teremos que configurar o seguinte:

1) Requisitos:

- Usuários da rede wifi/rede corporativa (range de IP: 192.168.1.0/24) devem estar na vlan nativa do switch (vlan1 untagged)

- Para o wifi/rede- terceiros (range: 192.168.0.0/24) você deverá criar uma vlan (Vlan ID 20 - tagged)

2) Configuração:

- Criar a VLAN ID 20

- Nas portas 35 até 48, tipo General, PVID = 1 , TAG = 20

Então temos que entrar na parte de gerência, clicar em ADD:

Aí vem a tela de identificar a VLAN nova:

No ID você digita 20 no campo VLAN ID e dá um nome “TERCEIROS”, por exemplo, no campo VLAN Name. Clicar no Aplly Changes.

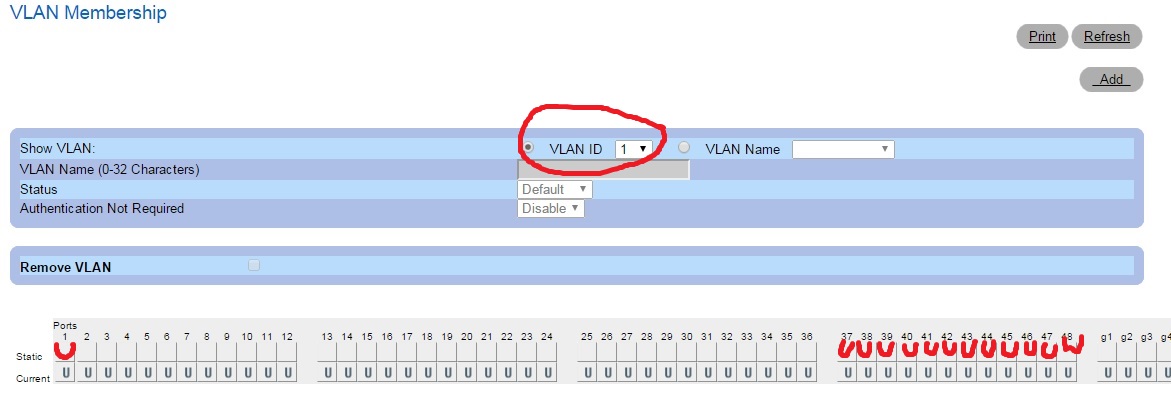

Voltaremos para a tela de VLAN Membership.

Agora precisa selecionar a VLAN 20, clicando no campo “show vlan id”. Depois, clicar no linha Static para cada porta (de 35 até 48) até que ficar com a letra “T” (de TAG).

Por último, clicar em Apply e está resolvido.

Espero ter ajudado. Não se esqueça de indicar que esta resposta solucionou o seu problema. Obrigado! :emotion-15:

elrpinheiro

14 Mensagens

0

19 de julho de 2016 11:00

Boa tarde Antônio, Cometi um engano no modelo do SW, o modelo aqui é o 3548 ao invés de 2548.

Obrigado por responder, ficou bem claro sua explicação, tentei iniciar as configurações conforme informou, saindo da interface 1 do FORTGATE.

Entrando na porta 1 do SW, com as seguintes configurações

Modo General, PVID: 1

Ao tentar iniciar criar a VLAN 20 novamente, nas configurações das portas não tenho a opção para informar o TAG=20, apenas o PVID.

Existe outro campo para indicar a TAG?

Obrigado

DELL-Antonio M.

196 Mensagens

0

19 de julho de 2016 12:00

Show de bola, ELRPinheiro!

Eu achei que você havia digitado errado mesmo. Mas eu achei que era um 2848.

Mas blz, o 3548 não é muito diferente.Aliás, você fez tudo certo. Apenas não precisa entrar na última tela da configuração de porta na VLAN.

Isto por que lá na configuração das portas não tem como setar a TAG.

No caso, a TAG da VLAN você configura na tela de VLAN membership mesmo. Clicando até ficar com a letra "T" bem como você fez.

Exemplo:

No exemplo acima, todas as portas estão com TAG para a VLAN de nome "Finance" (financeiro).

Se você quiser, pode baixar o manual do 3548 aqui:

DELL-Antonio M.

196 Mensagens

0

20 de julho de 2016 06:00

:emotion-15:

Mais um detalhe importante, ELRPinheiro! :emotion-3:

A porta 1 do switch que conecta o Fortigate tbm tem que ter T para a VLAN 20, ok?

Por favor, indique no botão abaixo se a resposta resolveu o seu problema, blz?

Abraço!

elrpinheiro

14 Mensagens

0

20 de julho de 2016 10:00

Está tudo correto no WifiControler

Tenho três redes no FORTGATE, a CORPBPC 192.168.1.0/24 rede cabeade e WIFI, essa rede está na VLAN nativa do SW, a VISBPC 172.16.0.0/24 Rede somente WIFI e não passa por nenhuma VLAN e por ultimo a Rede TERCEIROS 192.168.0.1/24 que eu preciso que funcione tanto cabeada e wifi pela VLAN 20, só que ambas não funcionam com as configurações que realizei, quando tento conectar pela porta de 37 a 48 do SW ele deveria reconhecer a rede TERCEIROS e pagar IP do range, isso ocorre também a na rede WIFI que se chama TERBPC, não pega IP. no fortgate está tudo correto, e ele é o DHPC.

DELL-Antonio M.

196 Mensagens

0

20 de julho de 2016 10:00

Tranquilo, meu amigo! Essas coisas são assim mesmo! Estou contigo pra te ajudar e vamos até o final com a solução! :emotion-15:

Para mim aparenta estar tudo correto na configuração do switch do jeito que você me mostrou agora, ELRPinhero.

O que está acontecendo que ainda não funcionou? O Wi-Fi controller não encontra os access-points?

elrpinheiro

14 Mensagens

0

20 de julho de 2016 10:00

Boa tarde!!

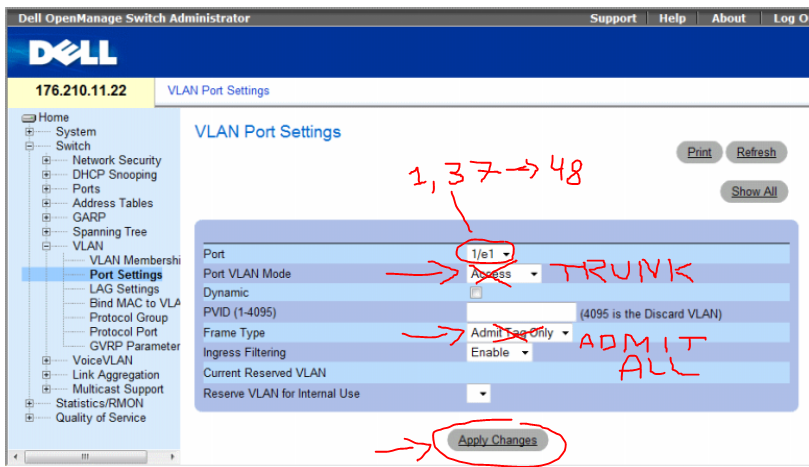

Vamos as considerações, no meu SW a porta 1 está setado para GENERAL e PVID: 1

A VLAN nativa do SW está conforme imagem abaixo:

A VLAN TERCEIROS, Está conforme informado no ultimo comentário:

A porta 1 na VLAN TERCEIROS Está com o TAG (T).

por favor!! Está correto?

Meu amigo, que dor de cabeça está dando para fazer isso funcionar rs, mas ainda não funcionou.

Ainda tenho esperança.

Obrigado

DELL-Antonio M.

196 Mensagens

0

20 de julho de 2016 12:00

Ok, ELRPinheiro! Obrigado pelos escrarecimentos.

Olha, eu não sou especialista em FortiNET. No entanto, nós temos um Wi-Fi Controller concorrente no mercado que se chama Aruba. Eu já trabalhei antes com as controllers da Cisco. Já dei suporte para uma controller Ubiquiti e outra PepLink. Todas as controladoras Wi-Fi que já vi até hoje seguem a mesma lógica.

Que lógica é essa? É a lógica de vincular um ID de VLAN com uma rede Wi-Fi (SSID) de uma faixa de rede.

É bem o seu caso, né?

Você precisa que os access-points das portas 37 até 48 ofereçam IP da rede SSID "TERBPC" para quem se conectar por essa rede Wi-Fi.

Para fazer isso nas diversas controladoras wi-fi que já dei suporte, você configura a rede Wi-Fi vinculando com o ID da VLAN.

Sempre funcionou com nossos switches.

Já que você tem certeza que o FortiNET está configurado corretamente, podemos testar o seguinte:

1) configurar as portas 1 e 37 até 48 como modo Trunk "puro", como abaixo:

2) configurar Untag (sem marcação/etiqueta) nas mesmas portas para a VLAN 1, conforme abaixo:

Por favor, me sinalize se isso resolveu.

Abraço!

elrpinheiro

14 Mensagens

0

20 de julho de 2016 13:00

Então, minha estrutura é assim:

CORP-192.168.1.0/24 (CABEADA E WIFI) VISBPC-172.16.0.0/24 (WIFI) e TERBPC 192.168.0.0/24 (CABEADA E WIFI)

Hoje o que está funcionando é a rede CORP, tanto cabeado tanto WIFI pela VLAN1, e a rede VISBPC, que vai funciona somente no WIFI.

O que eu preciso é: que a rede TERBPC funcione tanto na rede cabeada, nas portas 37 a 48, quanto na rede WIFI.

Conforme imagem abaixo, a rede TERBPC devera sair pela interface1 na VLAN ID20.

Imagem 1

Imagem 2 (Desmostrando que o DHCP da rede TERBPC está ativo)

Meu (WifiControler está configurado com as três redes (CORP. VIS e TERBPC)

Imagem 1

Imagem 2

E já está configurado para trabalhar na VLAN ID20.

O que eu preciso: Que a rede TERBPC saia junto com a interface 1 do FORTGATE na VLAN ID20 e as portas 37 a 48 funcione na rede TERBPC.

Segui os passos do seu ultimo comentário, porta 1 do SW, no modo TRUNK.

Quando tento sinalizar U na opção Static, não consigo, a opção fica inativo para mim.

Ainda tem jeito? senão vou ter que buscar outras alternativas.

Obrigado

DELL-Antonio M.

196 Mensagens

0

20 de julho de 2016 14:00

Perfeito, ELRPinheiro.

Obrigado pelo feedback super detalhado.

Tem jeito, sim, meu amigo! Tem que ter. Não acredito que nós vamos perder para um tag de VLAN.

Isso de não deixar marcar o "U" para a VLAN 1 é comum em alguns switches. Mas você pode ver que a linha debaixo "current" (que é a config atual) vai está em "U".

Pelo que eu conheço de switch e wi-fi controller, está tudo certo neste switch. Tem que funcionar.

Me ocorreu agora de você verificar se precisa atualizar o firmware deste switch.

Qual é a versão do seu firmware?

Abraço!

elrpinheiro

14 Mensagens

0

21 de julho de 2016 10:00

Boa tarde!!

desculpa a demora, segue:

DELL-Antonio M.

196 Mensagens

0

21 de julho de 2016 13:00

Olá, ELRPinheiro! Eu que peço desculpas pela minha demora.

Obrigado por não desisir!

Olha, esse firmware é meio antigo mesmo.

A versão mais nova é 2.0.0.65 .

Tomara que isto resolva. Estou ficando sem munição! hehehehe :emotion-5:

elrpinheiro

14 Mensagens

0

25 de julho de 2016 10:00

Boa tarde!!

Resolveu parcialmente, o SW ficou até mais rápido: trabalhei em uma empresa onde nós eramos homologados com equipamentos DELL, aqui está tudo misturado, tem DELL, CISCO, HP.. enfim, comentei com meu antigo Coord de TI, expliquei para ele sobre isso e ele só me fez uma pegunta.

Vc configurou uma parte que informa quais as VLANs são liberadas para trafegar pelas interfaces general

eu disse, não! nunca precisei, você sabe onde configuro essa liberação?

Obrigado

DELL-Antonio M.

196 Mensagens

0

25 de julho de 2016 14:00

Que bom ler seu feedback positivo, ELRPinheiro!

Estamos no caminho certo!

Olha, nunca precisei liberar as VLANs em interfaces General. A partir do momento que você diz que uma VLAN está com "T" de tag naquela porta, isso já é permitir a VLAN na porta.

Talvez o seu antigo coordenador esteja se referindo ao "frame type" ou então ao "ingress filtering".

O "frame type" deve ser deixado em Admit All. Isso é o que define se a interface/porta aceita apenas tráfego com Tag ou aceita sem tag, ou ambos. Admit All aceita ambos com e sem tag.

O "ingress filtering" pega todas as tags que chegarem na porta e examina. Se tiver uma tag para uma VLAN que não existe no switch, ele descarta o tráfego. É bom deixar em enable.