NetWorker: Abbonamento di Azure mancante in NWUI

Summary: A NetWorker è stato aggiunto in precedenza un abbonamento di Microsoft Azure. L'abbonamento Azure non viene visualizzato in NetWorker Web User Interface (NWUI). Durante il tentativo di aggiungere nuovamente la sottoscrizione di Azure, viene visualizzato un errore che indica che la sottoscrizione di Azure esiste già in NetWorker. La sottoscrizione è visibile da un prompt nsradmin sul server NetWorker. ...

Symptoms

In precedenza è stata aggiunta una sottoscrizione Azure al server NetWorker. NetWorker Web Use Interface (NWUI) non mostra alcuna sottoscrizione di Azure:

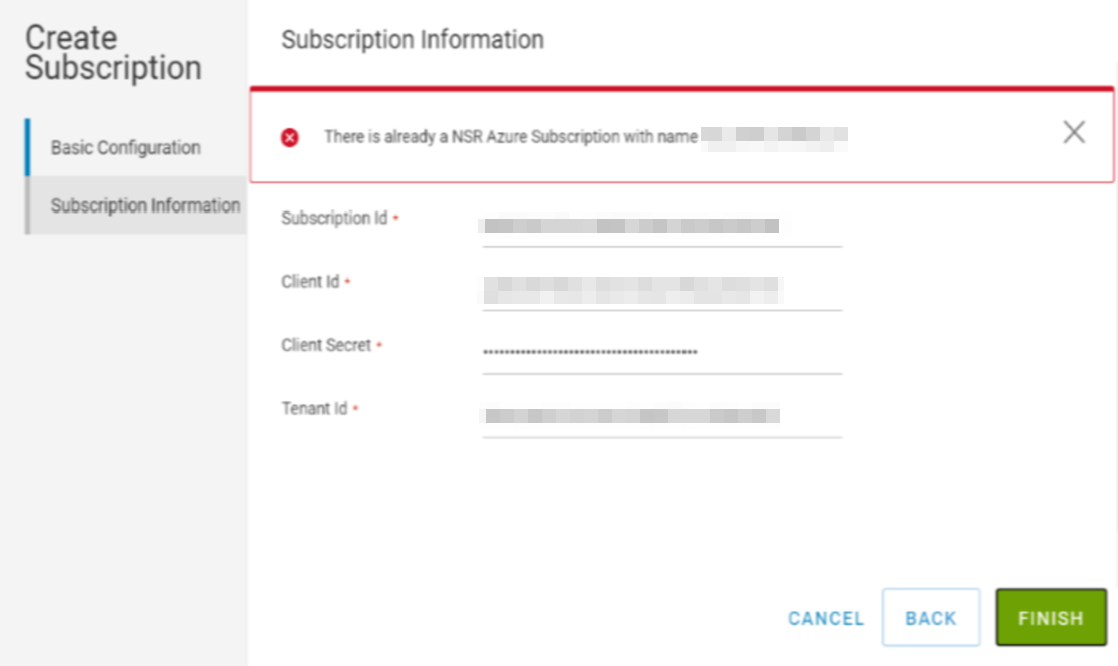

Se si tenta di aggiungere nuovamente la sottoscrizione di Azure a NetWorker, viene segnalato che esiste già:

Il daemon.log del server NetWorker può segnalare:

- Linux: /nsr/logs/daemon.raw

- Windows (impostazione predefinita): C:\Program Files\EMC NetWorker\nsr\logs\daemon.raw

- NetWorker: Come utilizzare nsr_render_log per eseguire il rendering .raw file di log

66113 MM/DD/YYYY HH:mm:SS nsrd NSR critical Failed to retrieve item _azure_AZURE_SUBSCRIPTION_NAME_client secret from lockbox /nsr/lockbox/NETWORKER_SERVER_FQDN/clb.lb

L'abbonamento di Azure può essere visualizzato da un nsradmin prompt sul server NetWorker:

- Aprire un prompt con privilegi elevati sul server NetWorker.

- Eseguire:

nsradmin - Dal prompt nsradmin, elencare le sottoscrizioni di Azure:

print type: NSR Azure Subscription

azure-nve:~ # nsradmin

NetWorker administration program.

Use the "help" command for help, "visual" for full-screen mode.

nsradmin> p type: NSR Azure Subscription

type: NSR Azure Subscription;

name: SUBSCRIPTION-RESOURCE-NAME;

comment: ;

tenant id: AZURE-TENANT-ID;

subscription id: AZURE-SUBSCRIPTION-ID;

client id: AZURE-CLIENT-IDb;

client secret: *******;

endpoint: management.azure.com;

command: nsrazure_discovery;

administrator: "user=root,host=azure-nve.local",

"user=administrator,host=azure-nve.local",

"user=system,host=azure-nve.local",

"user=nsrnmc,host=azure-nve.local",

nsradmin> quit

Cause

- Il lockbox del server NetWorker è danneggiato.

- NetWorker non è in grado di decrittografare il segreto client dell'abbonamento Azure dal lockbox.

- Il segreto client di Azure ha un periodo di scadenza definito al momento della creazione. La data di scadenza è trascorsa e il segreto client utilizzato nella risorsa NetWorker Azure Subscription non è più valido.

Resolution

- Sul server NetWorker, creare un file denominato

clear_client_secret.txtin un luogo a tua scelta. - Aggiungere i seguenti contenuti al file e salvarlo:

. type: nsr azure subscription update client secret: ; y

- Da una shell root (Linux) o da un prompt dei comandi dell'amministratore (Windows), arrestare i servizi del server NetWorker:

- Linux: nsr_shutdown

- Windows:

net stop nsrd

- Creare una copia del database delle risorse del server NetWorker (NSRDB):

- Linux:

cp -R /nsr/res/nsrdb /nsr/res/nsrdb.beforeclientsecretreset_$(date -I) - Windows: Utilizzare Esplora file di Windows per creare una copia della cartella del database delle risorse, percorso predefinito: C:\Program Files\EMC NetWorker\nsr\res\nsrdb

- Utilizzare

nsradminPer importare il fileclear_client_secret.txtnell'NSRDB.

- Linux:

nsradmin -i clear_client_secret.txt -d /nsr/res/nsrdb - Windows:

nsradmin -i clear_client_secret.txt -d "C:\Program Files\EMC NetWorker\nsr\res\nsrdb"

Esempio:

azure-nve:~ # nsradmin -i clear_client_secret.txt -d /nsr/res/nsrdb Current query set updated resource id 53.0.36.27.0.0.0.0.220.76.162.103.10.164.158.89(186)

Viene visualizzata una riga "risorsa aggiornata" per ogni abbonamento Azure configurato sul server NetWorker.

- Aprire un

nsradminprompt a nsrdb e aggiornare la sottoscrizione client per ogni sottoscrizione di Azure.

- Linux:

nsradmin -d /nsr/res/nsrdb - Windows:

nsradmin -d "C:\Program Files\EMC NetWorker\nsr\res\nsrdb"

Se tutte le sottoscrizioni di Azure condividono lo stesso segreto client di Azure, effettuare le seguenti operazioni:

nsradmin> . type: nsr azure subscription

Current query set

nsradmin> show name; client secret

nsradmin> print

client secret: ;

name: Azure;

nsradmin> update cleint secret: REPLACE_WITH_CLIENT_SECRET

cleint secret: CLIENT_SECRET;

Update? y

updated resource id 53.0.36.27.0.0.0.0.220.76.162.103.10.164.158.89(187)

*Repeat confirmation for each subscription*

nsradmin> q

nsradmin> show name

nsradmin> print type: nsr azure subscription

name: AZURE_SUBSCRIPTION_NAME;

nsradmin> . type: nsr azure subscription; name: AZURE_SUBSCRIPTION_NAME

Current query set

nsradmin> update client secret: REPLACE_WITH_CLIENT_SECRET

client secret: CLIENT_SECRET;

Update? y

updated resource id 53.0.36.27.0.0.0.0.220.76.162.103.10.164.158.89(188)

q oppure quit per uscire nsradmin.

- Avviare i servizi del server NetWorker:

- Linux:

systemctl start networkeroppure/etc/init.d/networker start - Windows:

net start nsrd

- Monitorare i daemon.raw del server per rilevare eventuali nuovi errori di lockbox:

- Linux: /nsr/logs/daemon.raw

- Windows (impostazione predefinita): C:\Program Files\EMC NetWorker\nsr\logs\daemon.raw

- NetWorker: Come utilizzare nsr_render_log per eseguire il rendering .raw file di log

- Se non vengono segnalati errori di lockbox relativi alle sottoscrizioni di Azure, verificare che sia possibile aggiornare le sottoscrizioni da NWUI dopo l'avvio del servizio.

Additional Information

Se la procedura descritta sopra non funziona. Le sottoscrizioni di Azure devono essere eliminate e ricreate.

- Creare una copia di nsrdb (se non è già stato fatto). Se si eseguono questi passaggi dopo aver tentato la procedura precedente, è stata creata una copia nel passaggio 4 della risoluzione . Inoltre, verificare che il processo Server Protection sia stato completato. Raccogliere i dettagli del saveset di bootstrap:

mminfo -B - Raccogliere i dettagli della sottoscrizione di Azure dal prompt nsradmin. Vengono elencati tutti gli elementi tranne il segreto client. Questo deve essere raccolto prima di procedere con i passaggi successivi. L'amministratore di Azure deve eseguire queste azioni; Tuttavia, vedere il segreto client di Azure di seguito per i passaggi generali necessari.

nsradmin print type: nsr azure subscription

- Eliminare le risorse di sottoscrizione di Azure esistenti

. type: nsr azure subscription delete y

- Accedere a NetWorker Web User Interface (NWUI) e passare a Protection-Azure> Subscriptions.

- Ricreare ogni sottoscrizione di Azure usando il nome, il commento, l'ID tenant, l'ID sottoscrizione e l'ID client raccolti nel passaggio 2. Il segreto client deve essere fornito dal cliente o dal relativo amministratore di Azure

Segreto client di Azure

Se il segreto client Azure corrente non è noto, è possibile crearne uno nuovo da Azure. Solo gli account utente di Azure con autorizzazioni appropriate possono visualizzare queste impostazioni e risorse. A tale scopo, è necessario l'amministratore di Azure dell'ambiente.

- Dal portale di Azure passare a (o cercare) Registrazioni app.

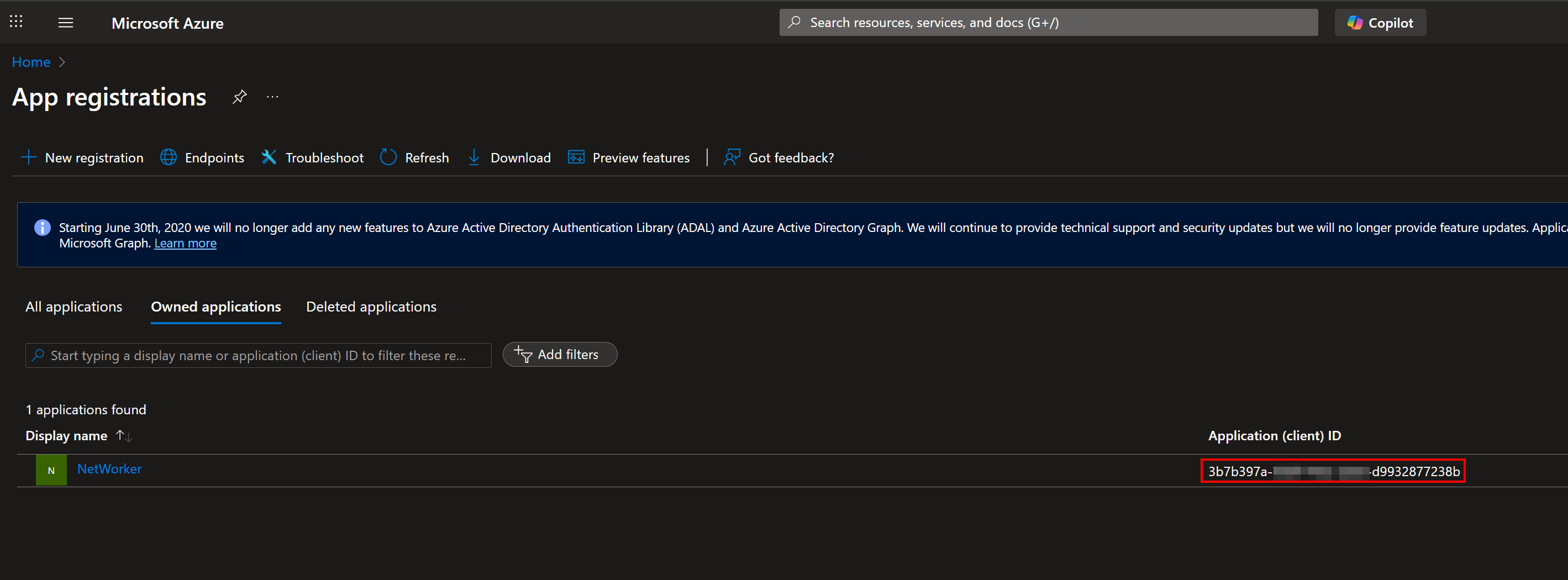

- Da Registrazioni app, devono esistere voci per ogni ID client. Il valore del nome può variare, ma "client id" deve corrispondere a quelli usati in NetWorker:

- Aprire il portale di registrazione delle app cliccando sul relativo nome visualizzato.

- Dalla schermata della risorsa di registrazione delle app, espandere l'elenco a discesa Manage , quindi cliccare su Certificates & Secrets

- Nella finestra Certificati e segreti vengono visualizzati i segreti creati in precedenza per la risorsa Registrazione app: