NetWorker: Assinatura do Azure ausente do NWUI

Summary: Uma assinatura do Microsoft Azure foi adicionada anteriormente ao NetWorker. A assinatura do Azure não é mostrada no NetWorker Web User Interface (NWUI). Ao tentar adicionar novamente a assinatura do Azure, aparece um erro informando que a assinatura do Azure já existe no NetWorker. A assinatura é visível a partir de um prompt nsradmin no servidor do NetWorker. ...

Symptoms

Uma assinatura do Azure foi adicionada anteriormente ao servidor do NetWorker. A Interface de uso da Web do NetWorker (NWUI) não mostra nenhuma assinatura do Azure:

A tentativa de adicionar a assinatura do Azure de volta ao NetWorker relata que ela já existe:

O daemon.log do servidor do NetWorker pode relatar:

- Linux: /nsr/logs/daemon.raw

- Windows (padrão): C:\Program Files\EMC NetWorker\nsr\logs\daemon.raw

- NetWorker: Como usar nsr_render_log para processar arquivos de log .raw

66113 MM/DD/YYYY HH:mm:SS nsrd NSR critical Failed to retrieve item _azure_AZURE_SUBSCRIPTION_NAME_client secret from lockbox /nsr/lockbox/NETWORKER_SERVER_FQDN/clb.lb

A assinatura do Azure pode ser vista em um nsradmin no servidor do NetWorker:

- Abra um prompt com privilégios elevados no servidor do NetWorker.

- Execute:

nsradmin - No prompt nsradmin, liste as assinaturas do Azure:

print type: NSR Azure Subscription

azure-nve:~ # nsradmin

NetWorker administration program.

Use the "help" command for help, "visual" for full-screen mode.

nsradmin> p type: NSR Azure Subscription

type: NSR Azure Subscription;

name: SUBSCRIPTION-RESOURCE-NAME;

comment: ;

tenant id: AZURE-TENANT-ID;

subscription id: AZURE-SUBSCRIPTION-ID;

client id: AZURE-CLIENT-IDb;

client secret: *******;

endpoint: management.azure.com;

command: nsrazure_discovery;

administrator: "user=root,host=azure-nve.local",

"user=administrator,host=azure-nve.local",

"user=system,host=azure-nve.local",

"user=nsrnmc,host=azure-nve.local",

nsradmin> quit

Cause

- A lockbox do servidor do NetWorker está corrompida.

- O NetWorker não consegue descriptografar o segredo do client da assinatura do Azure a partir da lockbox.

- O segredo do cliente Azure tem um período de expiração definido quando ele é criado. A data de expiração já passou e o segredo do client usado no recurso de assinatura do NetWorker Azure não é mais válido.

Resolution

- No servidor do NetWorker, crie um arquivo chamado

clear_client_secret.txtem um local de sua escolha. - Adicione o seguinte conteúdo ao arquivo e salve-o:

. type: nsr azure subscription update client secret: ; y

- Em um shell raiz (Linux) ou prompt de comando do administrador (Windows), interrompa os serviços do servidor do NetWorker:

- Linux: nsr_shutdown

- Windows:

net stop nsrd

- Crie uma cópia do banco de dados de recursos do NetWorker Server (NSRDB):

- Linux:

cp -R /nsr/res/nsrdb /nsr/res/nsrdb.beforeclientsecretreset_$(date -I) - Windows: Use o Explorador de Arquivos do Windows para criar uma cópia da pasta do banco de dados de recursos, caminho padrão: C:\Arquivos de Programas\EMC NetWorker\nsr\res\nsrdb

- Use

nsradminpara importar oclear_client_secret.txtNo nsrdb.

- Linux:

nsradmin -i clear_client_secret.txt -d /nsr/res/nsrdb - Windows:

nsradmin -i clear_client_secret.txt -d "C:\Program Files\EMC NetWorker\nsr\res\nsrdb"

Exemplo:

azure-nve:~ # nsradmin -i clear_client_secret.txt -d /nsr/res/nsrdb Current query set updated resource id 53.0.36.27.0.0.0.0.220.76.162.103.10.164.158.89(186)

Você verá uma linha de "recurso atualizado" para cada assinatura do Azure configurada no servidor do NetWorker.

- Abra um

nsradminprompt para o nsrdb e atualize a assinatura do cliente para cada assinatura do Azure.

- Linux:

nsradmin -d /nsr/res/nsrdb - Windows:

nsradmin -d "C:\Program Files\EMC NetWorker\nsr\res\nsrdb"

Se todas as assinaturas do Azure compartilharem o mesmo segredo de cliente do Azure, execute o seguinte:

nsradmin> . type: nsr azure subscription

Current query set

nsradmin> show name; client secret

nsradmin> print

client secret: ;

name: Azure;

nsradmin> update cleint secret: REPLACE_WITH_CLIENT_SECRET

cleint secret: CLIENT_SECRET;

Update? y

updated resource id 53.0.36.27.0.0.0.0.220.76.162.103.10.164.158.89(187)

*Repeat confirmation for each subscription*

nsradmin> q

nsradmin> show name

nsradmin> print type: nsr azure subscription

name: AZURE_SUBSCRIPTION_NAME;

nsradmin> . type: nsr azure subscription; name: AZURE_SUBSCRIPTION_NAME

Current query set

nsradmin> update client secret: REPLACE_WITH_CLIENT_SECRET

client secret: CLIENT_SECRET;

Update? y

updated resource id 53.0.36.27.0.0.0.0.220.76.162.103.10.164.158.89(188)

q ou quit para sair nsradmin.

- Inicie os serviços do servidor do NetWorker:

- Linux:

systemctl start networkerou/etc/init.d/networker start - Windows:

net start nsrd

- Monitore o daemon.raw do servidor em busca de novos erros de lockbox:

- Linux: /nsr/logs/daemon.raw

- Windows (padrão): C:\Program Files\EMC NetWorker\nsr\logs\daemon.raw

- NetWorker: Como usar nsr_render_log para processar arquivos de log .raw

- Se nenhum erro de lockbox for relatado em relação às assinaturas do Azure, valide se você pode atualizar as assinaturas do NWUI após a inicialização do serviço.

Additional Information

Se o procedimento acima não funcionar. As assinaturas do Azure devem ser excluídas e recriadas.

- Crie uma cópia do nsrdb (caso ainda não tenha sido feita). Se você estiver executando essas etapas depois de tentar o procedimento acima, uma cópia foi criada na etapa Resolução 4. Além disso, certifique-se de que o trabalho de proteção do servidor tenha sido concluído. Coletar detalhes do saveset de bootstrap:

mminfo -B - Colete os detalhes da assinatura do Azure no prompt nsradmin. Isso lista tudo, exceto o segredo do client. Isso deve ser coletado antes de prosseguir para as próximas etapas. O administrador do Azure deve executar essas ações; no entanto, consulte o Segredo do Cliente Azure abaixo para obter as etapas gerais necessárias.

nsradmin print type: nsr azure subscription

- Excluir os recursos de assinatura existentes do Azure

. type: nsr azure subscription delete y

- Faça log-in no NetWorker Web User Interface (NWUI) e acesse Protection-Azure> Subscriptions.

- Recrie cada assinatura do Azure usando o nome, comentário, ID do locatário, ID da assinatura e ID do cliente coletados na etapa 2. O segredo do cliente deve ser fornecido pelo cliente ou pelo administrador do Azure

Segredo do cliente do Azure

Se o segredo atual do cliente Azure não for conhecido, um novo pode ser criado a partir do Azure. Somente contas de usuário do Azure com permissões apropriadas podem exibir essas configurações e recursos. Isso requer o administrador do Azure do ambiente.

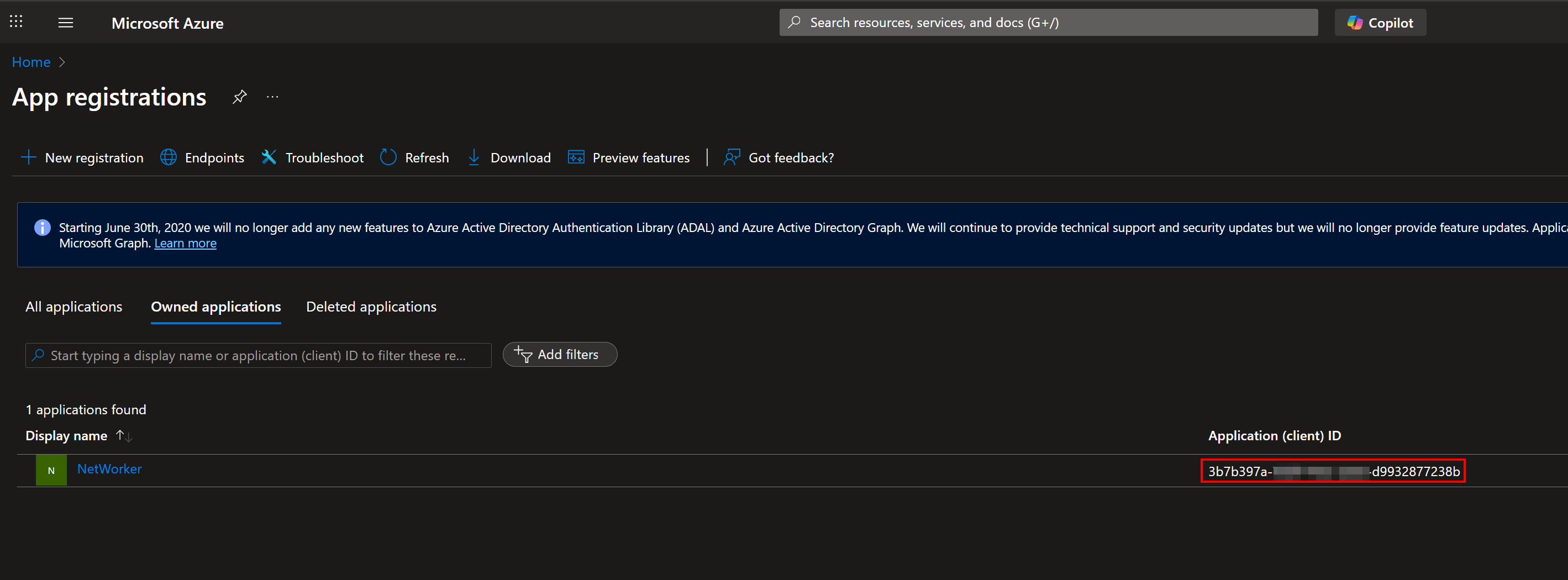

- No portal do Azure, vá para (ou Search) App Registrations.

- Em App Registrations, devem existir entradas para cada ID de client. O valor do nome pode ser diferente, mas o "ID do client" deve corresponder aos usados no NetWorker:

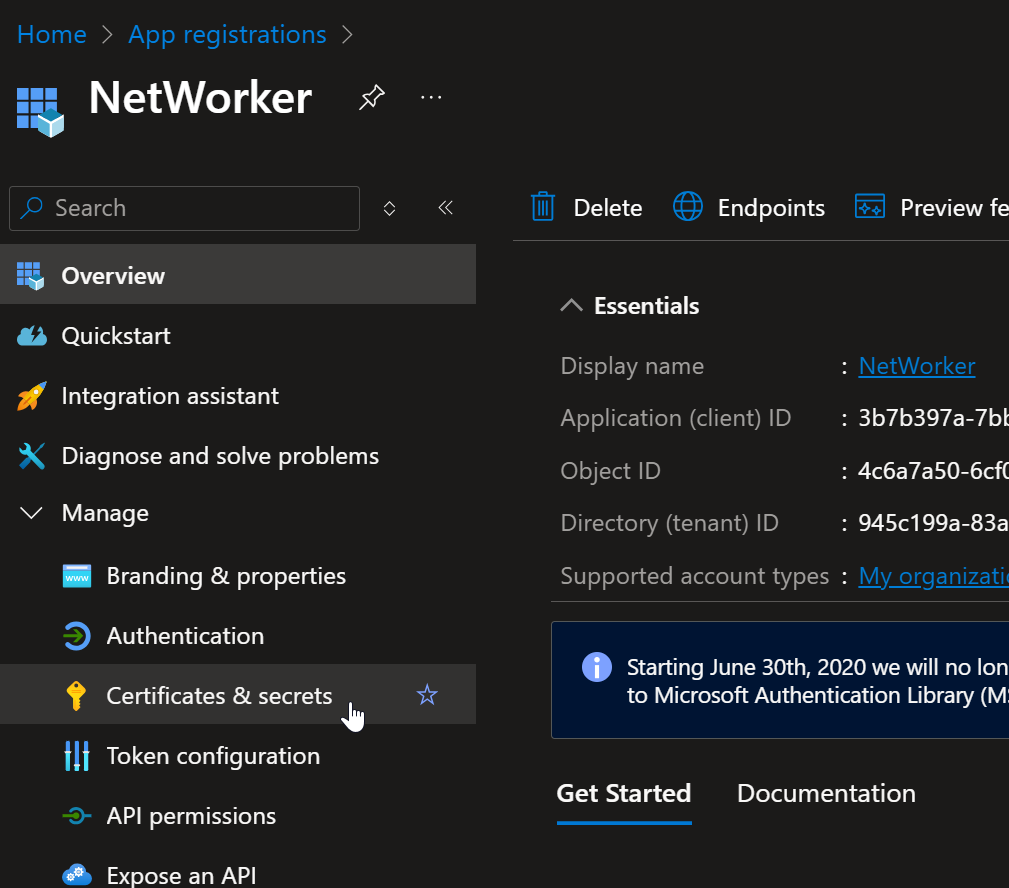

- Abra o Portal de Registro de Aplicativo clicando em seu Nome de Exibição.

- Na tela do recurso App Registration, expanda o menu suspenso Manage e clique em Certificates & Secrets

- Na janela Certificados e Segredos, você vê os segredos criados anteriormente para o recurso Registro de Aplicativo: