PowerEdge: Pokyny k aktualizaci systému BIOS serveru pro certifikáty Microsoft Secure Boot

Summary: Před aktualizací serverů Dell PowerEdge se systémem Windows na verzi BIOS z prosince 2025 proveďte požadované kroky. Aktualizace systému BIOS obsahuje nové certifikáty bezpečného spouštění. Nedodržení níže uvedených kroků může způsobit, že server přejde do nedefinovaného stavu. Pokud bezpečné spouštění povoleno není, lze systém BIOS aktualizovat běžným postupem a tento dokument není k dispozici. Poznámka: Tento dokument platí pouze v případě, že je na serveru povoleno zabezpečené spouštění, TPM a je na něm spuštěn operační systém Windows Server. ...

Instructions

Nedodržení níže uvedených kroků může způsobit, že server přejde do nedefinovaného stavu.

Příznaky nedefinovaného stavu:

- Spuštění obrazovky obnovení nástroje BitLocker během spouštění systému.

- Stav Azure Stack nebo místní registrace zobrazuje chybu "Mimo zásady". https://learn.microsoft.com/en-us/previous-versions/azure/azure-local/deploy/troubleshoot-hci-registration#out-of-policy-error

Cílové servery a operační systémy

Všechny servery PowerEdge 14., 15. a 16. generace se systémem Windows Server nebo Azure Stack HCI

Generace serverů a identifikátory systému BIOS

Níže jsou uvedeny podrobnosti o verzích systému BIOS vydaných pro různé generace serverů Dell PowerEdge, které obsahují certifikáty Microsoft Secure Boot 2023.

|

Platforma |

Verze systému BIOS |

|

R260, R360, T160, T360 |

2.4.0 |

|

R660, R760, R860, R760XD2, R760XA, XE8640, XE9680, HS5620, XR7620, R760XS, XR5610, XR8610T, XR8620T, R960, T560, MX760C, XC760, VS-760, XC660, XC760XD2, VE660, VP-760, XC660XS, XC760XA, VP-760XA |

2.8.2 |

|

R6625, R7625 |

1.15.3 |

|

C6615 |

1.10.3 |

|

R6615, R7615 |

1.15.3 |

|

R750, R750xa, R750xs, R650, R650xs, R550, R450, C6520, MX750c, T550 |

1.19.2 |

|

XR4510c, XR4520c |

1.21.1 |

|

R350, R250, T350, T150 |

1.13.0 |

|

R6515, R7515 |

2.22.0 |

|

R6525, R7525 |

2.22.0 |

|

R7425 |

1.23.0 |

|

R7415, R6415 |

1.23.0 |

|

R740, R740XD, R640, R940 |

2.25.0 |

|

C4140 |

2.25.0 |

|

R840, R940XA |

2.25.0 |

|

T640 |

2.25.0 |

|

R540, R440, T440 |

2.25.0 |

|

R740XD2 |

2.25.0 |

|

MX740C |

2.25.0 |

|

MX840 |

2.25.0 |

|

M640, FC640, M640(VRTX) |

2.25.0 |

|

C6420 |

2.25.0 |

|

XE7420, XE7440 |

2.25.0 |

|

XE2420 |

2.25.0 |

|

R340, T340, R240, T140 |

2.21.0 |

Požadavky

- Na serveru musí být spuštěna verze systému BIOS vydaná před výše uvedenými verzemi.

- Server musí mít čip TPM2.0 a měl by být aktivní.

- Mělo by být povoleno zabezpečené spouštění.

- Nástroj BitLocker by měl být zakázán. Pokud se nástroj BitLocker již používá, měl by být dočasně zakázán.

- Při správě nástroje BitLocker pomocí clusteru Azure Stack HCI postupujte podle pokynů na následujícím odkazu.

- Správa šifrování BitLockeru v místním Azure

- Uživatelé by měli mít oprávnění správce serveru.

- Zásady spouštění PowerShellu by měly být nastavené na Bez omezení nebo Přemostění. (Použití

Set-ExecutionPolicy)

Poznámka: Následující soubory lze připojit pouze k anglické verzi tohoto článku.

Postup aktualizace certifikátů bezpečného spouštění a systému BIOS.

- Před výše uvedenými informacemi je třeba zajistit, aby na serveru byla spuštěna verze systému BIOS.

- Systém by měl používat operační systém Windows Server 2025, Windows Server 2022 nebo HCI.

- Stáhněte si certifikáty a skripty bezpečného spouštění připojené k tomuto článku znalostní databáze.

- Zkopírujte certifikáty bezpečného spouštění do systému.

- Pro 16G – kopie

16G_Secure_Boot_Cerifcates_pkb.zipa rozbalte do libovolné složky. - Pro 15G – kopie

15G_Secure_Boot_Cerifcates_pkb.zipa rozbalte do libovolné složky. - Pro 14G – kopie

14G_Secure_Boot_Cerifcates_pkb.zipa rozbalte do libovolné složky.

- Pro 16G – kopie

- Spuštěním příslušného skriptu aktualizujte certifikáty bezpečného spouštění.

- Pro 16G:

16G_SecureBoot_Cert_Update_pkb.ps1 - Pro 15G:

15G_SecureBoot_Cert_Update_pkb.ps1 - Pro 14G:

14G_SecureBoot_Cert_Update_pkb.ps1 - Jako vstup je nutné zadat cestu ke složce, kde jsou uloženy všechny požadované soubory certifikátů.

- Pro 16G:

- Ujistěte se, že se skript spustí úspěšně a zobrazí se zpráva o restartování.

- Restartujte server.

- POZNÁMKA: Během testu BIOS POST a v protokolu Lifecycle se může zobrazit varování "The Secure Boot policy has been modified since the last time the system was started".UEFI0074

- Jakmile se server restartuje do operačního systému, aktualizujte systém BIOS pomocí libovolného aktualizačního nástroje/mechanismu podporovaného společností Dell (balíček Dell Update Package, iDRAC, OpenManage Enterprise atd.).

- Znovu restartujte server.

- Ověřte, zda je na serveru spuštěn nový systém BIOS.

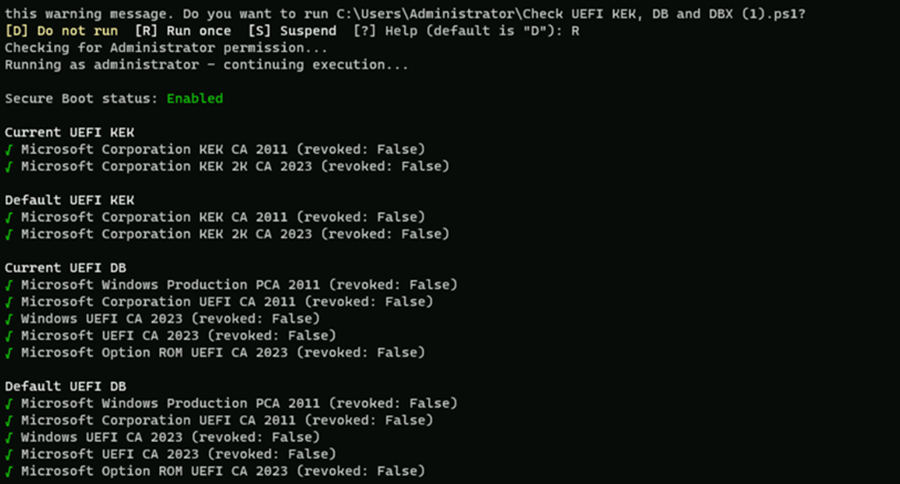

- Společnost Dell doporučuje zkontrolovat, zda jsou v systému BIOS k dispozici nové certifikáty bezpečného spouštění. To lze provést spuštěním následujícího skriptu v operačním systému.

-

Check UEFI KEK, DB, and DBX.ps1 - Tento skript si můžete stáhnout zde: Github: Check-UEFISecureBootVariables

-

Po spuštění skriptu se očekává níže uvedený výstup.