PowerEdge: Retningslinjer for opdatering af server-BIOS til Microsoft Secure Boot-certifikater

Summary: Før du opdaterer Dell PowerEdge-servere, der kører Windows, til BIOS-versionen fra december 2025, skal du opfylde de nødvendige forudsætninger. BIOS-opdateringen omfatter nye certifikater for sikker start, og hvis nedenstående trin ikke følges, kan det medføre, at serveren skifter til en udefineret tilstand. Hvis Sikker start ikke er aktiveret, kan BIOS opdateres gennem den normale proces, og dette dokument er ikke relevant. Bemærk: Dette dokument gælder kun, hvis Sikker start er aktiveret, TPM aktiveret og kører Windows Server-operativsystemet. ...

Instructions

Hvis nedenstående trin ikke følges, kan det resultere i, at serveren går i en udefineret tilstand.

Udefinerede tilstandssymptomer:

- Åbning af BitLocker-genoprettelsesskærmen under systemstart.

- Azure Stack eller lokal registreringsstatus, der viser fejlen "Ikke af politik". https://learn.microsoft.com/en-us/previous-versions/azure/azure-local/deploy/troubleshoot-hci-registration#out-of-policy-error

Målrettede servere og operativsystemer

Alle PowerEdge 14., 15. og 16. generation af servere, der kører Windows Server eller Azure Stack HCI

Servergenerationer og BIOS-identifikatorer

Nedenfor finder du oplysninger om BIOS-versioner, der er udgivet til forskellige generationer af Dell PowerEdge-servere, og som omfatter Microsoft Secure Boot-certifikater 2023.

|

Platform |

BIOS-version |

|

R260, R360, T160, T360 |

2.4.0 |

|

R660, R760, R860, R760XD2, R760XA, XE8640, XE9680, HS5620, XR7620, R760XS, XR5610, XR8610T, XR8620T, R960, T560, MX760C, XC760, VS-760, XC660, XC760XD2, VE660, VP-760, XC660XS, XC760XA, VP-760XA |

2.8.2 |

|

R6625, R7625 |

1.15.3 |

|

C6615 |

1.10.3 |

|

R6615, R7615 |

1.15.3 |

|

R750, R750xa, R750xs, R650, R650xs, R550, R450, C6520, MX750c, T550 |

1.19.2 |

|

XR4510c, XR4520c |

1.21.1 |

|

R350, R250, T350, T150 |

1.13.0 |

|

R6515, R7515 |

2.22.0 |

|

R6525, R7525 |

2.22.0 |

|

R7425 |

1.23.0 |

|

R7415, R6415 |

1.23.0 |

|

R740, R740XD, R640, R940 |

2.25.0 |

|

C4140 |

2.25.0 |

|

R840, R940XA |

2.25.0 |

|

T640 |

2.25.0 |

|

R540, R440, T440 |

2.25.0 |

|

R740XD2 |

2.25.0 |

|

MX740C |

2.25.0 |

|

MX840 |

2.25.0 |

|

M640, FC640, M640 (VRTX) |

2.25.0 |

|

C6420 |

2.25.0 |

|

XE7420, XE7440 |

2.25.0 |

|

XE2420 |

2.25.0 |

|

R340, T340, R240, T140 |

2.21.0 |

Forudsætninger

- Serveren skal køre en BIOS-version, der er udgivet før de versioner, der er angivet ovenfor.

- Serveren skal have TPM 2.0, og den skal være aktiv.

- Secure Boot skal være aktiveret.

- BitLocker skal deaktiveres. Hvis BitLocker allerede er i brug, bør den deaktiveres midlertidigt.

- Følg vejledningen via nedenstående link for at administrere BitLocker med Azure Stack HCI-klyngen.

- Administrer BitLocker-kryptering på Azure Local

- Brugere skal have administratorrettigheder til serveren.

- PowerShells udførelsespolitik skal indstilles til "Ubegrænset" eller "Omgåelse". (Brug

Set-ExecutionPolicykommando)

Bemærk: Følgende filer kan kun vedhæftes den engelske version af denne artikel.

Trin til opdatering af Secure Boot-certifikater og BIOS.

- Sørg for, at serveren kører en BIOS-version før det, der er angivet ovenfor.

- Systemet skal køre operativsystemet Windows Server 2025, Windows Server 2022 eller HCI.

- Download Secure Boot-certifikater og -scripts, der er tilknyttet denne KB.

- Kopier certifikaterne for sikker start til systemet.

- Til 16G – kopi

16G_Secure_Boot_Cerifcates_pkb.zipog udpak i enhver mappe. - Til 15G – kopi

15G_Secure_Boot_Cerifcates_pkb.zipog udpak i enhver mappe. - Til 14G – kopi

14G_Secure_Boot_Cerifcates_pkb.zipog udpak i enhver mappe.

- Til 16G – kopi

- Kør det relevante script for at opdatere Secure Boot-certifikater.

- Til 16G:

16G_SecureBoot_Cert_Update_pkb.ps1 - Til 15G:

15G_SecureBoot_Cert_Update_pkb.ps1 - Til 14G:

14G_SecureBoot_Cert_Update_pkb.ps1 - Stien til den mappe, hvor alle de krævede certifikatfiler er gemt, skal angives som input.

- Til 16G:

- Sørg for, at scriptet kører korrekt, og at der vises en meddelelse om genstart.

- Genstart serveren.

- BEMÆRK: UEFI0074 advarsel "Politikken for sikker start er blevet ændret siden sidste gang, systemet blev startet" vises muligvis under BIOS POST og i logfilen over produktlevetid.

- Når serveren genstarter i operativsystemet, skal du opdatere BIOS ved hjælp af et opdateringsværktøj/en opdateringsmekanisme, der understøttes af Dell (Dell Update Package, iDRAC, OpenManage Enterprise osv.).

- Genstart serveren igen.

- Kontroller, at serveren kører den nye BIOS.

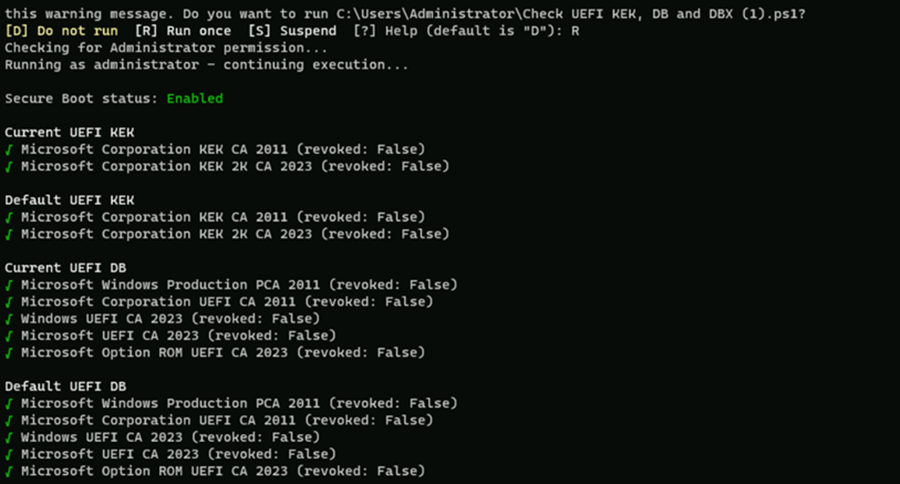

- Dell foreslår, at du kontrollerer, at de nye Sikker start-certifikater findes i BIOS. Dette gøres ved at køre følgende script inde fra operativsystemet.

-

Check UEFI KEK, DB, and DBX.ps1 - Dette script kan downloades herfra: Github: Check-UEFISecureBootVariables

-

Når scriptet er kørt, forventes outputtet nedenfor.