PowerEdge: Server-BIOS-Update-Richtlinien für Microsoft Secure Boot-Zertifikate

Summary: Bevor Sie Dell PowerEdge-Server, auf denen Windows ausgeführt wird, auf die BIOS-Version vom Dezember 2025 aktualisieren, müssen Sie die erforderlichen Voraussetzungen erfüllen. Das BIOS-Update enthält neue Secure Boot-Zertifikate. Wenn Sie die folgenden Schritte nicht ausführen, kann dies dazu führen, dass der Server in einen undefinierten Zustand wechselt. Wenn Secure Boot nicht aktiviert ist, kann das BIOS über den normalen Prozess aktualisiert werden und dieses Dokument ist nicht anwendbar. Hinweis: Dieses Dokument gilt nur, wenn auf dem Server Secure Boot und TPM aktiviert sind und das Betriebssystem Windows Server ausgeführt wird. ...

Instructions

Wenn Sie die folgenden Schritte nicht ausführen, kann dies dazu führen, dass der Server in einen nicht definierten Zustand wechselt.

Symptome eines undefinierten Status:

- Aufrufen des BitLocker-Recovery-Bildschirms während des Systemstarts.

- Azure Stack oder lokaler Registrierungsstatus zeigt den Fehler "Außerhalb der Richtlinie" an. https://learn.microsoft.com/en-us/previous-versions/azure/azure-local/deploy/troubleshoot-hci-registration#out-of-policy-error

Zielserver und -betriebssysteme

Alle PowerEdge-Server der 14., 15. und 16. Generation mit Windows Server oder Azure Stack HCI

Servergenerationen und BIOS-Kennungen

Im Folgenden finden Sie Details der BIOS-Versionen, die für verschiedene Generationen von Dell PowerEdge-Servern veröffentlicht wurden und Microsoft Secure Boot-Zertifikate 2023 enthalten.

|

Plattform |

BIOS-Version |

|

R260, R360, T160, T360 |

2.4.0 |

|

R660, R760, R860, R760XD2, R760XA, XE8640, XE9680, HS5620, XR7620, R760XS, XR5610, XR8610T, XR8620T, R960, T560, MX760C, XC760, VS-760, XC660, XC760XD2, VE660, VP-760, XC660XS, XC760XA, VP-760XA |

2.8.2 |

|

R6625, R7625 |

1.15.3 |

|

C6615 |

1.10.3 |

|

R6615, R7615 |

1.15.3 |

|

R750, R750xa, R750xs, R650, R650xs, R550, R450, C6520, MX750c, T550 |

1.19.2 |

|

XR4510c, XR4520c |

1.21.1 |

|

R350, R250, T350, T150 |

1.13.0 |

|

R6515, R7515 |

2.22.0 |

|

R6525, R7525 |

2.22.0 |

|

R7425 |

1.23.0 |

|

R7415, R6415 |

1.23.0 |

|

R740, R740XD, R640, R940 |

2.25.0 |

|

C4140 |

2.25.0 |

|

R840, R940XA |

2.25.0 |

|

T640 |

2.25.0 |

|

R540, R440, T440 |

2.25.0 |

|

R740XD2 |

2.25.0 |

|

MX740C |

2.25.0 |

|

MX840-KARTON |

2.25.0 |

|

M640, FC640, M640 (VRTX) |

2.25.0 |

|

C6420 |

2.25.0 |

|

XE7420, XE7440 |

2.25.0 |

|

XE2420 |

2.25.0 |

|

R340, T340, R240, T140 |

2.21.0 |

Voraussetzungen

- Auf dem Server muss eine BIOS-Version ausgeführt werden, die vor den oben genannten Versionen veröffentlicht wurde.

- Der Server muss über TPM 2.0 verfügen und sollte aktiv sein.

- Secure Boot sollte aktiviert sein.

- BitLocker sollte deaktiviert sein. Wenn BitLocker bereits verwendet wird, sollte es vorübergehend deaktiviert werden.

- Befolgen Sie die Anweisungen unter dem folgenden Link, um BitLocker mit Azure Stack HCI-Cluster zu verwalten.

- Verwalten der BitLocker-Verschlüsselung auf Azure Local

- Nutzer sollten über Administratorrechte für den Server verfügen.

- Die PowerShell-Ausführungsrichtlinie sollte auf "Uneingeschränkt" oder "Umgehung" festgelegt werden. (Verwenden Sie

Set-ExecutionPolicyausgeführt wird)

Hinweis: Die folgenden Dateien können nur an die englische Version dieses Artikels angehängt werden.

Schritte zum Aktualisieren der Secure Boot-Zertifikate und des BIOS.

- Stellen Sie sicher, dass auf dem Server eine BIOS-Version ausgeführt wird, die älter als die oben genannten ist.

- Auf dem System sollte das Betriebssystem Windows Server 2025, Windows Server 2022 oder HCI ausgeführt werden.

- Laden Sie Secure Boot-Zertifikate und Skripte herunter, die an diesen Wissensdatenbank-Artikel angehängt sind.

- Kopieren Sie die Secure Boot-Zertifikate auf das System.

- Für 16G – Kopie

16G_Secure_Boot_Cerifcates_pkb.zipund extrahieren Sie es in einen beliebigen Ordner. - Für 15G – Kopie

15G_Secure_Boot_Cerifcates_pkb.zipund extrahieren Sie es in einen beliebigen Ordner. - Für 14G – Kopie

14G_Secure_Boot_Cerifcates_pkb.zipund extrahieren Sie es in einen beliebigen Ordner.

- Für 16G – Kopie

- Führen Sie das entsprechende Skript aus, um Secure Boot-Zertifikate zu aktualisieren.

- Für 16G:

16G_SecureBoot_Cert_Update_pkb.ps1 - Für 15G:

15G_SecureBoot_Cert_Update_pkb.ps1 - Für 14G:

14G_SecureBoot_Cert_Update_pkb.ps1 - Der Pfad des Ordners, in dem alle erforderlichen Zertifikatdateien gespeichert sind, muss als Eingabe angegeben werden.

- Für 16G:

- Stellen Sie sicher, dass das Skript erfolgreich ausgeführt wurde und eine Neustartmeldung angezeigt wird.

- Starten Sie den Server neu.

- HINWEIS: UEFI0074 Warnung "Die Secure Boot-Policy wurde seit dem letzten Start des Systems geändert" wird möglicherweise während BIOS POST und im Lifecycle-Protokoll angezeigt.

- Sobald der Server mit dem Betriebssystem neu gestartet wurde, aktualisieren Sie das BIOS mit einem beliebigen von Dell unterstützten Update-Tool/-Mechanismus (Dell Update Package, iDRAC, OpenManage Enterprise usw.).

- Starten Sie den Server neu.

- Überprüfen Sie, ob auf dem Server das neue BIOS ausgeführt wird.

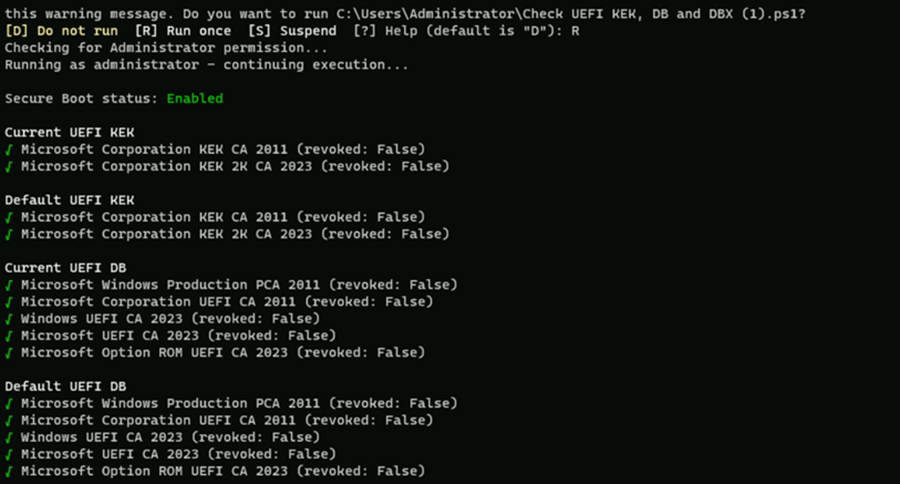

- Dell empfiehlt zu überprüfen, ob die neuen Secure Boot-Zertifikate im BIOS verfügbar sind. Dazu führen Sie das folgende Skript innerhalb des Betriebssystems aus.

-

Check UEFI KEK, DB, and DBX.ps1 - Dieses Skript kann hier heruntergeladen werden: Github: Check-UEFISecureBootVariables

-

Wenn das Skript ausgeführt wird, wird die folgende Ausgabe erwartet.