PowerEdge: Pautas de actualización del BIOS del servidor para los certificados de arranque seguro de Microsoft

Summary: Antes de actualizar los servidores Dell PowerEdge que ejecutan Windows a la versión del BIOS de diciembre de 2025, complete los requisitos previos necesarios. La actualización del BIOS incluye nuevos certificados de arranque seguro y, si no se siguen los pasos que se indican a continuación, es posible que el servidor entre en un estado indefinido. Si el arranque seguro no está habilitado, el BIOS se puede actualizar a través del proceso normal y este documento no es aplicable. Nota: Este documento se aplica solo si el servidor tiene habilitado el arranque seguro, TPM habilitado y ejecuta el sistema operativo Windows Server. ...

Instructions

Si no se siguen los pasos que se indican a continuación, es posible que el servidor entre en un estado indefinido.

Síntomas de estado indefinido:

- Ingreso a la pantalla de recuperación de BitLocker durante el inicio del sistema.

- El estado de registro de Azure Stack o local muestra un error "Fuera de la política". https://learn.microsoft.com/en-us/previous-versions/azure/azure-local/deploy/troubleshoot-hci-registration#out-of-policy-error

Servidores y sistemas operativos objetivo

Todos los servidores PowerEdge de 14.ª, 15.ª y 16.ª generaciones que ejecutan Windows Server o Azure Stack HCI

Generaciones de servidores e identificadores del BIOS

A continuación, se muestran los detalles de las versiones de BIOS lanzadas para diferentes generaciones de servidores Dell PowerEdge que incluyen certificados de arranque seguro de Microsoft 2023.

|

Plataforma |

Versión de BIOS |

|

R260, R360, T160 y T360 |

2.4.0 |

|

R660, R760, R860, R760XD2, R760XA, XE8640, XE9680, HS5620, XR7620, R760XS, XR5610, XR8610T, XR8620T, R960, T560, MX760C, XC760, VS-760, XC660, XC760XD2, VE660, VP-760, XC660XS, XC760XA, VP-760XA |

2.8.2 |

|

R6625 y R7625 |

1.15.3 |

|

C6615 |

1.10.3 |

|

R6615 y R7615 |

1.15.3 |

|

R750, R750xa, R750xs, R650, R650xs, R550, R450, C6520, MX750c y T550 |

1.19.2 |

|

XR4510c y XR4520c |

1.21.1 |

|

R350, R250, T350 y T150 |

1.13.0 |

|

R6515 y R7515 |

2.22.0 |

|

R6525 y R7525 |

2.22.0 |

|

R7425 |

1.23.0 |

|

R7415 y R6415 |

1.23.0 |

|

R740, R740XD, R640 y R940 |

2.25.0 |

|

C4140 |

2.25.0 |

|

R840 y R940XA |

2.25.0 |

|

T640 |

2.25.0 |

|

R540, R440 y T440 |

2.25.0 |

|

R740XD2 |

2.25.0 |

|

MX740C |

2.25.0 |

|

MX840 |

2.25.0 |

|

M640, FC640, M640 (VRTX) |

2.25.0 |

|

C6420 |

2.25.0 |

|

XE7420 y XE7440 |

2.25.0 |

|

XE2420 |

2.25.0 |

|

R340, T340, R240 y T140 |

2.21.0 |

Requisitos previos

- El servidor debe ejecutar una versión del BIOS anterior a las versiones indicadas anteriormente.

- El servidor debe tener TPM 2.0 y debe estar activo.

- El arranque seguro debe estar habilitado.

- BitLocker debe estar deshabilitado. Si BitLocker ya está en uso, debe desactivarse temporalmente.

- Siga las instrucciones que se encuentran en el siguiente enlace para administrar BitLocker con el clúster Azure Stack HCI.

- Administración del cifrado de BitLocker en Azure Local

- Los usuarios deben tener derechos administrativos para el servidor.

- La política de ejecución de PowerShell debe estar establecida en "Sin restricciones" o "Omisión". (Uso

Set-ExecutionPolicycomando)

Nota: Los siguientes archivos solo se pueden adjuntar a la versión en inglés de este artículo.

Pasos para actualizar los certificados de arranque seguro y el BIOS.

- Asegúrese de que el servidor ejecute una versión del BIOS anterior a la indicada anteriormente.

- El sistema debe ejecutar el sistema operativo Windows Server 2025, Windows Server 2022 o HCI.

- Descargue los certificados de arranque seguro y los scripts adjuntos a este artículo de la base de conocimientos.

- Copie los certificados de arranque seguro en el sistema.

- Para 16G: copia

16G_Secure_Boot_Cerifcates_pkb.zipy extraer en cualquier carpeta. - Para 15G: texto

15G_Secure_Boot_Cerifcates_pkb.zipy extraer en cualquier carpeta. - Para 14G: copia

14G_Secure_Boot_Cerifcates_pkb.zipy extraer en cualquier carpeta.

- Para 16G: copia

- Ejecute el script adecuado para actualizar los certificados de arranque seguro.

- Para 16G:

16G_SecureBoot_Cert_Update_pkb.ps1 - Para 15G:

15G_SecureBoot_Cert_Update_pkb.ps1 - Para 14G:

14G_SecureBoot_Cert_Update_pkb.ps1 - La ruta de la carpeta donde se almacenan todos los archivos de certificado requeridos se debe proporcionar como entrada.

- Para 16G:

- Asegúrese de que el script se ejecute correctamente y que aparezca un mensaje de reinicio.

- Reinicie el servidor.

- NOTA: UEFI0074 advertencia "La política de arranque seguro se modificó desde la última vez que se inició el sistema" puede aparecer durante la POST del BIOS y en el registro de Lifecycle.

- Una vez que el servidor se reinicie en el sistema operativo, actualice el BIOS mediante cualquier herramienta o mecanismo de actualización compatible con Dell (Dell Update Package, iDRAC, OpenManage Enterprise, etc.).

- Reinicie el servidor nuevamente.

- Verifique que el servidor esté ejecutando el nuevo BIOS.

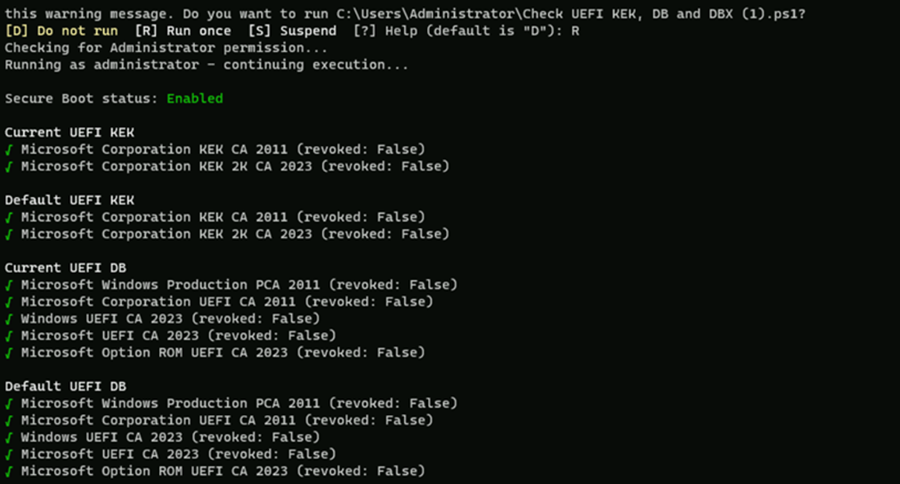

- Dell sugiere comprobar que los nuevos certificados de arranque seguro estén disponibles en el BIOS. Esto se realiza mediante la ejecución del siguiente script desde el sistema operativo.

-

Check UEFI KEK, DB, and DBX.ps1 - Este script se puede descargar desde aquí: GitHub: Check-UEFISecureBootVariables

-

Cuando se ejecuta el script, se espera el siguiente resultado.