PowerEdge : Instructions de mise à jour du BIOS du serveur pour les certificats Microsoft Secure Boot

Summary: Avant de mettre à jour les serveurs Dell PowerEdge exécutant Windows vers la version de décembre 2025 du BIOS, effectuez les conditions préalables requises. La mise à jour du BIOS inclut de nouveaux certificats Secure Boot, et si vous ne suivez pas les étapes ci-dessous, le serveur peut passer dans un état non défini. Si Secure Boot n’est pas activé, le BIOS peut être mis à jour via le processus normal et ce document est sans objet. Remarque : Ce document s’applique uniquement si le serveur dispose d’une fonction Secure Boot activée, d’un TPM activé et si le système d’exploitation Windows Server est en cours d’exécution. ...

Instructions

Si vous ne suivez pas les étapes ci-dessous, le serveur risque d’entrer dans un état non défini.

Symptômes d’état non définis :

- Accès à l’écran de récupération BitLocker lors du démarrage du système.

- État d’Azure Stack ou de l’enregistrement local affichant l’erreur « Non conforme à la règle ». https://learn.microsoft.com/en-us/previous-versions/azure/azure-local/deploy/troubleshoot-hci-registration#out-of-policy-error

Serveurs et systèmes d’exploitation ciblés

Tous les serveurs PowerEdge de 14e, 15e et 16e générations exécutant Windows Server ou Azure Stack HCI

Générations de serveurs et ID du BIOS

Vous trouverez ci-dessous des informations détaillées sur les versions du BIOS publiées pour les différentes générations de serveurs Dell PowerEdge qui incluent les certificats Microsoft Secure Boot 2023.

|

Plateforme |

Version du BIOS |

|

R260, R360, T160, T360 |

2.4.0 |

|

R660, R760, R860, R760XD2, R760XA, XE8640, XE9680, HS5620, XR7620, R760XS, XR5610, XR8610T, XR8620T, R960, T560, MX760C, XC760, VS-760, XC660, XC760XD2, VE660, VP-760, XC660XS, XC760XA, VP-760XA |

2.8.2 |

|

R6625, R7625 |

1.15.3 |

|

C6615 |

1.10.3 |

|

R6615, R7615 |

1.15.3 |

|

R750, R750xa, R750xs, R650, R650xs, R550, R450, C6520, MX750c, T550 |

1.19.2 |

|

XR4510c, XR4520c |

1.21.1 |

|

R350, R250, T350, T150 |

1.13.0 |

|

R6515, R7515 |

2.22.0 |

|

R6525, R7525 |

2.22.0 |

|

R7425 |

1.23.0 |

|

R7415, R6415 |

1.23.0 |

|

R740, R740XD, R640, R940 |

2.25.0 |

|

C4140 |

2.25.0 |

|

R840, R940XA |

2.25.0 |

|

T640 |

2.25.0 |

|

R540, R440, T440 |

2.25.0 |

|

R740XD2 |

2.25.0 |

|

MX740C |

2.25.0 |

|

Réf. MX840 |

2.25.0 |

|

M640, FC640, M640 (VRTX) |

2.25.0 |

|

C6420 |

2.25.0 |

|

XE7420, XE7440 |

2.25.0 |

|

XE2420 |

2.25.0 |

|

R340, T340, R240, T140 |

2.21.0 |

Prérequis

- Le serveur doit exécuter une version du BIOS antérieure aux versions mentionnées ci-dessus.

- Le serveur doit disposer d’un module TPM 2.0 et il doit être actif.

- Secure Boot doit être activé.

- BitLocker doit être désactivé. Si BitLocker est déjà en cours d’utilisation, il doit être temporairement désactivé.

- Suivez les instructions du lien ci-dessous pour gérer BitLocker avec le cluster Azure Stack HCI.

- Gérer le chiffrement BitLocker sur Azure Local

- Les utilisateurs doivent disposer de droits d’administrateur pour le serveur.

- La stratégie d’exécution de PowerShell doit être définie sur « Sans restriction » ou « Contournement ». (Utilisation

Set-ExecutionPolicy)

Remarque : Les fichiers suivants ne peuvent être joints qu’à la version anglaise de cet article.

Étapes de mise à jour des certificats Secure Boot et du BIOS.

- Assurez-vous que le serveur exécute une version du BIOS antérieure à celle indiquée ci-dessus.

- Le système doit exécuter le système d’exploitation Windows Server 2025, Windows Server 2022 ou HCI.

- Téléchargez les certificats et scripts Secure Boot joints à cet article de la base de connaissances.

- Copiez les certificats Secure Boot sur le système.

- Pour 16G - Copy

16G_Secure_Boot_Cerifcates_pkb.zipet extraire dans n’importe quel dossier. - Pour 15G - Copy

15G_Secure_Boot_Cerifcates_pkb.zipet extraire dans n’importe quel dossier. - Pour 14G - Copy

14G_Secure_Boot_Cerifcates_pkb.zipet extraire dans n’importe quel dossier.

- Pour 16G - Copy

- Exécutez le script approprié pour mettre à jour les certificats Secure Boot.

- Pour les serveurs 16G :

16G_SecureBoot_Cert_Update_pkb.ps1 - Pour la 15e génération :

15G_SecureBoot_Cert_Update_pkb.ps1 - Pour la 14e génération :

14G_SecureBoot_Cert_Update_pkb.ps1 - Le chemin du dossier dans lequel tous les fichiers de certificat requis sont stockés doit être fourni en tant qu’entrée.

- Pour les serveurs 16G :

- Assurez-vous que le script s’exécute correctement et qu’un message de redémarrage s’affiche.

- Redémarrez le serveur.

- Remarque : UEFI0074 avertissement « La politique Secure Boot a été modifiée depuis le dernier démarrage du système » peut s’afficher lors de l’autotest de démarrage du BIOS et dans le journal Lifecycle.

- Une fois le serveur redémarré dans le système d’exploitation, mettez à jour le BIOS à l’aide d’un outil/mécanisme de mise à jour pris en charge par Dell (Dell Update Package, iDRAC, OpenManage Enterprise, etc.).

- Redémarrez le serveur.

- Vérifiez que le serveur exécute le nouveau BIOS.

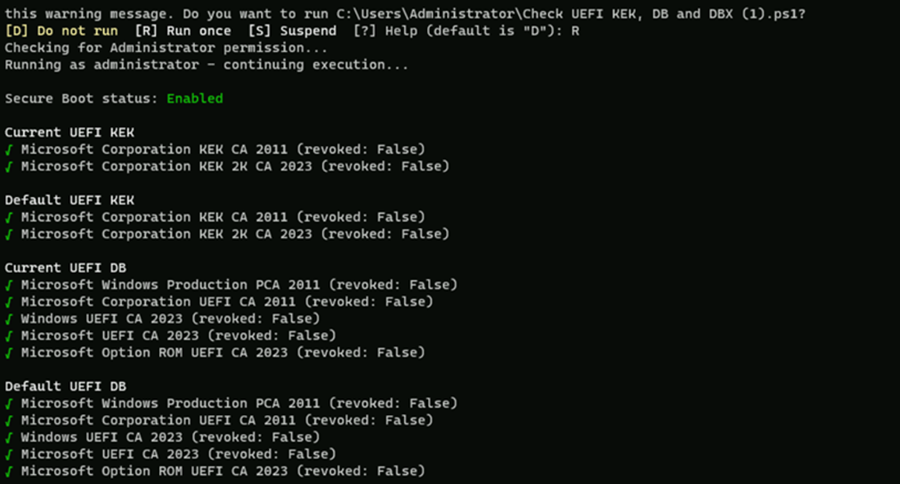

- Dell suggère de vérifier que les nouveaux certificats Secure Boot sont disponibles dans le BIOS. Pour ce faire, exécutez le script suivant à partir du système d’exploitation.

-

Check UEFI KEK, DB, and DBX.ps1 - Ce script peut être téléchargé ici : Github: Check-UEFISecureBootVariables

-

Lorsque le script est exécuté, la sortie ci-dessous est attendue.