「PowerEdge:Microsoftセキュア ブート証明書のサーバーBIOSアップデート ガイドライン

Summary: Windowsを実行しているDell PowerEdgeサーバーを2025年12月のBIOSリリースにアップデートする前に、前提条件を満たしておいてください。BIOSアップデートには新しいセキュア ブート証明書が含まれています。次の手順に従わないと、サーバーが未定義の状態になる可能性があります。 セキュア ブートが有効になっていない場合、通常のプロセスでBIOSをアップデートできますが、このドキュメントは適用されません。 注:このドキュメントは、サーバーでセキュア ブートとTPMが有効になっており、Windows Serverオペレーティング システムを実行している場合にのみ適用されます。 ...

Instructions

次の手順に従わないと、サーバーが未定義の状態になる可能性があります。

未定義の状態の症状:

- システム起動中にBitLockerリカバリー画面に入ります。

- Azure Stackまたはローカル登録のステータスに「ポリシー外」エラーが表示されます。 https://learn.microsoft.com/en-us/previous-versions/azure/azure-local/deploy/troubleshoot-hci-registration#out-of-policy-error

対象となるサーバーとオペレーティング システム

Windows ServerまたはAzure Stack HCIを実行しているすべてのPowerEdge第14世代、第15世代、第16世代サーバー

サーバーの世代とBIOS識別子

以下は、Microsoftセキュア ブート証明書2023を含む、さまざまな世代のDell PowerEdgeサーバー向けにリリースされたBIOSバージョンの詳細です。

|

プラットフォーム |

BIOSのバージョン |

|

R260、R360、T160、T360 |

2.4.0 |

|

R660、R760、R860、R760XD2、R760XA、XE8640、XE9680、HS5620、XR7620、R760XS、XR5610、XR8610T、XR8620T、R960、T560、MX760C、XC760、VS-760、XC660、XC760XD2、VE660、VP-760、XC660XS、XC760XA、VP-760XA |

2.8.2 |

|

R6625、R7625 |

1.15.3 |

|

C6615 |

1.10.3 |

|

R6615、R7615 |

1.15.3 |

|

R750、R750xa、R750xs、R650、R650xs、R550、R450、C6520、MX750c、T550 |

1.19.2 |

|

XR4510c、XR4520c |

1.21.1 |

|

R350、R250、T350、T150 |

1.13.0 |

|

R6515、R7515 |

2.22.0 |

|

R6525、R7525 |

2.22.0 |

|

R7425 |

1.23.0 |

|

R7415、R6415 |

1.23.0 |

|

R740、R740XD、R640、R940 |

2.25.0 |

|

C4140 |

2.25.0 |

|

R840、R940XA |

2.25.0 |

|

T640 |

2.25.0 |

|

R540、R440、T440 |

2.25.0 |

|

R740XD2 |

2.25.0 |

|

MX740C |

2.25.0 |

|

MX840 |

2.25.0 |

|

M640、FC640、M640(VRTX) |

2.25.0 |

|

C6420 |

2.25.0 |

|

XE7420、XE7440 |

2.25.0 |

|

XE2420 |

2.25.0 |

|

R340、T340、R240、T140 |

2.21.0 |

前提条件

- サーバーは、前述のバージョンより前にリリースされたBIOSバージョンを実行している必要があります。

- サーバーにTPM2.0が搭載されている必要があり、アクティブになっている必要があります。

- セキュア ブートを有効にする必要があります。

- BitLockerを無効にする必要があります。BitLockerがすでに使用されている場合は、一時的に無効にする必要があります。

- 以下のリンク先の手順に従って、Azure Stack HCIクラスターでBitLockerを管理します。

- AzureローカルでBitLocker暗号化を管理する

- ユーザーには、サーバーの管理者権限が必要です。

- PowerShell 実行ポリシーは [制限なし] または [バイパス] に設定する必要があります。(

Set-ExecutionPolicyコマンドを実行しているコマンド プロンプト ウィンドウ)

注:次のファイルは、この記事の英語版にのみ添付できます。

セキュア ブート証明書とBIOSをアップデートする手順。

- サーバーが前掲するバージョンより前のBIOSを実行していることを確認します。

- システムは、Windows Server 2025、Windows Server 2022、またはHCIオペレーティング システムを実行している必要があります。

- このKBに添付されているセキュア ブート証明書とスクリプトをダウンロードします。

- セキュア ブート証明書をシステムにコピーします。

- 16Gの場合 - コピー

16G_Secure_Boot_Cerifcates_pkb.zip任意のフォルダに抽出します。 - 15Gの場合 - コピー

15G_Secure_Boot_Cerifcates_pkb.zip任意のフォルダに抽出します。 - 14Gの場合 - コピー

14G_Secure_Boot_Cerifcates_pkb.zip任意のフォルダに抽出します。

- 16Gの場合 - コピー

- 適切なスクリプトを実行して、セキュア ブート証明書をアップデートします。

- 16Gの場合:

16G_SecureBoot_Cert_Update_pkb.ps1 - 15Gの場合:

15G_SecureBoot_Cert_Update_pkb.ps1 - 14Gの場合:

14G_SecureBoot_Cert_Update_pkb.ps1 - 必要なすべての証明書ファイルが保存されているフォルダーのパスを入力として指定する必要があります。

- 16Gの場合:

- スクリプトが正常に実行され、再起動メッセージが表示されることを確認します。

- サーバを再起動します。

- メモ: UEFI0074 BIOS POST中およびLifecycleログに、「セキュア ブート ポリシーは、前回システムを起動してから変更されました」という警告が表示されることがあります。

- サーバーがオペレーティング システムを再起動したら、Dellがサポートする任意のアップデート ツール/メカニズム(Dell Update Package、iDRAC、OpenManage Enterpriseなど)を使用してBIOSをアップデートします。

- サーバーを再起動します。

- サーバーで新しいBIOSが実行されていることを確認します。

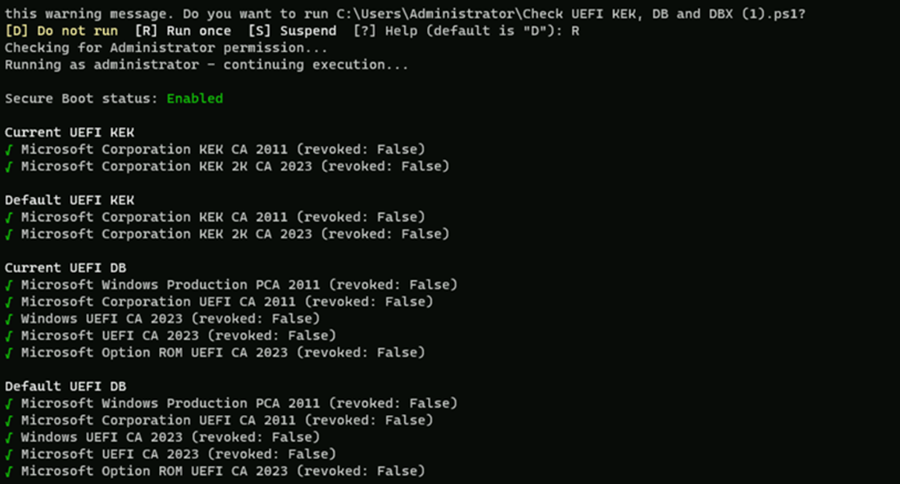

- Dellでは、新しいセキュア ブート証明書がBIOSで使用可能であることを確認することをお勧めします。これを行うには、オペレーティング システム内から次のスクリプトを実行します。

-

Check UEFI KEK, DB, and DBX.ps1 - このスクリプトは、次からダウンロードできます。Github:チェック-UEFISecureBootVariables

-

スクリプトを実行すると、次の出力が想定されます。