PowerEdge: Richtlijnen voor BIOS-update van de server voor Microsoft Secure Boot-certificaten

Summary: Voordat u Dell PowerEdge servers met Windows bijwerkt naar de BIOS-release van december 2025, moet u aan de vereiste vereisten voldoen. De BIOS-update bevat nieuwe certificaten voor veilig opstarten en als u de onderstaande stappen niet volgt, kan de server in een niet-gedefinieerde status terechtkomen. Als Secure Boot niet is ingeschakeld, kan het BIOS worden bijgewerkt via het normale proces en is dit document niet van toepassing. Opmerking: Dit document is alleen van toepassing als op de server Secure Boot is ingeschakeld, TPM is ingeschakeld en het Windows Server-besturingssysteem wordt uitgevoerd. ...

Instructions

Als u de onderstaande stappen niet volgt, kan de server in een niet-gedefinieerde status terechtkomen.

Symptomen van ongedefinieerde status:

- Het BitLocker-herstelscherm openen tijdens het opstarten van het systeem.

- Azure Stack of lokale registratiestatus met de fout 'Buiten beleid'. https://learn.microsoft.com/en-us/previous-versions/azure/azure-local/deploy/troubleshoot-hci-registration#out-of-policy-error

Doelservers en -besturingssystemen

Alle PowerEdge servers van de 14e, 15e en 16e generatie met Windows Server of Azure Stack HCI

Servergeneraties en BIOS-identifiers

Hieronder vindt u de details van BIOS-versies die zijn uitgebracht voor verschillende generaties Dell PowerEdge servers met Microsoft Secure Boot-certificaten 2023.

|

Platform |

BIOS-versie |

|

R260, R360, T160, T360 |

2.4.0 |

|

R660, R760, R860, R760XD2, R760XA, XE8640, XE9680, HS5620, XR7620, R760XS, XR5610, XR8610T, XR8620T, R960, T560, MX760C, XC760, VS-760, XC660, XC760XD2, VE660, VP-760, XC660XS, XC760XA, VP-760XA |

2.8.2 |

|

R6625, R7625 |

1.15.3 |

|

C6615 |

1.10.3 |

|

R6615, R7615 |

1.15.3 |

|

R750, R750xa, R750xs, R650, R650xs, R550, R450, C6520, MX750c, T550 |

1.19.2 |

|

XR4510c, XR4520c |

1.21.1 |

|

R350, R250, T350, T150 |

1.13.0 |

|

R6515, R7515 |

2.22.0 |

|

R6525, R7525 |

2.22.0 |

|

R7425 |

1.23.0 |

|

R7415, R6415 |

1.23.0 |

|

R740, R740XD, R640, R940 |

2.25.0 |

|

C4140 |

2.25.0 |

|

R840, R940XA |

2.25.0 |

|

T640 |

2.25.0 |

|

R540, R440, T440 |

2.25.0 |

|

R740XD2 |

2.25.0 |

|

MX740C |

2.25.0 |

|

MX840 |

2.25.0 |

|

M640, FC640, M640(VRTX) |

2.25.0 |

|

C6420 |

2.25.0 |

|

XE7420, XE7440 |

2.25.0 |

|

XE2420 |

2.25.0 |

|

R340, T340, R240, T140 |

2.21.0 |

Vereisten

- Op de server moet een BIOS-versie worden uitgevoerd die is uitgebracht vóór de hierboven vermelde versies.

- De server moet TPM2.0 hebben en actief zijn.

- Secure Boot moet zijn ingeschakeld.

- BitLocker moet zijn uitgeschakeld. Als BitLocker al in gebruik is, moet deze tijdelijk worden uitgeschakeld.

- Volg de instructies op de onderstaande koppeling om BitLocker te beheren met Azure Stack HCI Cluster.

- BitLocker-versleuteling beheren op Azure Local

- Gebruikers moeten beheerdersrechten hebben voor de server.

- PowerShell-uitvoeringsbeleid moet worden ingesteld op Onbeperkt of Overslaan. (Gebruik

Set-ExecutionPolicycommando)

Opmerking: De volgende bestanden mogen alleen bij de Engelse versie van dit artikel worden gevoegd.

Stappen voor het bijwerken van certificaten voor veilig opstarten en BIOS.

- Zorg ervoor dat op de server een BIOS-versie wordt uitgevoerd voorafgaand aan wat hierboven is vermeld.

- Op het systeem moet Windows Server 2025, Windows Server 2022 of HCI worden uitgevoerd.

- Download certificaten en scripts voor veilig opstarten die aan deze KB zijn gekoppeld.

- Kopieer de certificaten voor veilig opstarten naar het systeem.

- Voor 16G - Kopiëren

16G_Secure_Boot_Cerifcates_pkb.zipen pak het uit in een willekeurige map. - Voor 15G - Kopiëren

15G_Secure_Boot_Cerifcates_pkb.zipen pak het uit in een willekeurige map. - Voor 14G - Kopiëren

14G_Secure_Boot_Cerifcates_pkb.zipen pak het uit in een willekeurige map.

- Voor 16G - Kopiëren

- Voer het juiste script uit om de certificaten voor veilig opstarten bij te werken.

- Voor 16G:

16G_SecureBoot_Cert_Update_pkb.ps1 - Voor 15G:

15G_SecureBoot_Cert_Update_pkb.ps1 - Voor 14G:

14G_SecureBoot_Cert_Update_pkb.ps1 - Het pad van de map waar alle vereiste certificaatbestanden zijn opgeslagen, moet als invoer worden opgegeven.

- Voor 16G:

- Zorg ervoor dat het script met succes wordt uitgevoerd en dat er een herstartbericht wordt weergegeven.

- Start de server opnieuw op.

- OPMERKING: UEFI0074 waarschuwing 'Het beleid voor veilig opstarten is gewijzigd sinds de laatste keer dat het systeem is gestart' kan verschijnen tijdens de BIOS-POST en in het Lifecycle-logboek.

- Nadat de server opnieuw is opgestart in het besturingssysteem, moet u het BIOS bijwerken met behulp van een updatetool/mechanisme dat door Dell wordt ondersteund (Dell Update Package, iDRAC, OpenManage Enterprise, enz.).

- Start de server opnieuw op.

- Controleer of het nieuwe BIOS op de server wordt uitgevoerd.

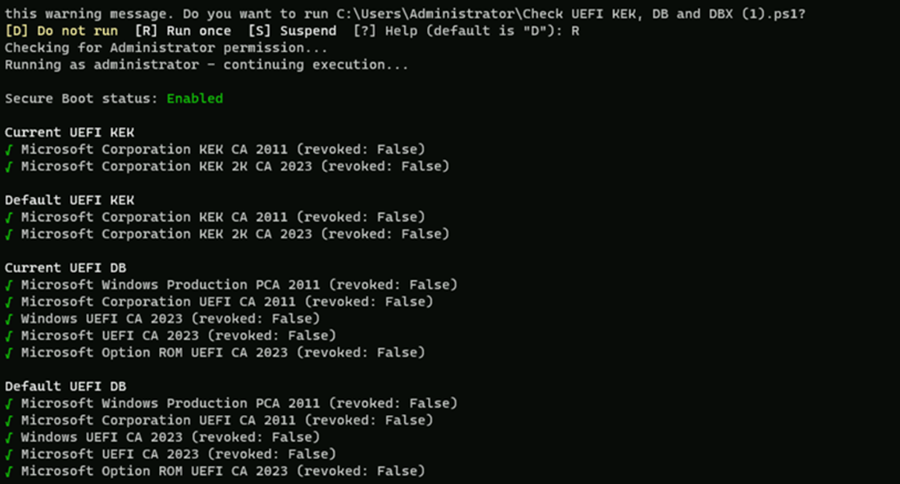

- Dell raadt aan te controleren of de nieuwe certificaten voor veilig opstarten beschikbaar zijn in het BIOS. Dit wordt gedaan door het volgende script uit te voeren vanuit het besturingssysteem.

-

Check UEFI KEK, DB, and DBX.ps1 - Dit script kan hier worden gedownload: GitHub: Check-UEFISecureBootVariables

-

Wanneer het script wordt uitgevoerd, wordt de onderstaande uitvoer verwacht.