PowerEdge: Wytyczne dotyczące aktualizacji systemu BIOS serwerów dla certyfikatów bezpiecznego rozruchu firmy Microsoft

Summary: Przed zaktualizowaniem serwerów Dell PowerEdge z systemem Windows do wersji systemu BIOS z grudnia 2025 r. należy spełnić wymagania wstępne. Aktualizacja systemu BIOS obejmuje nowe certyfikaty bezpiecznego rozruchu, a niewykonanie poniższych kroków może spowodować, że serwer przejdzie w stan niezdefiniowany. Jeśli funkcja Secure Boot nie jest włączona, system BIOS można zaktualizować w normalny sposób, a niniejszy dokument nie ma zastosowania. Uwaga: Ten dokument ma zastosowanie tylko wtedy, gdy serwer ma włączony bezpieczny rozruch lub moduł TPM i działa na nim system operacyjny Windows Server. ...

Instructions

Niezastosowanie się do poniższych kroków może spowodować, że serwer przejdzie w stan niezdefiniowany.

Objawy stanu niezdefiniowanego:

- Przechodzenie do ekranu odzyskiwania funkcji BitLocker podczas rozruchu systemu.

- Stan rejestracji Azure Stack lub lokalnej przedstawiający błąd "Poza zasadą". https://learn.microsoft.com/en-us/previous-versions/azure/azure-local/deploy/troubleshoot-hci-registration#out-of-policy-error

Docelowe serwery i systemy operacyjne

Wszystkie serwery PowerEdge 14., 15. i 16. generacji z systemem Windows Server lub Azure Stack HCI

Generacje serwerów i identyfikatory systemu BIOS

Poniżej znajdują się szczegółowe informacje o wersjach systemu BIOS wydanych dla różnych generacji serwerów Dell PowerEdge, które zawierają certyfikaty bezpiecznego rozruchu Microsoft 2023.

|

Platforma |

BIOS Version (Wersja systemu BIOS) |

|

R260, R360, T160, T360 |

2.4.0 |

|

R660, R760, R860, R760XD2, R760XA, XE8640, XE9680, HS5620, XR7620, R760XS, XR5610, XR8610T, XR8620T, R960, T560, MX760C, XC760, VS-760, XC660, XC760XD2, VE660, VP-760, XC660XS, XC760XA, VP-760XA |

2.8.2 |

|

R6625, R7625 |

1.15.3 |

|

C6615 |

1.10.3 |

|

R6615, R7615 |

1.15.3 |

|

R750, R750xa, R750xs, R650, R650xs, R550, R450, C6520, MX750c, T550 |

1.19.2 |

|

XR4510c, XR4520c |

1.21.1 |

|

R350, R250, T350, T150 |

1.13.0 |

|

R6515, R7515 |

2.22.0 |

|

R6525, R7525 |

2.22.0 |

|

R7425 |

1.23.0 |

|

R7415, R6415 |

1.23.0 |

|

R740, R740XD, R640, R940 |

2.25.0 |

|

C4140 |

2.25.0 |

|

R840, R940XA |

2.25.0 |

|

T640 |

2.25.0 |

|

R540, R440, T440 |

2.25.0 |

|

R740XD2 |

2.25.0 |

|

MX740C |

2.25.0 |

|

MX840 |

2.25.0 |

|

M640, FC640, M640 (VRTX) |

2.25.0 |

|

C6420 |

2.25.0 |

|

XE7420, XE7440 |

2.25.0 |

|

XE2420 |

2.25.0 |

|

R340, T340, R240, T140 |

2.21.0 |

Wymagania wstępne

- Na serwerze musi być uruchomiony system BIOS w wersji wcześniejszej niż wymienione powyżej.

- Serwer musi mieć moduł TPM2.0 i powinien on być aktywny.

- Bezpieczny rozruch powinien być włączony.

- Funkcja BitLocker powinna być wyłączona. Jeśli funkcja BitLocker jest już używana, należy ją tymczasowo wyłączyć.

- Postępuj zgodnie z instrukcjami podanymi pod poniższym łączem, aby zarządzać funkcją BitLocker za pomocą klastra Azure Stack HCI.

- Zarządzanie szyfrowaniem funkcji BitLocker na platformie Azure Local

- Użytkownicy powinni mieć uprawnienia administratora serwera.

- Zasady wykonywania programu PowerShell powinny być ustawione na wartość "Bez ograniczeń" lub "Pomiń". (Posługiwać się

Set-ExecutionPolicy)

Uwaga: Poniższe pliki mogą być załączane tylko do angielskiej wersji tego artykułu.

Etapy aktualizacji certyfikatów bezpiecznego rozruchu i systemu BIOS.

- Upewnij się, że serwer działa w wersji systemu BIOS wcześniejszej niż wskazano powyżej.

- W systemie powinien być uruchomiony system operacyjny Windows Server 2025, Windows Server 2022 lub HCI.

- Pobierz certyfikaty bezpiecznego rozruchu i skrypty dołączone do tej bazy wiedzy.

- Skopiuj certyfikaty bezpiecznego rozruchu do systemu.

- Dla 16G - Kopiuj

16G_Secure_Boot_Cerifcates_pkb.zipi rozpakuj do dowolnego folderu. - Dla 15G - Kopiuj

15G_Secure_Boot_Cerifcates_pkb.zipi rozpakuj do dowolnego folderu. - Dla 14G – kopiowanie

14G_Secure_Boot_Cerifcates_pkb.zipi rozpakuj do dowolnego folderu.

- Dla 16G - Kopiuj

- Uruchom odpowiedni skrypt, aby zaktualizować certyfikaty bezpiecznego rozruchu.

- Dla 16G:

16G_SecureBoot_Cert_Update_pkb.ps1 - Dla 15G:

15G_SecureBoot_Cert_Update_pkb.ps1 - Dla 14G:

14G_SecureBoot_Cert_Update_pkb.ps1 - Jako dane wejściowe należy podać ścieżkę folderu, w którym przechowywane są wszystkie wymagane pliki certyfikatów.

- Dla 16G:

- Upewnij się, że skrypt został uruchomiony pomyślnie i zostanie wyświetlony komunikat o ponownym uruchomieniu.

- Uruchom ponownie serwer.

- UWAGA: UEFI0074 ostrzeżenie "Zasady bezpiecznego rozruchu zostały zmodyfikowane od czasu ostatniego uruchomienia systemu" może pojawić się podczas testu POST systemu BIOS i w dzienniku cyklu eksploatacji.

- Po ponownym uruchomieniu serwera z systemem operacyjnym zaktualizuj system BIOS za pomocą dowolnego narzędzia/mechanizmu aktualizacji obsługiwanego przez firmę Dell (Dell Update Package, iDRAC, OpenManage Enterprise itp.).

- Ponownie uruchom serwer.

- Sprawdź, czy na serwerze działa nowy system BIOS.

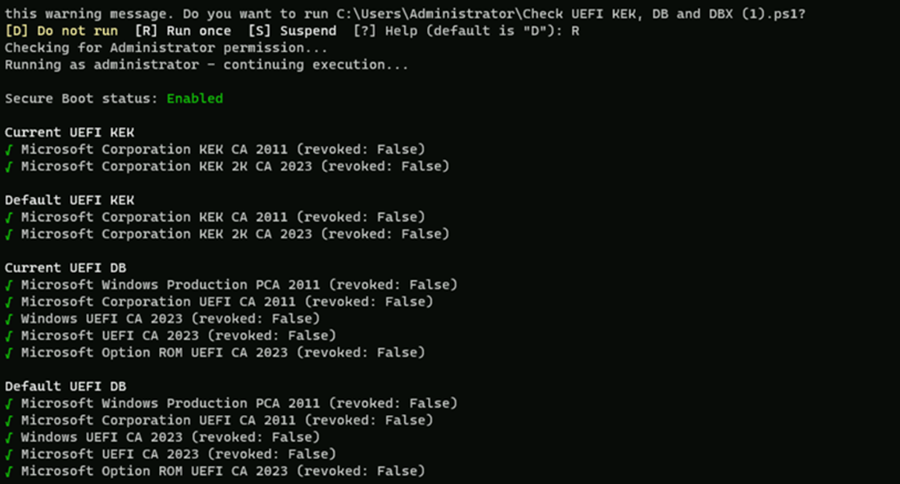

- Firma Dell sugeruje sprawdzenie, czy nowe certyfikaty bezpiecznego rozruchu są dostępne w systemie BIOS. Odbywa się to poprzez uruchomienie następującego skryptu z poziomu systemu operacyjnego.

-

Check UEFI KEK, DB, and DBX.ps1 - Skrypt ten można pobrać stąd: Github: Sprawdzanie zmiennych rozruchowych UEFISecure

-

Po uruchomieniu skryptu oczekiwany jest poniższy wynik.