Überprüfung von Sicherheitslücken bei erkannten HSTS-Sicherheitslücken in der Suchversion 19.6.3.4628

Zusammenfassung: Der Artikel bietet eine Problemumgehung für die Sicherheitslücke "HSTS Missing From HTTPS Server (RFC 6797)", die bei der Suche nach den Ports 442 und 445 erkannt wurde.

Dieser Artikel gilt für

Dieser Artikel gilt nicht für

Dieser Artikel ist nicht an ein bestimmtes Produkt gebunden.

In diesem Artikel werden nicht alle Produktversionen aufgeführt.

Symptome

Integrated Data Protection Appliance Version 2.7.6 wird mit der Suchversion 19.6.3.4628 geliefert und ist betroffen.

HTTP Strict Transport Security (HSTS) wurde standardmäßig auf der Suchversion 19.6.3.4628 für Port 443 durchgesetzt, jedoch nicht für Port 442 und 445.

HTTP Strict Transport Security (HSTS) wurde standardmäßig auf der Suchversion 19.6.3.4628 für Port 443 durchgesetzt, jedoch nicht für Port 442 und 445.

Ursache

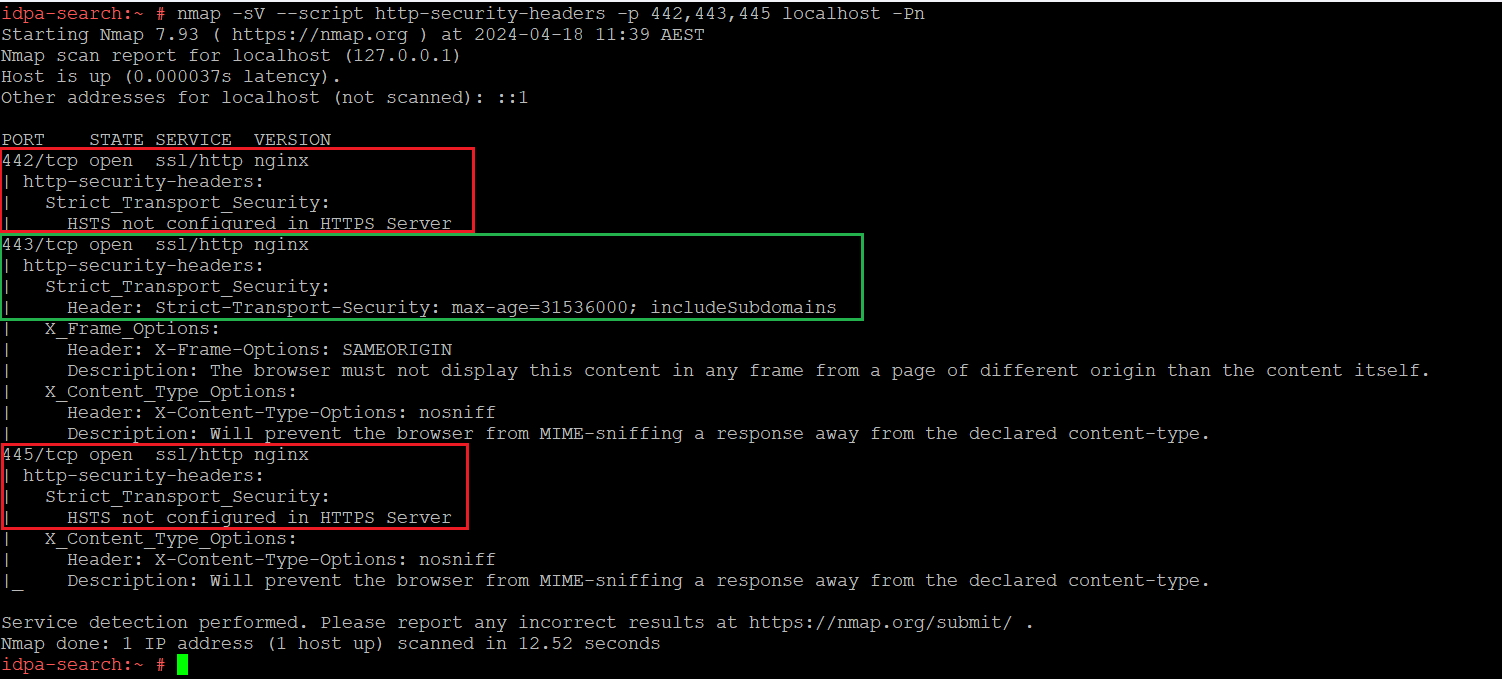

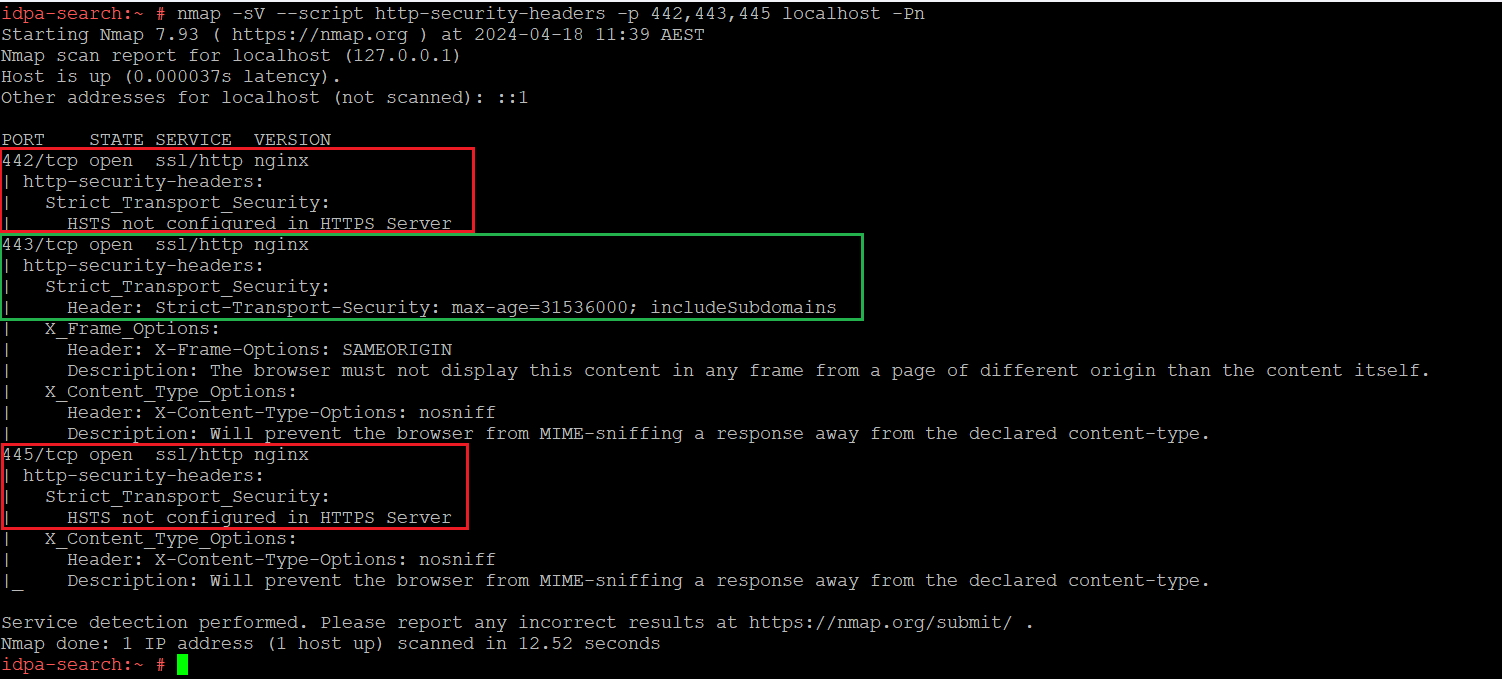

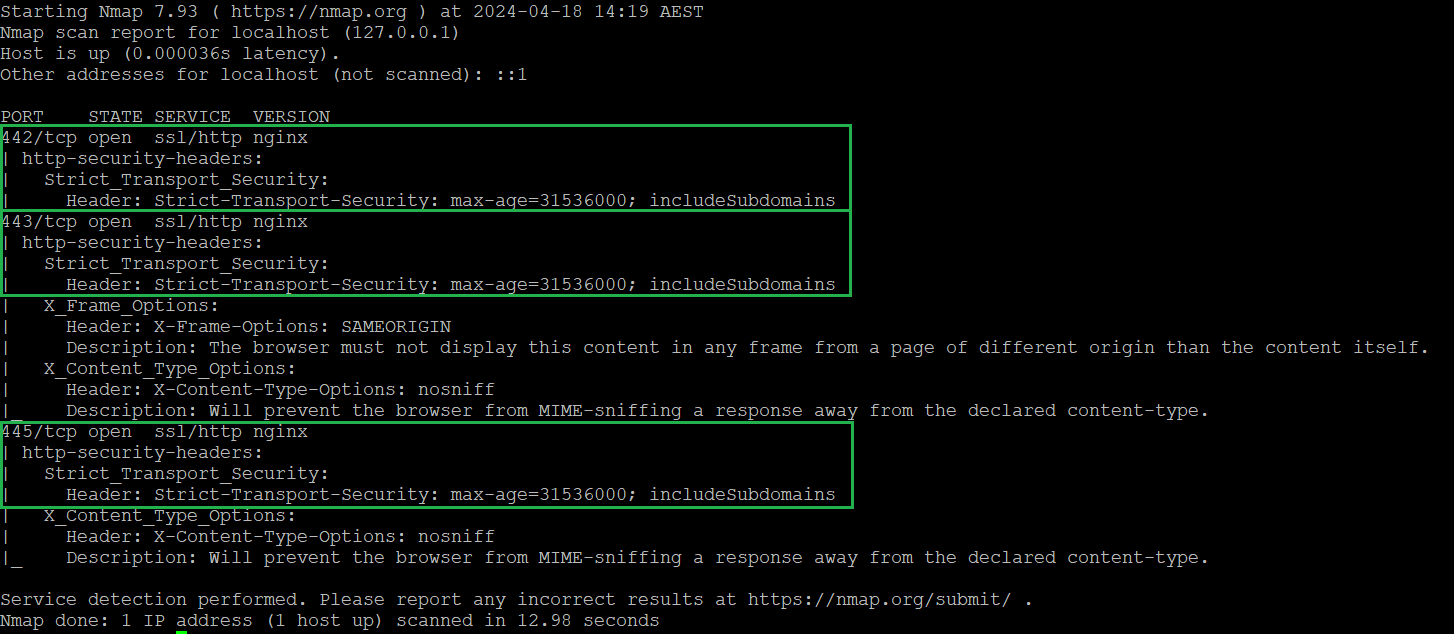

Das folgende Nmap-Ergebnis zeigt, dass für die Ports 442 und 445 keine HTTP Strict Transport Security (HSTS) konfiguriert ist.

Abbildung 1: Eine Portüberprüfung zeigt, dass HSTS nicht standardmäßig auf den Ports 442 und 445 konfiguriert ist.

Hinweis: Nmap ist in der Suche nicht installiert. Die Installation von Nmap dient in diesem Fall nur zu Demozwecken.

Abbildung 1: Eine Portüberprüfung zeigt, dass HSTS nicht standardmäßig auf den Ports 442 und 445 konfiguriert ist.

Lösung

Führen Sie die folgenden Schritte aus, um das Problem zu beheben:

1. Öffnen Sie eine PuTTY-Sitzung zum Suchindex-Kontrollknoten und melden Sie sich als Root-Nutzer an.

2. Ändern Sie das Arbeitsverzeichnis mit dem folgenden Befehl zu "/etc/nginx":

3. Erstellen Sie eine Kopie der aktuellen Datei "nginx.cis.conf":

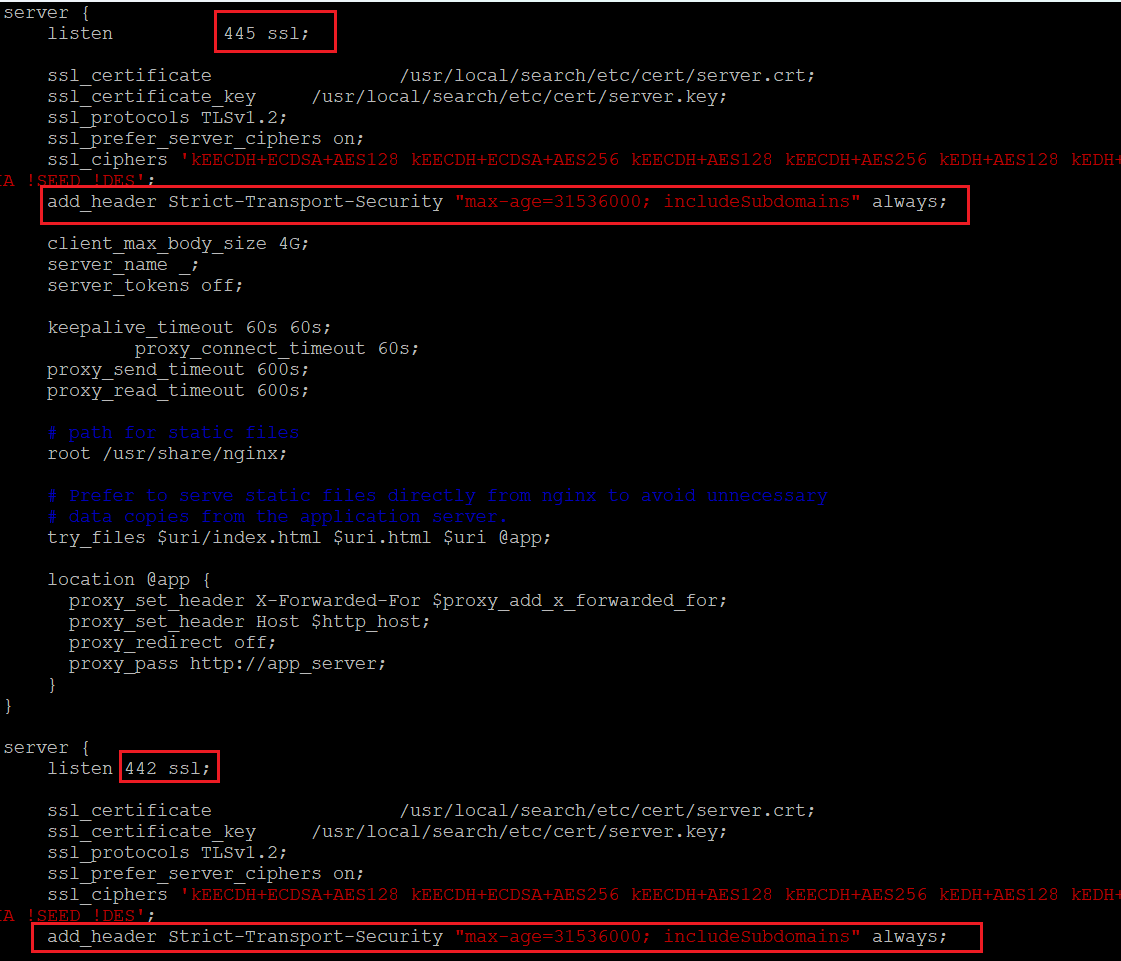

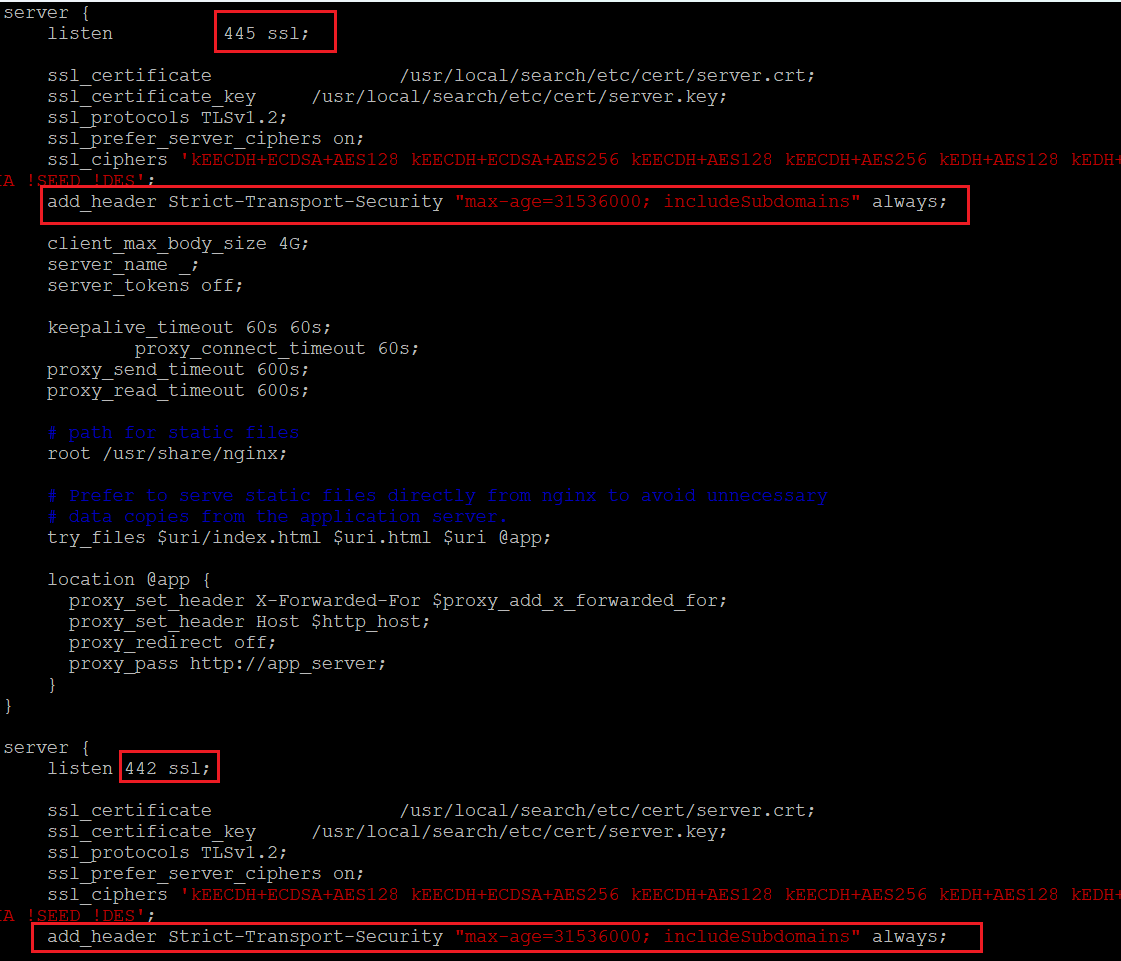

4. Aktualisieren Sie die Datei "nginx.cis.conf", indem Sie die folgende Zeile unter den "ssl_ciphers"-Zeilen hinzufügen. Es gibt zwei Speicherorte, die aktualisiert werden müssen:

Abbildung 2: Wie die nginx.cis.conf nach dem Edit

aussehen soll 5. Starten Sie den Search-Server neu.

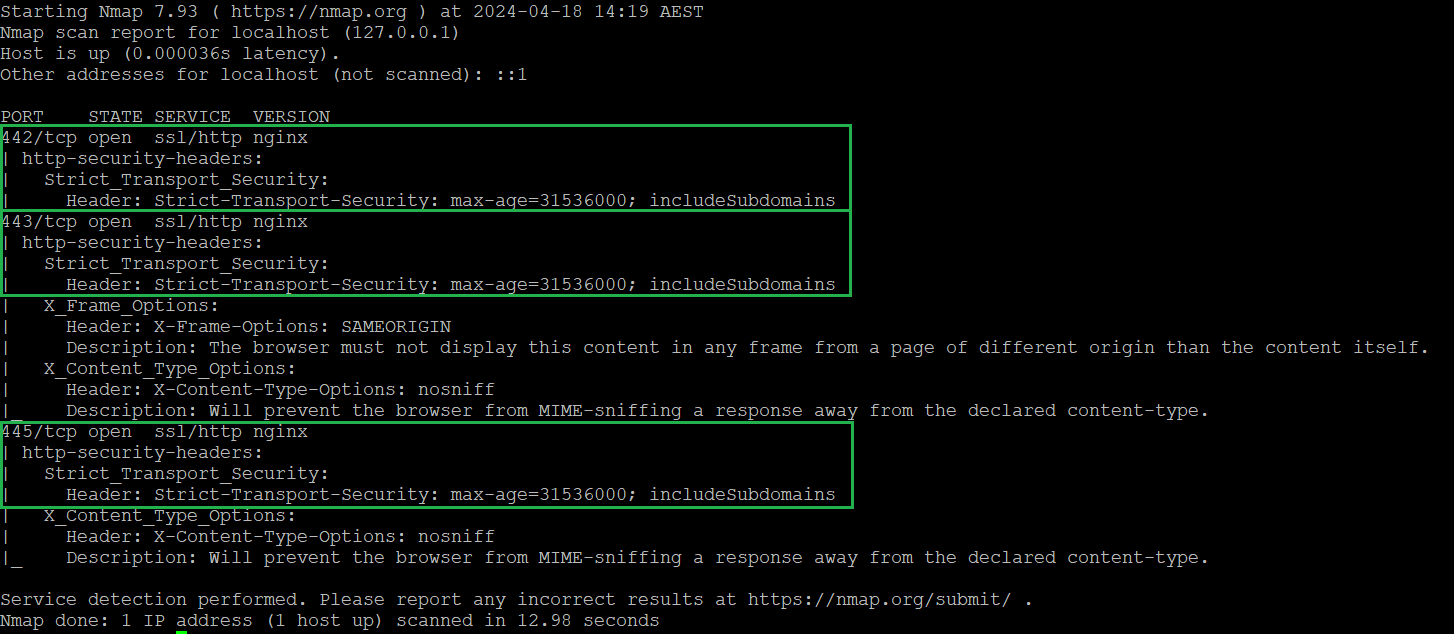

6. Nachdem die Suche den Neustart abgeschlossen hat, sollte für die Ports 442 und 445 HTTP Strict Transport Security konfiguriert sein.

Abbildung 3: Ein Beispiel zeigt, dass nach der Implementierung des Workarounds die HTTP Strict Transport Security für die Ports 442 und 445 aktiviert sein sollte.

1. Öffnen Sie eine PuTTY-Sitzung zum Suchindex-Kontrollknoten und melden Sie sich als Root-Nutzer an.

2. Ändern Sie das Arbeitsverzeichnis mit dem folgenden Befehl zu "/etc/nginx":

cd /etc/nginx

3. Erstellen Sie eine Kopie der aktuellen Datei "nginx.cis.conf":

cp nginx.cis.conf nginx.cis.conf.default

4. Aktualisieren Sie die Datei "nginx.cis.conf", indem Sie die folgende Zeile unter den "ssl_ciphers"-Zeilen hinzufügen. Es gibt zwei Speicherorte, die aktualisiert werden müssen:

add_header Strict-Transport-Security "max-age=31536000; includeSubdomains" always;

Abbildung 2: Wie die nginx.cis.conf nach dem Edit

aussehen soll 5. Starten Sie den Search-Server neu.

systemctl reboot

6. Nachdem die Suche den Neustart abgeschlossen hat, sollte für die Ports 442 und 445 HTTP Strict Transport Security konfiguriert sein.

Abbildung 3: Ein Beispiel zeigt, dass nach der Implementierung des Workarounds die HTTP Strict Transport Security für die Ports 442 und 445 aktiviert sein sollte.

Betroffene Produkte

Data Protection Search, PowerProtect Data Protection Appliance, PowerProtect DP4400, Data Protection Search, PowerProtect DP5300, PowerProtect DP5800, PowerProtect DP8300, PowerProtect DP8800, Integrated Data Protection Appliance Family

, Integrated Data Protection Appliance Software, PowerProtect DP5900, PowerProtect DP8400, PowerProtect DP8900

...

Artikeleigenschaften

Artikelnummer: 000224261

Artikeltyp: Solution

Zuletzt geändert: 05 Aug. 2025

Version: 3

Antworten auf Ihre Fragen erhalten Sie von anderen Dell NutzerInnen

Support Services

Prüfen Sie, ob Ihr Gerät durch Support Services abgedeckt ist.