NetWorker: Importieren oder Ersetzen von durch die Zertifizierungsstelle signierten Zertifikaten für NMC

Zusammenfassung: In diesen Anweisungen wird beschrieben, wie Sie das standardmäßige selbstsignierte NetWorker-Zertifikat auf einem NetWorker Management Console-Server (NMC) durch ein von einer Zertifizierungsstelle signiertes Zertifikat ersetzen. ...

Weisungen

In diesen Anweisungen wird beschrieben, wie Sie das selbstsignierte NetWorker-Standardzertifikat durch ein von einer Zertifizierungsstelle signiertes Zertifikat für die NetWorker Management Console (NMC) ersetzen. Dieser Wissensdatenbank-Artikel enthält Anweisungen für Windows- und Linux-NMC-Server.

Der Prozess zum Ersetzen der selbstsignierten Zertifikate des NetWorker-Serverauthentifizierungsservice (AUTHC) und der NetWorker-Webnutzeroberfläche (NWUI) durch CA-signierte Zertifikate wird in den folgenden betriebssystemspezifischen Artikeln beschrieben:

- NetWorker: Importieren oder Ersetzen von von Zertifizierungsstellen signierten Zertifikaten für "AUTHC" und "NWUI" (Linux)

- NetWorker: Importieren oder Ersetzen von von Zertifizierungsstellen signierten Zertifikaten für "AUTHC" und "NWUI" (Windows)

Beteiligte Zertifikate:

-

<server>.csraus: Signierungsanforderung für NetWorker Management Console-Serverzertifikat -

<server>.keyaus: Privater Schlüssel für den NetWorker Management Console-Server -

<server>.crtaus: CA-signiertes Zertifikat des NetWorker Management Console-Servers -

<CA>.crtaus: CA-Stammzertifikat -

<ICA>.crtaus: CA-Zwischenzertifikat (optional, wenn verfügbar)

Bevor Sie beginnen:

Dieser Prozess verwendet das OpenSSL-Dienstprogramm. Dieses Dienstprogramm wird standardmäßig auf Linux-Betriebssystemen bereitgestellt. ist jedoch auf Windows-Systemen nicht enthalten. Wenden Sie sich bezüglich der Installation von OpenSSL an den Systemadministrator. Die erforderliche Version von OpenSSL unterscheidet sich je nach installierter NetWorker-Version.

- NetWorker 19.9 bis 19.11 erfordert OpenSSL-Version 1.1.1n

- NetWorker 19.12.0.0 (nur Linux) unterstützt OpenSSL-Version 3.0.14

- NetWorker 19.12.0.2 (nur Windows) unterstützt OpenSSL-Version 3.0.14

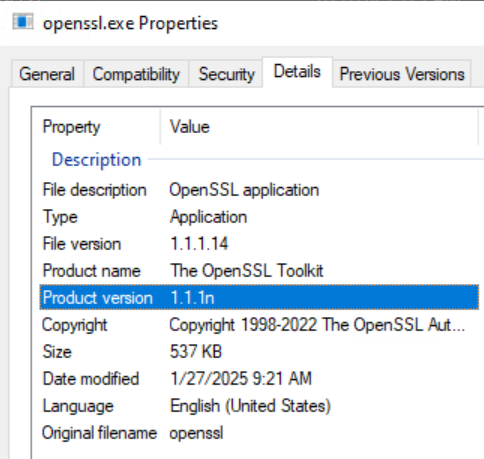

Die OpenSSL-Version kann wie folgt identifiziert werden:

# openssl versionWindows:

- Navigieren Sie im Windows-Datei-Explorer zum openssl.exe-Speicherort. Dieser Pfad kann unterschiedlich sein, je nachdem, wie OpenSSL installiert wurde.

- Öffnen Sie die openssl.exe Datei und gehen Sie zur RegisterkarteD etails . Im Feld Product Version wird die OpenSSL-Version aufgeführt:

Alternativ, wenn die openssl.exe Der Dateipfad ist Teil des Systems PATH können Sie die 'openssl version"-Befehl von und Administrative-Eingabeaufforderung. Wenn das Verzeichnis, das openssl.exe ist nicht Teil des Systems PATH, wechseln Sie das Verzeichnis (cd) in das Verzeichnis, das openssl.exe.

Erzeugen Sie einen privaten Schlüssel und eine CSR-Datei (Certificate Signing Request), die Sie Ihrer Zertifizierungsstelle zur Verfügung stellen.

- Verwenden Sie auf dem NMC-Server das OpenSSL-Befehlszeilendienstprogramm, um die private Schlüsseldatei des NetWorker-Servers (

<server>.key) und CSR-Datei (<server>.csr).

Linux:

# openssl req -new -newkey rsa:4096 -nodes -out /tmp/<server>.csr -keyout /tmp/<server>.key

Windows:

set openssl="<Full system path to the openssl.exe file>" %openssl% req -new -newkey rsa:4096 -nodes -out "C:\tmp\<server>.csr" -keyout "C:\tmp\<server>.key"

- Senden Sie die CSR-Datei (

<server>.csr) an die CA, um die von der CA signierte Zertifikatdatei (<server>.crt). Die Zertifizierungsstelle sollte die von der Zertifizierungsstelle signierte Zertifikatdatei (<server>.crt), das Stammzertifikat (<CA>.crt) und alle CA-Zwischenzertifikate (<ICA>.crt).

Linux NMC-Server (NetWorker Management Console):

- Rufen Sie die von der Zertifizierungsstelle signierten Zertifikate in einzelnen Schlüsseldateien oder in einer einzelnen Datei im PFX-Format ab.

- Wenn sich die CA-signierten Zertifikate in einer einzigen PFX-Datei befinden, können der private Schlüssel und das CA-signierte Zertifikat wie mit dem OpenSSL-Tool extrahiert werden (unter Windows ist OpenSSL möglicherweise nicht installiert, es kann separat installiert werden).

.crt und .key Dateien mit dem vollständigen Dateipfad, einschließlich des Dateinamens Ihres Zertifikats und der entsprechenden Schlüsseldateien.

# openssl pkcs12 -in <file>.pfx -out <server>.key -nodes -nocerts

# openssl pkcs12 -in <file>.pfx -out <server>.crt -nokeys

B. Überprüfen Sie die Integrität der server.key und server.crt.

# openssl pkey -in <server>.key -pubout -outform pem | sha256sum

# openssl x509 -in <server>.crt -pubkey -noout -outform pem | sha256sum

C. Konvertieren Sie den privaten Schlüssel, das von der Zertifizierungsstelle signierte Serverzertifikat, die Stammzertifizierungsstelle (und alle Zwischenzertifikate) in das PEM-Format.

# openssl rsa -in <server>.key -outform pem -out server.key.pem

# openssl x509 -in <server>.crt -outform pem -out server.crt.pem

# openssl x509 -in CA.crt -outform pem -out CA.crt.pem

# openssl x509 -in ICA.crt -outform pem -out ICA.crt.pem

server.key.pemwurzel CA.crt, Zwischenzertifikat (falls zutreffend) und signiertes Serverzertifikat im cakey.pem Datei für NMC:

# cat server.key.pem CA.crt.pem ICA.crt.pem server.crt.pem > cakey.pem

- Fahren Sie die NMC-Server-

gstService:

# systemctl stop gst

- Eine Kopie der vorhandenen erstellen

cakey.pem-Datei und ersetzen Sie dann die Standarddatei durch die in Schritt 2, D erstellte Datei.

# cp /opt/lgtonmc/etc/cakey.pem /opt/lgtonmc/etc/cakey.pem_orig # cp cakey.pem /opt/lgtonmc/etc/cakey.pem

- Erstellen einer Kopie der NMC-Server-

server.crtundserver.keyund ersetzen Sie dann die Originaldateien durch die signiertenserver.crtundserver.keyaus:

# cp /opt/lgtonmc/apache/conf/server.crt /opt/lgtonmc/apache/conf/server.crt_orig # cp <server>.crt /opt/lgtonmc/apache/conf/server.crt # cp /opt/lgtonmc/apache/conf/server.key /opt/lgtonmc/apache/conf/server.key_orig # cp <server>.key /opt/lgtonmc/apache/conf/server.key

nsrnmc) mit 600 Berechtigungen.

- Starten Sie den NMC-Server

gstService:

# systemctl start gst

- Überwachen Sie die /opt/lgtonmc/logs/gstd.raw des NMC-Servers auf Fehler.

NetWorker: So verwenden Sie nsr_render_log zum Rendern .raw Protokolldatei

Überprüfung:

Wenn der NMC-Server gst ausgeführt wird, vergleichen Sie den Fingerabdruck des von der CA signierten Zertifikats mit dem Fingerabdruck des NMC gst Serviceport (9000):

# openssl x509 -in <server>.crt -fingerprint -sha256 -noout # openssl x509 -in <(openssl s_client -connect localhost:9000 -prexit 2>/dev/null </dev/null | sed -n -e '/BEGIN\ CERTIFICATE/,/END\ CERTIFICATE/ p') -fingerprint -sha256 -noout

Der SHA256-Fingerabdruck dieser beiden Befehle sollte übereinstimmen.

Beispiel:

[root@lnx-srvr01 ~]# openssl x509 -in lnx-srvr01.crt -fingerprint -sha256 -noout sha256 Fingerprint=33:FF:25:13:A2:C7:59:1C:F0:D6:F3:F7:5D:10:6A:83:7A:2C:4E:20:4B:52:DD:3C:FA:D4:59:1B:6B:44:D6:A2 [root@lnx-srvr01 ~]# openssl x509 -in <(openssl s_client -connect localhost:9000 -prexit 2>/dev/null </dev/null | sed -n -e '/BEGIN\ CERTIFICATE/,/END\ CERTIFICATE/ p') -fingerprint -sha256 -noout sha256 Fingerprint=33:FF:25:13:A2:C7:59:1C:F0:D6:F3:F7:5D:10:6A:83:7A:2C:4E:20:4B:52:DD:3C:FA:D4:59:1B:6B:44:D6:A2

Windows NMC-Server (NetWorker Management Console):

- Rufen Sie die von der Zertifizierungsstelle signierten Zertifikate in einzelnen Schlüsseldateien oder in einer einzelnen Datei im PFX-Format ab.

- Wenn sich die CA-signierten Zertifikate in einer einzigen PFX-Datei befinden, können der private Schlüssel und das CA-signierte Zertifikat wie mit dem OpenSSL-Tool extrahiert werden (unter Windows ist OpenSSL in der Regel nicht installiert, es kann separat installiert werden).

.crt und .key Dateien mit dem vollständigen Dateipfad, einschließlich des Dateinamens Ihres Zertifikats und der entsprechenden Schlüsseldateien.

%openssl% pkcs12 -in <file>.pfx -out <server>.key -nodes -nocerts

%openssl% pkcs12 -in <file>.pfx -out <server>.crt -nokeys

B. Überprüfen Sie die Integrität der server.key und server.crt.

%openssl% pkey -in <server>.key -pubout -outform pem | %openssl% dgst -sha256

%openssl% x509 -in <server>.crt -pubkey -noout -outform pem | %openssl% dgst -sha256

C. Konvertieren Sie den privaten Schlüssel, das von der Zertifizierungsstelle signierte Serverzertifikat, die Stammzertifizierungsstelle (und alle Zwischenzertifikate) in das PEM-Format.

%openssl% rsa -in <server>.key -outform pem -out C:\tmp\server.key.pem

%openssl% x509 -in <server>.crt -outform pem -out C:\tmp\server.crt.pem

server.key.pem und sever.crt.pem in die cakey.pem -Datei für NMC. Es wird empfohlen, hierfür den folgenden PowerShell-Befehl zu verwenden:

PS C:\tmp> Get-Content server.key.pem,server.crt.pem | Out-File cakey.pem -Encoding ascii

-Encoding ascii nicht festgelegt ist, kann das folgende Problem beobachtet werden: NetWorker: Der Windows-NMC-Server kann den GSTD-Dienst nach dem Ersetzen von Zertifikaten nicht starten

- Fahren Sie die NMC-Server-

gstService:

net stop gstd

- Anfertigen einer Kopie des Originals

cakey.pem, und platzieren Sie dann die kombinierte Zertifizierungsstelle signiertcakey.peman seiner Stelle:

copy "C:\Program Files\EMC NetWorker\Management\GST\etc\cakey.pem" "C:\Program Files\EMC NetWorker\Management\GST\etc\cakey.pem_orig" copy C:\tmp\cakey.pem "C:\Program Files\EMC NetWorker\Management\GST\etc\cakey.pem"

- Erstellen einer Kopie der NMC-Server-

server.crtundserver.keyund ersetzen Sie dann die Originaldateien durch die signiertenserver.crtundserver.keyaus:

copy "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.crt" "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.crt_orig" copy "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.key" "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.key_orig" copy <server>.crt "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.crt" copy <server>.key "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.key"

- Starten Sie den NMC-Server

gstService:

net start gstd

- Überwachen Sie C :\Program Files\EMC NetWorker\Management\GST\logs\gstd.raw des NMC-Servers auf Fehler.

NetWorker: So verwenden Sie nsr_render_log zum Rendern .raw Protokolldatei

Überprüfung:

Wenn der NMC-Server gst ausgeführt wird, vergleichen Sie den Fingerabdruck des von der CA signierten Zertifikats mit dem Fingerabdruck des NMC gst Serviceport (9000):

%openssl% x509 -in <server>.crt -fingerprint -sha256 -noout %openssl% s_client -connect localhost:9000 -showcerts 2>nul | %openssl% x509 -noout -fingerprint -sha256

Der SHA256-Fingerabdruck dieser beiden Befehle sollte übereinstimmen.

Beispiel:

C:\tmp>%openssl% x509 -in win-srvr02.crt -fingerprint -sha256 -noout SHA256 Fingerprint=B9:4A:1E:64:AA:1A:38:88:7B:D3:72:70:A2:32:D5:9A:D1:33:50:93:00:35:D6:9B:8D:AE:59:92:B1:66:46:DE C:\tmp>%openssl% s_client -connect localhost:9000 -showcerts 2>nul | %openssl% x509 -noout -fingerprint -sha256 SHA256 Fingerprint=B9:4A:1E:64:AA:1A:38:88:7B:D3:72:70:A2:32:D5:9A:D1:33:50:93:00:35:D6:9B:8D:AE:59:92:B1:66:46:DE

Weitere Informationen

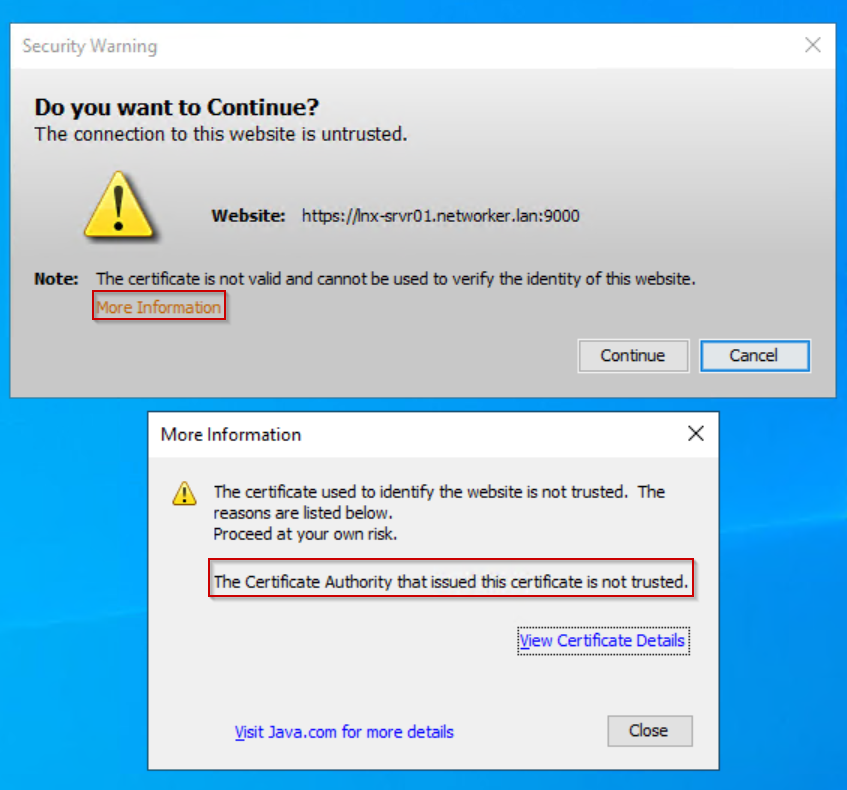

Auch nachdem das selbstsignierte NMC-Zertifikat durch ein von einer Zertifizierungsstelle signiertes Zertifikat ersetzt wurde, wird möglicherweise die folgende Warnung während der Verbindung zu einem NMC-Server über das NMC-Startprogramm angezeigt:

Klicken Sie auf "View Certificate Details". Die Zertifikatdetails bestätigen, dass das von der Zertifizierungsstelle signierte Zertifikat verwendet wird.

Die Warnung wird angezeigt, weil das signierte Zertifikat in den vertrauenswürdigen Stammzertifikaten des NMC-Clients fehlt.

Diese Warnung kann ignoriert werden. Optional kann das CA-signierte Zertifikat des NMC-Servers auch in die vertrauenswürdigen Stammzertifikate des NMC-Clients importiert werden:

- Legen Sie das CA-signierte Zertifikat (<server.crt>) des NMC-Servers auf dem NMC-Clienthost in einem Ordner Ihrer Wahl ab.

- Öffnen Sie die Eigenschaften des von der Zertifizierungsstelle signierten Zertifikats.

- Klicken Sie auf Zertifikat installieren.

- Wählen Sie Local Machine aus.

- Wählen Sie Alle Zertifikate im folgenden Speicher speichern aus.

- Klicken Sie auf Durchsuchen.

- Wählen Sie Vertrauenswürdige Stammzertifizierungsstellen aus und klicken Sie dann auf OK.

- Klicken Sie auf Next (Weiter).

- Klicken Sie auf Finish (Fertig stellen).

- Eine Meldung wird angezeigt: Wenn der Import fehlgeschlagen ist oder erfolgreich war, klicken Sie auf OK.

- Klicken Sie in den Eigenschaften des von der Zertifizierungsstelle signierten Zertifikats auf OK.

Beim nächsten Start von NMC wird die Sicherheitswarnung nicht angezeigt.