NetWorker: come configurare l'autenticazione AD/LDAP

Summary: Questo articolo della Knowledge Base fornisce una panoramica su come aggiungere un'autorità esterna a NetWorker utilizzando la procedura guidata dell'autorità esterna di NetWorker Management Console (NMC). L'autenticazione LDAP di Active Directory (AD) o Linux può essere utilizzata insieme all'account amministratore NetWorker predefinito o ad altri account NMC locali. ...

Instructions

Le risorse dell'autorità esterna possono essere create e gestite da NetWorker Management Console (NMC), NetWorker Web User Interface (NWUI) o dagli script AUTHC:

- NetWorker Management Console (NMC): Accedere a NMC utilizzando l'account amministratore di NetWorker. Passare a Setup-Users>and Roles-External>Authorities.

- Interfaccia utente web di NetWorker (NMC): Accedere a NWUI utilizzando l'account amministratore di NetWorker. Passare ad Authentication Server-External>Authorities.

Prerequisiti:

L'autenticazione esterna (AD o LDAP) è integrata nel database del server di autenticazione NetWorker (AUTHC). Non fa direttamente parte dei database NMC o NWUI. Negli ambienti con un solo server NetWorker, il server NetWorker è l'host AUTHC. Negli ambienti con più server NetWorker, gestiti tramite un singolo NMC, solo uno dei server NetWorker è il server AUTHC. La determinazione dell'host AUTHC è necessaria per authc_mgmt Comandi usati nei passaggi successivi di questo articolo. Il server AUTHC è identificato nella directory del server NetWorker Management Console (NMC) gstd.conf file:

- Linux:

/opt/lgtonmc/etc/gstd.conf - Windows (impostazione predefinita):

C:\Program Files\EMC NetWorker\Management\GST\etc\gstd.conf

NOTA: La colonnagstd.confcontiene una stringaauthsvc_hostnameche definisce il server di autenticazione utilizzato per elaborare le richieste di accesso per NMC (NetWorker Management Console).

Process:

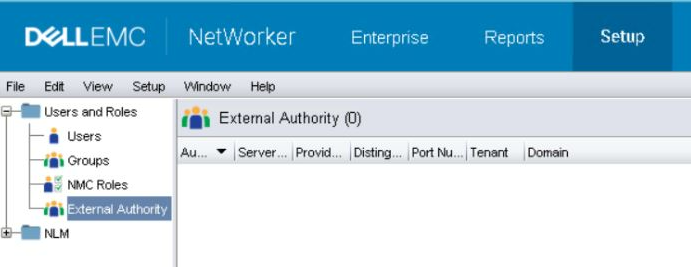

Accedere a NetWorker Management Console (NMC) con l'account amministratore NetWorker predefinito. Nella scheda Setup ->User and Roles è disponibile una nuova opzione per External Authority.

- Per aggiungere una nuova autorità,cliccare con il pulsante destro del mouse sulla finestra External Authority e selezionare New.

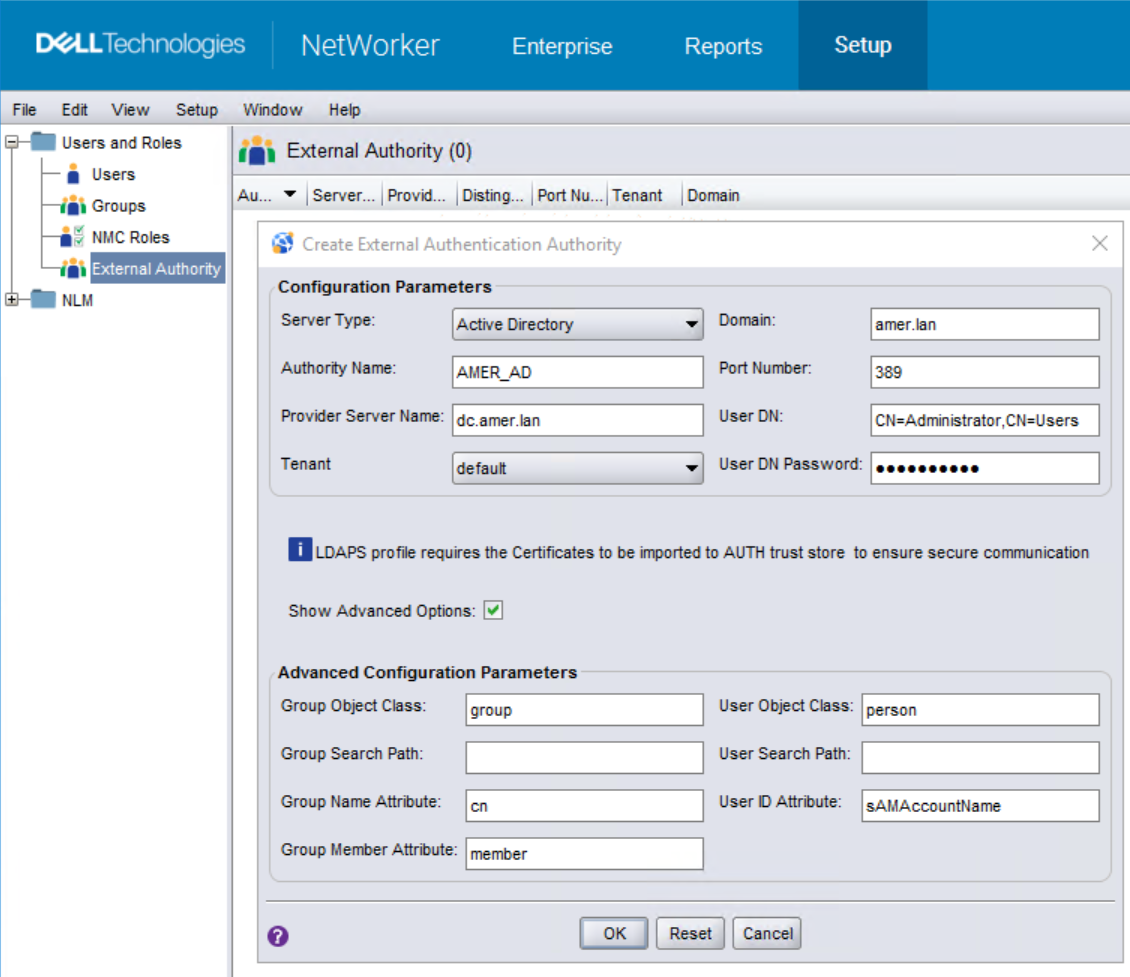

- Nella casella External Authentication Authority è necessario compilare i campi obbligatori con le informazioni AD/LDAP.

- Seleziona la casella "Mostra opzioni avanzate" per visualizzare tutti i campi.

| Server Type | Selezionare LDAP se il server di autenticazione è un server LDAP Linux/UNIX, Active Directory se si utilizza un server Microsoft Active Directory. |

| Authority Name | Fornire un nome per questa autorità di autenticazione esterna. È possibile scegliere un nome qualsiasi, in quanto serve solo per distinguere l'autorità dalle altre quando ne sono configurate più di una. |

| Provider Server Name | Questo campo deve contenere il nome di dominio completo (FQDN) del proprio server AD o LDAP. |

| Tenant | I tenant possono essere utilizzati in ambienti in cui è possibile utilizzare più metodi di autenticazione o quando è necessario configurare più autorità. Per impostazione predefinita, è selezionato il tenant "default". L'utilizzo di tenant modifica il metodo di accesso. Accedere a NMC con "domain\user" per il tenant predefinito o "tenant\domain\user" per altri tenant. |

| Domain | Specificare il nome di dominio completo (escluso un nome host). In genere si tratta del nome distinto (DN) di base costituito dai valori dei componenti di dominio (DC) del dominio. |

| Port Number | Per l'integrazione LDAP e AD, utilizzare la porta 389. Per LDAP su SSL, utilizzare la porta 636. Queste porte sono porte predefinite non NetWorker sul server AD/LDAP.

NOTA: La modifica della porta in 636 non è sufficiente per configurare SSL. Il certificato CA (e la catena, se viene utilizzata una catena) deve essere importato dal server di dominio al server AUTHC. Vedere NetWorker: Come configurare "AD over SSL" (LDAPS) dall'interfaccia utente web di NetWorker (NWUI).

|

| User DN | Specificare il nome distinto (DN) di un account utente con accesso completo in lettura alla directory LDAP o AD. distinto (DN) di un account utente con accesso completo in lettura alla directory LDAP o AD.Specificare il DN relativo dell'account utente o il DN completo se si sostituisce il valore impostato nel campo Domain. |

| User DN Password | Specificare la password dell'account utente specificato. |

| Group Object Class | Classe di oggetti che identifica i gruppi nella gerarchia LDAP o AD.

|

| Group Search Path | Questo campo può essere lasciato vuoto, nel qual caso AUTHC è in grado di eseguire query sull'intero dominio. Devono essere concesse le autorizzazioni per l'accesso al server NMC/NetWorker prima che questi utenti/gruppi possano accedere al server NMC e gestire il server NetWorker. Specificare il percorso relativo al dominio anziché il DN completo. |

| Group Name Attribute | L'attributo che identifica il nome del gruppo; Ad esempio, CN. |

| Group Member Attribute | Specifica l'appartenenza a un gruppo dell'utente all'interno di un gruppo.

|

| User Object Class | Classe di oggetti che identifica gli utenti nella gerarchia LDAP o AD. Ad esempio inetOrgPerson oppure user |

| User Search Path | Come Group Search Path, questo campo può essere lasciato vuoto, nel qual caso AUTHC è in grado di eseguire query sull'intero dominio. Specificare il percorso relativo al dominio anziché il DN completo. |

| User ID Attribute | ID utente associato all'oggetto utente nella gerarchia LDAP o AD.

|

- Una volta compilati tutti i campi, cliccare su OK per aggiungere la nuova autorità.

- È possibile utilizzare il comando

authc_mgmtcomando sul server NetWorker AUTHC per verificare che i gruppi/utenti AD/LDAP siano visibili:

authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-users -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-groups -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-groups-for-user -D query-tenant=tenant_name -D query-domain=domain_name -D user-name=external_username

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-users -D query-tenant=default -D query-domain=amer.lan The query returns 47 records. User Name Full Dn Name Administrator CN=Administrator,CN=Users,dc=amer,dc=lan ... bkupadmin CN=Backup Administrator,CN=Users,dc=amer,dc=lan [root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups -D query-tenant=default -D query-domain=amer.lan The query returns 72 records. Group Name Full Dn Name Administrators CN=Administrators,CN=Builtin,dc=amer,dc=lan ... NetWorker_Admins CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan [root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=amer.lan -D user-name=bkupadmin The query returns 1 records. Group Name Full Dn Name NetWorker_Admins CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan

-p". Se si verifica questo problema, rimuovere "-p password" dai comandi. Verrà richiesto di inserire la password nascosta dopo l'esecuzione del comando.

- Quando si esegue l'accesso a NMC come account amministratore NetWorker predefinito, aprire Setup-->Users and Roles-->NMC Roles. Aprire le proprietà del ruolo "Console Application Administrators" e immettere il nome

distinto (DN) di un gruppo AD/LDAP (raccolto nel passaggio 5) nel campo dei ruoli esterni. Per gli utenti che richiedono autorizzazioni predefinite di NetWorker Administrator, specificare il DN del gruppo AD/LDAP nel ruolo "Console Security Administrators". Per gli utenti/gruppi che non necessitano di diritti amministrativi per la console NMC, aggiungere il proprio nome distinto completo in "Console User" - ruoli esterni.

- Le autorizzazioni di accesso devono essere applicate anche per ogni server NetWorker configurato in NMC. Questa operazione può essere eseguita in due modi:

distinto (DN) di un gruppo AD/LDAP (raccolto nel passaggio 5) nel campo dei ruoli esterni. Per gli utenti che richiedono lo stesso livello di autorizzazioni dell'account amministratore NetWorker predefinito, è necessario specificare il DN del gruppo AD/LDAP nel ruolo "Security Administrators".

distinto (DN) di un gruppo AD/LDAP (raccolto nel passaggio 5) nel campo dei ruoli esterni. Per gli utenti che richiedono lo stesso livello di autorizzazioni dell'account amministratore NetWorker predefinito, è necessario specificare il DN del gruppo AD/LDAP nel ruolo "Security Administrators".

NOTA: Per impostazione predefinita è già presente il DN del gruppo LOCAL Administrators del server NetWorker, NON eliminarlo.

nsraddadmin Il comando può essere eseguito da un prompt dei comandi amministratore o root sul server NetWorker:

nsraddadmin -e "OU=group,CN=you,CN=want,CN=to,CN=add,DC=domain,DC=local"

nsraddadmin -e "CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan"

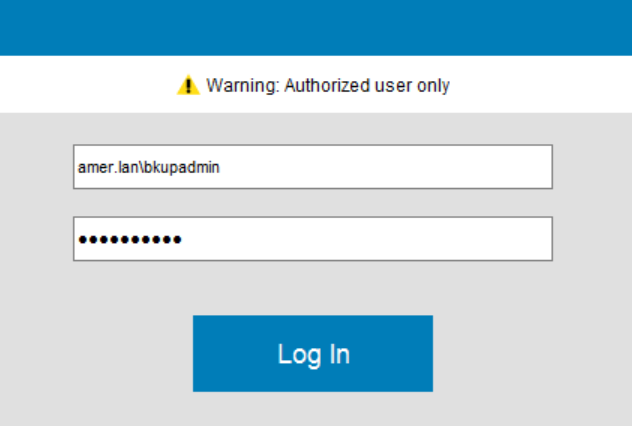

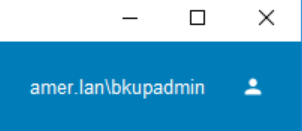

- Accedere a NMC utilizzando l'account AD/LDAP (ad esempio: domain\user):

- (FACOLTATIVO) Se si desidera che un gruppo AD/LDAP sia in grado di gestire autorità esterne, è necessario effettuare le seguenti operazioni sul server NetWorker.

- Aprire un prompt dei comandi amministratore/radice.

- Utilizzando il DN del gruppo AD (raccolto nel passaggio 5) che si desidera concedere

FULL_CONTROLAutorizzazione per l'esecuzione:

authc_config -u Administrator -p NetWorker_Admin_Pass -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="AD/LDAP_group_dn"Per esempio

[root@nsr ~]# authc_config -u Administrator -p '!Password1' -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan" Permission FULL_CONTROL is created successfully. [root@nsr ~]# authc_config -u Administrator -p '!Password1' -e find-all-permissions The query returns 2 records. Permission Id Permission Name Group DN Pattern Group DN 1 FULL_CONTROL ^cn=Administrators,cn=Groups.*$ 2 FULL_CONTROL CN=NetWorker_Admins,OU=Groups,dc=amer... [root@nsr ~]#

Additional Information

- NetWorker: Come configurare AD o LDAP dall'interfaccia utente web di NetWorker

- NetWorker: come configurare LDAP/AD utilizzando gli script authc_config

- NetWorker: come configurare l'autenticazione LDAPS

- NetWorker: L'accesso a NMC ha esito negativo per un utente AD o LDAP con il messaggio "You do not have privileges to use NMC"