Data Protection Centralin sisäinen LDAP ei toimi IDPA-päivityksen jälkeen

Summary: IDPA-päivityksen jälkeen DPC (Data Protection Central) -palvelimen LDAP ei toimi.

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Symptoms

Sisäinen LDAP ei toimi:

- Identity Source on olemassa, mutta se näkyy yhteydettömänä

- Ryhmä on myös poissa tunnistetusta lähteestä

- Roolikuvausvirhe vastaanotetaan, kun sitä yritetään lisätä

Vuonna /var/log/dpc/iam/iam-provider/keycloak.log (pääkäyttäjänä), seuraavat varmennevirheet näkyvät:

2024-10-21 17:17:53,937 ERROR [org.keycloak.services] (executor-thread-17) KC-SERVICES0055: Error when connecting to LDAP: <ACM FQDN>:636: javax.naming.CommunicationException: <AMC FQDN>:636 [Root exception is javax.net.ssl.SSLHandshakeException: PKIX path validation failed: java.security.cert.CertPathValidatorException: signature check failed]Vuonna /var/log/dpc/iam/iam-service/iam-service.log (root-käyttäjänä), näet seuraavat LDAP-ryhmän lisäysvirheet:

2024-10-21 13:22:44,810 INFO https-jsse-nio-9922-exec-9 c.e.c.s.s.IndetitySourceService LDAP instance Id: ae45949d-40dd-46ee-8136-bc40e0d32644 . Adding group role mapping for [cn=dp_admin,ou=Group,dc=idpa,dc=local]Vuonna /var/log/dpc/elg/elg.log, ryhmän lisäysvirheitä näkyy myös:

2024-10-21 13:22:44,949 ERROR https-jsse-nio-9922-exec-9 c.e.c.s.s.GlobalExceptionHnalder IdentitySourceException:com.emc.clp.security.exception.IdentitySourceException: Failed to create group role mapping. Received error for ldap mapper group [MapperGroup(cn=dp_admin,ou=Group,dc=idpa,dc=local] creation.Cause

Kun DPC-palvelin on päivitetty IDPA:han, se ei voi muodostaa yhteyttä ACM LDAP -palvelimeen tai lisätä ryhmää.

Resolution

Menetelmä:

- Kirjaudu DPC-komentoriviliittymään järjestelmänvalvojana käyttämällä

SSH or PuTTYjasu -pääkäyttäjään. - Suorita seuraavat komennot:

service dp-iam restart

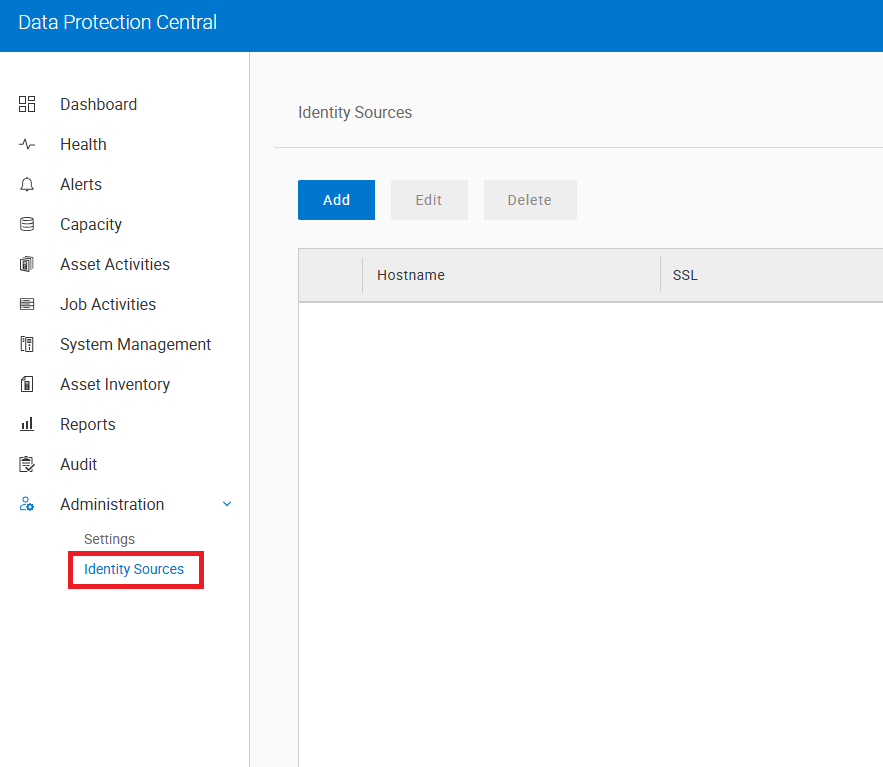

service msm-elg restart- Kirjaudu DPC-käyttöliittymään ja siirry kohtaan Administration >Identity Sources.

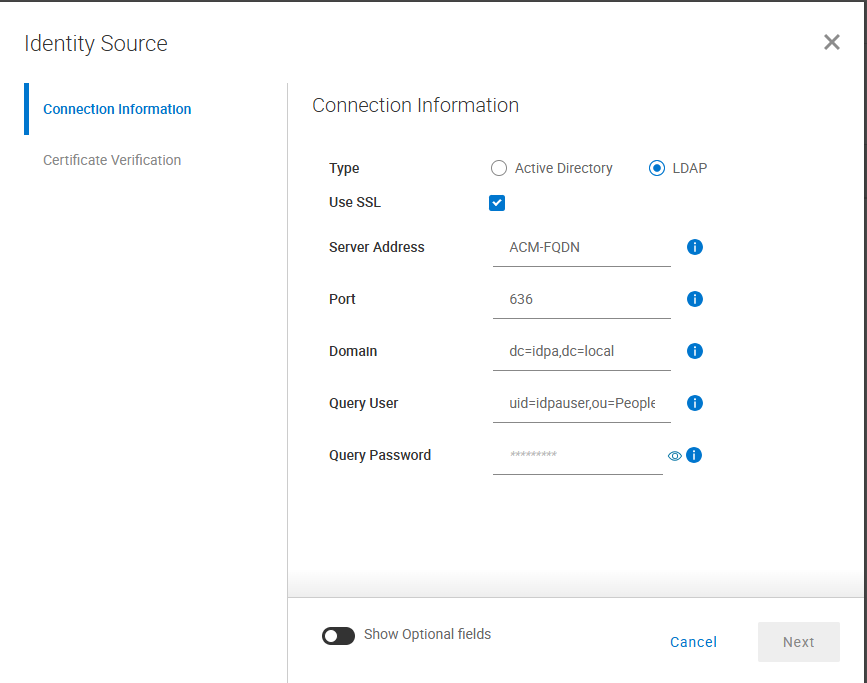

- Lisää ACM LDAP -palvelimen identiteettilähde :

Type = LDAP

Use SSL = select

Server Address = <ACM FQDN> (Use actual ACM Fully Qualified Domain Name)

Port = 636

Domain = dc=idpa,dc=local

Query User = uid=idpauser,ou=People,dc=idpa,dc=local

Query Password = idpauser password- Klikkaa seuraava -painiketta ja sitten Säästä -painiketta seuraavassa näytössä.

- Korosta LDAP-palvelin ja osoita

|<-avataksesi sivupalkin. Kirjoita seuraava kohtaan Ryhmän hakunimi ja napsauta Lisää ryhmä -painiketta:

cn=dp_admin,ou=group,dc=idpa,dc=local

Kun tunnistetietojen lähde ja ryhmä on lisätty, päivitä ldapIntegrationStatus.xml ACM-palvelimessa seuraavalla tavalla:

- Kirjaudu ACM-komentoriviliittymään käyttämällä

PuTTY or SSHpääkäyttäjänä ja siirry seuraavaan hakemistoon:

/usr/local/dataprotection/var/configmgr/server_data/config- Tee varmuuskopio

ldpaIntgrationStatus.xmlseuraavalla komennolla:

cp ldapIntegrationStatus.xml ldpaIntegrationStatus.xml.backup- Muokkaus

ldpaIntegrationStatus.xmlavaamalla senvi. EtsiDATA_PROTECTION_CENTRALkomponentin tunniste ja aseta se INTEGROITU, jos se ei ole. Sen pitäisi näyttää seuraavalta:

<component>

<id>DATA_PROTECTION_CENTRAL</id>

<status>INTEGRATED</status>

</component>- Tallenna tämä muutos painamalla esc ja kirjoittamalla sitten

:x.

Yritä kirjautua DPC-käyttöliittymään idpauser tili.

Jos kirjautuminen epäonnistuu, ota yhteys Dellin tukeen .

Article Properties

Article Number: 000269136

Article Type: Solution

Last Modified: 11 Dec 2025

Version: 4

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.