Data Protection Central Internal LDAP werkt niet na IDPA-upgrade

Summary: Na de IDPA-upgrade werkt LDAP van de Data Protection Central (DPC)-server niet.

Symptoms

Interne LDAP werkt niet:

- Identiteitsbron is aanwezig, maar wordt weergegeven als niet-verbonden

- De groep is ook verdwenen uit de identificeerbare bron

- Er wordt een fout opgetreden bij het toevoegen van een rol

In het /var/log/dpc/iam/iam-provider/keycloak.log (als root) worden de volgende certificaatfouten weergegeven:

2024-10-21 17:17:53,937 ERROR [org.keycloak.services] (executor-thread-17) KC-SERVICES0055: Error when connecting to LDAP: <ACM FQDN>:636: javax.naming.CommunicationException: <AMC FQDN>:636 [Root exception is javax.net.ssl.SSLHandshakeException: PKIX path validation failed: java.security.cert.CertPathValidatorException: signature check failed]In het /var/log/dpc/iam/iam-service/iam-service.log (als root) worden de volgende fouten bij het toevoegen van LDAP-groepen weergegeven:

2024-10-21 13:22:44,810 INFO https-jsse-nio-9922-exec-9 c.e.c.s.s.IndetitySourceService LDAP instance Id: ae45949d-40dd-46ee-8136-bc40e0d32644 . Adding group role mapping for [cn=dp_admin,ou=Group,dc=idpa,dc=local]In het /var/log/dpc/elg/elg.log, worden ook fouten bij het toevoegen van groepen gezien:

2024-10-21 13:22:44,949 ERROR https-jsse-nio-9922-exec-9 c.e.c.s.s.GlobalExceptionHnalder IdentitySourceException:com.emc.clp.security.exception.IdentitySourceException: Failed to create group role mapping. Received error for ldap mapper group [MapperGroup(cn=dp_admin,ou=Group,dc=idpa,dc=local] creation.Cause

Na het upgraden van IDPA kan de DPC-server geen verbinding maken met de ACM LDAP-server of de groep toevoegen.

Resolution

Procedure:

- Meld u als beheerder aan bij de DPC CLI met behulp van

SSH or PuTTYalssu -naar rootgebruiker. - Voer de volgende opdrachten uit:

service dp-iam restart

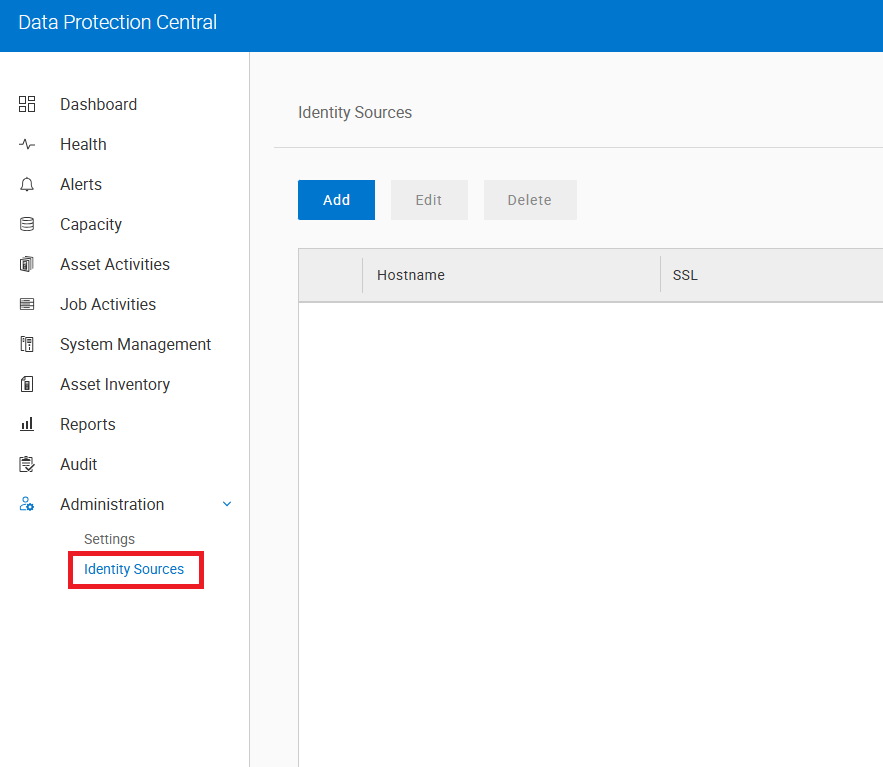

service msm-elg restart- Meld u aan bij de DPC-gebruikersinterface en ga naar Identiteitsbronnen voor beheer>.

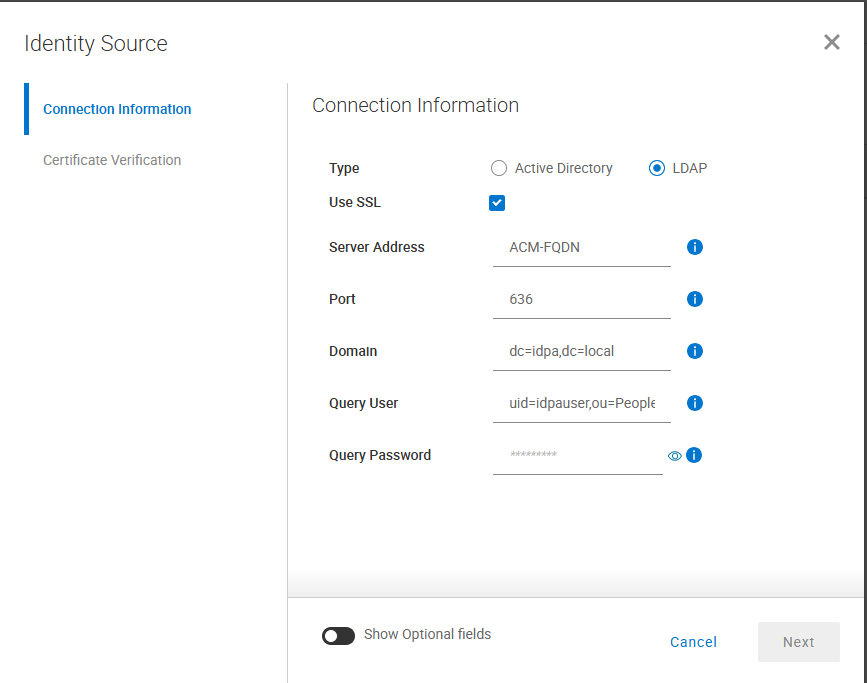

- Voeg de identiteitsbron voor de ACM LDAP-server toe:

Type = LDAP

Use SSL = select

Server Address = <ACM FQDN> (Use actual ACM Fully Qualified Domain Name)

Port = 636

Domain = dc=idpa,dc=local

Query User = uid=idpauser,ou=People,dc=idpa,dc=local

Query Password = idpauser password- Klik op de knop Volgende en vervolgens op de knop Opslaan op het volgende scherm.

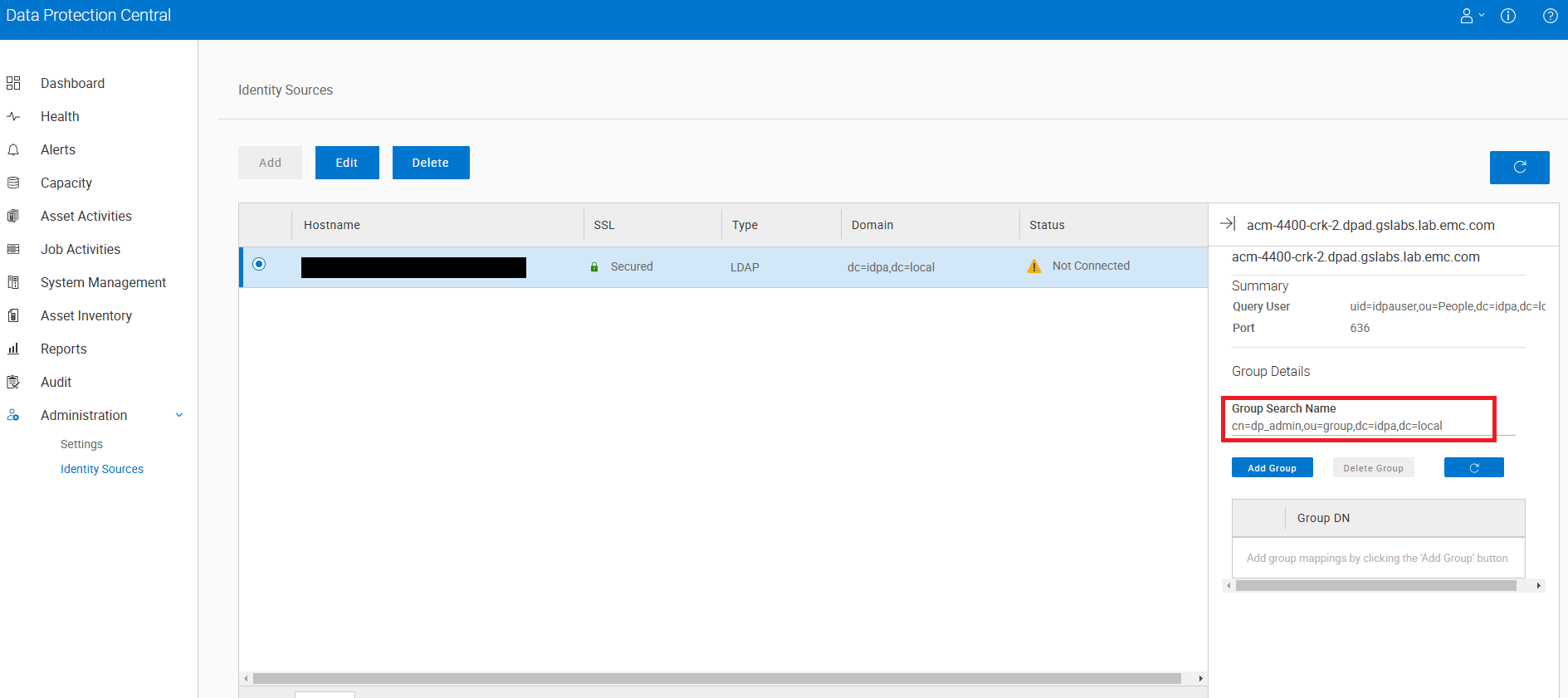

- Markeer de LDAP-server en klik op de knop

|<-om de navigatiekolom te openen. Voer het volgende in voor Naam van groepszoekopdracht en klik op de knop Groep toevoegen:

cn=dp_admin,ou=group,dc=idpa,dc=local

Zodra de identiteitsbron en de groep zijn toegevoegd, werkt u de ldapIntegrationStatus.xml op de ACM-server met het volgende proces.

- Meld u aan bij de ACM CLI met

PuTTY or SSHals root en ga naar de volgende map:

/usr/local/dataprotection/var/configmgr/server_data/config- Maak een back-up van de

ldpaIntgrationStatus.xmlmet de volgende opdracht:

cp ldapIntegrationStatus.xml ldpaIntegrationStatus.xml.backup- Bewerken

ldpaIntegrationStatus.xmldoor het te openen invi. Zoek deDATA_PROTECTION_CENTRALcomponent tag en stel deze in op INTEGRATED als dit niet het geval is. Het zou er als volgt uit moeten zien:

<component>

<id>DATA_PROTECTION_CENTRAL</id>

<status>INTEGRATED</status>

</component>- Sla deze wijziging op door op escape te drukken en vervolgens te typen

:x.

Probeer u nu aan te melden bij de DPC-gebruikersinterface met idpauser rekening.

Als het aanmelden mislukt, neemt u contact op met Dell Support voor hulp bij dit probleem.