Wewnętrzny protokół LDAP Data Protection Central nie działa po uaktualnieniu IDPA

Summary: Po uaktualnieniu IDPA protokół LDAP serwera Data Protection Central (DPC) nie działa.

Symptoms

Wewnętrzny protokół LDAP nie działa:

- Źródło tożsamości jest dostępne, jednak jest wyświetlane jako rozłączone

- Grupa zniknęła również ze źródła identyfikacji

- Podczas próby dodania pojawia się błąd mapowania ról

W /var/log/dpc/iam/iam-provider/keycloak.log (jako root) widoczne są następujące błędy certyfikatów:

2024-10-21 17:17:53,937 ERROR [org.keycloak.services] (executor-thread-17) KC-SERVICES0055: Error when connecting to LDAP: <ACM FQDN>:636: javax.naming.CommunicationException: <AMC FQDN>:636 [Root exception is javax.net.ssl.SSLHandshakeException: PKIX path validation failed: java.security.cert.CertPathValidatorException: signature check failed]W /var/log/dpc/iam/iam-service/iam-service.log (jako root), widoczne są następujące błędy dodawania grupy LDAP:

2024-10-21 13:22:44,810 INFO https-jsse-nio-9922-exec-9 c.e.c.s.s.IndetitySourceService LDAP instance Id: ae45949d-40dd-46ee-8136-bc40e0d32644 . Adding group role mapping for [cn=dp_admin,ou=Group,dc=idpa,dc=local]W /var/log/dpc/elg/elg.log, widoczne są również błędy dodawania grup:

2024-10-21 13:22:44,949 ERROR https-jsse-nio-9922-exec-9 c.e.c.s.s.GlobalExceptionHnalder IdentitySourceException:com.emc.clp.security.exception.IdentitySourceException: Failed to create group role mapping. Received error for ldap mapper group [MapperGroup(cn=dp_admin,ou=Group,dc=idpa,dc=local] creation.Cause

Po uaktualnieniu IDPA serwer DPC nie może połączyć się z serwerem LDAP ACM ani dodać grupy.

Resolution

Procedura:

- Zaloguj się do interfejsu wiersza poleceń DPC jako administrator za pomocą polecenia:

SSH or PuTTYisu -do użytkownika root. - Uruchom następujące polecenia:

service dp-iam restart

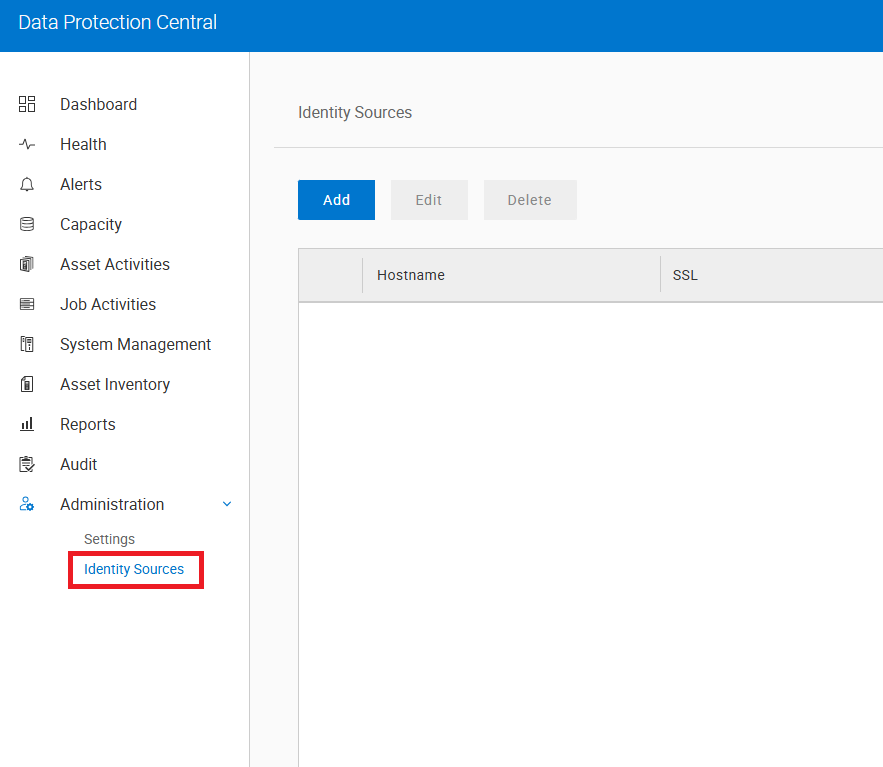

service msm-elg restart- Zaloguj się do interfejsu użytkownika DPC i przejdź do administracyjnych >źródeł tożsamości.

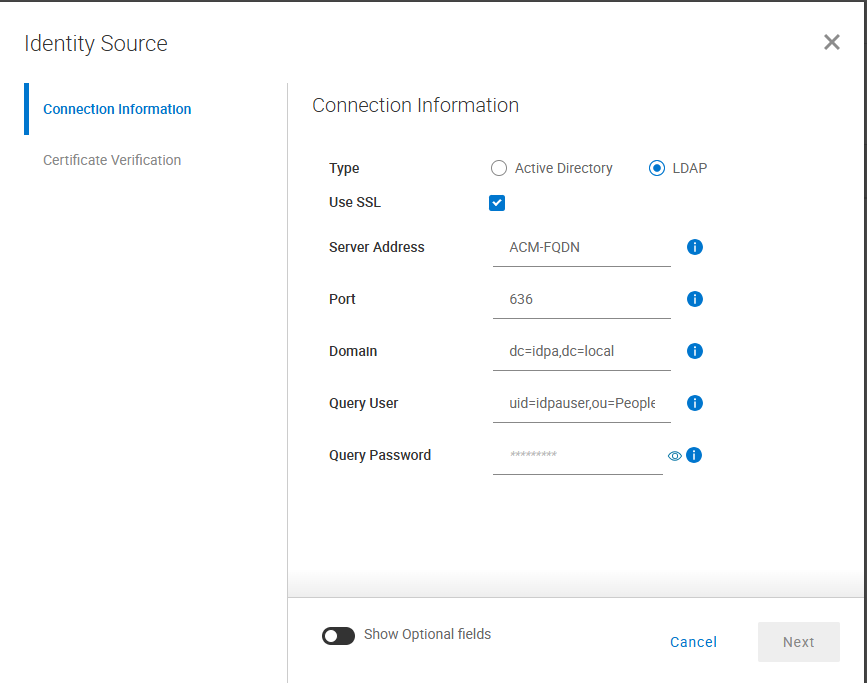

- Dodaj źródło tożsamości dla serwera LDAP ACM:

Type = LDAP

Use SSL = select

Server Address = <ACM FQDN> (Use actual ACM Fully Qualified Domain Name)

Port = 636

Domain = dc=idpa,dc=local

Query User = uid=idpauser,ou=People,dc=idpa,dc=local

Query Password = idpauser password- Kliknij przycisk Dalej, a następnie przycisk Zapisz na następnym ekranie.

- Podświetl serwer LDAP i kliknij przycisk

|<-, aby otworzyć pasek boczny. W polu Nazwa wyszukiwania grupy wpisz następujące informacje, a następnie kliknij przycisk Add Group:

cn=dp_admin,ou=group,dc=idpa,dc=local

Po dodaniu źródła tożsamości i grupy zaktualizuj plik ldapIntegrationStatus.xml na serwerze ACM z następującym procesem.

- Zaloguj się do interfejsu wiersza poleceń ACM za pomocą

PuTTY or SSHjako root i przejdź do następującego katalogu:

/usr/local/dataprotection/var/configmgr/server_data/config- Wykonaj kopię zapasową

ldpaIntgrationStatus.xmlprzy użyciu następującego polecenia:

cp ldapIntegrationStatus.xml ldpaIntegrationStatus.xml.backup- Edycja

ldpaIntegrationStatus.xmlotwierając go wvi. WyszukiwanieDATA_PROTECTION_CENTRALcomponent i ustaw go na INTEGRATED, jeśli nie jest. Powinno to wyglądać następująco:

<component>

<id>DATA_PROTECTION_CENTRAL</id>

<status>INTEGRATED</status>

</component>- Zapisz zmianę, naciskając Escape, a następnie wpisując

:x.

Teraz spróbuj zalogować się do interfejsu użytkownika DPC za pomocą polecenia idpauser rachunek.

Jeśli logowanie nie powiedzie się, skontaktuj się z działem pomocy technicznej firmy Dell , aby uzyskać pomoc w rozwiązaniu tego problemu.