Avamar: AVP(Avinstaller Installation Package)를 사용하여 세션 보안을 관리하는 방법

Summary: 이 문서에서는 AVP(Avinstaller installation package)를 사용하여 Avamar 세션 보안 설정을 관리하는 방법에 대해 설명합니다.

Instructions

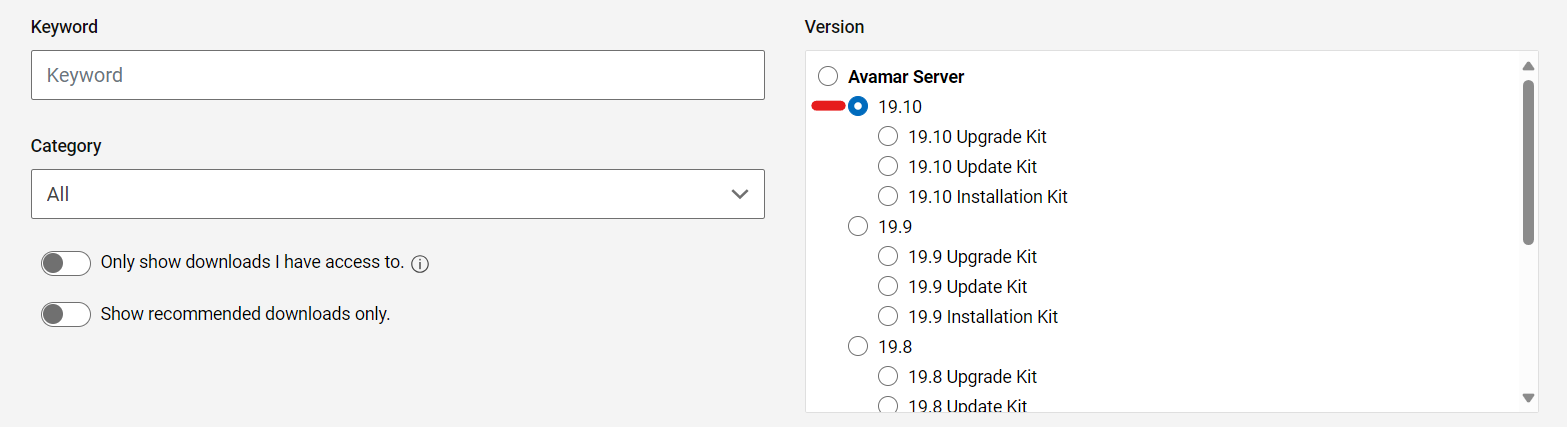

1. 세션 보안 AVP 다운로드:

a. Dell 제품 지원 링크로 이동

B. 다운로드를 보려면 로그인하십시오.

예를 들어 적절한 Avamar 버전을 선택합니다.

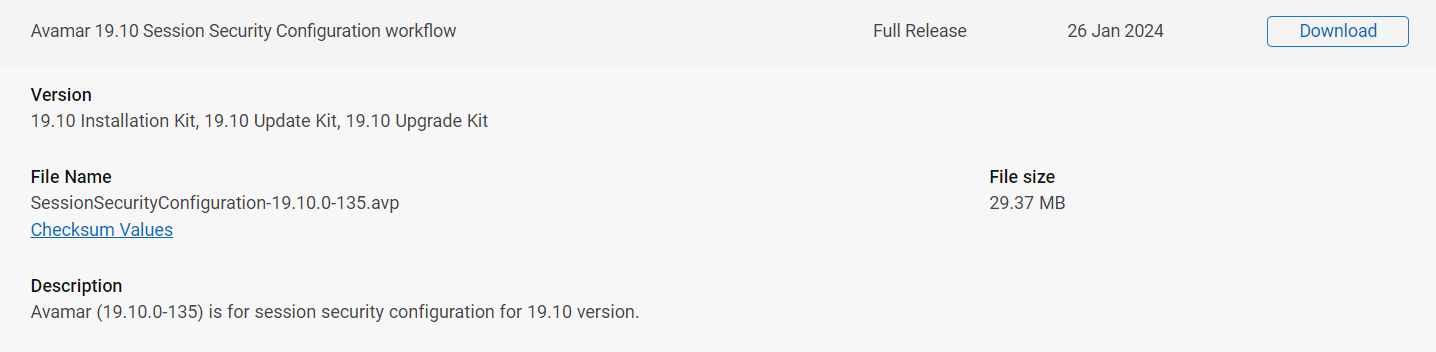

Avamar Session Security Configuration 워크플로 패키지를 검색합니다.

2. 설치 전:

-

모든 백업과 복제를 중지하고 실행 중인 유지 보수가 없는지 확인합니다(체크포인트, 체크포인트 검증(

hfscheck) 및 가비지 수집). -

유효한 체크포인트가 있는지 확인하십시오.

3. 세션 보안 AVP를 패키지 리포지토리에 업로드합니다.

적절한 Session Security 구성 패키지가 다운로드되면 두 가지 설치 옵션이 있습니다.

옵션 1:

a. 패키지를 Avamar Utility Node의 /home/admin 같은 임시 디렉토리에 업로드합니다.

B. 패키지를 디렉토리로 이동 /data01/avamar/repo/packages:

mv <package-name> /data01/avamar/repo/packages/

AVinstaller 서비스는 디렉터리의 변경 내용을 감지하고 패키지를 패키지 리포지토리에 자동으로 로드하기 시작합니다.

옵션 2:

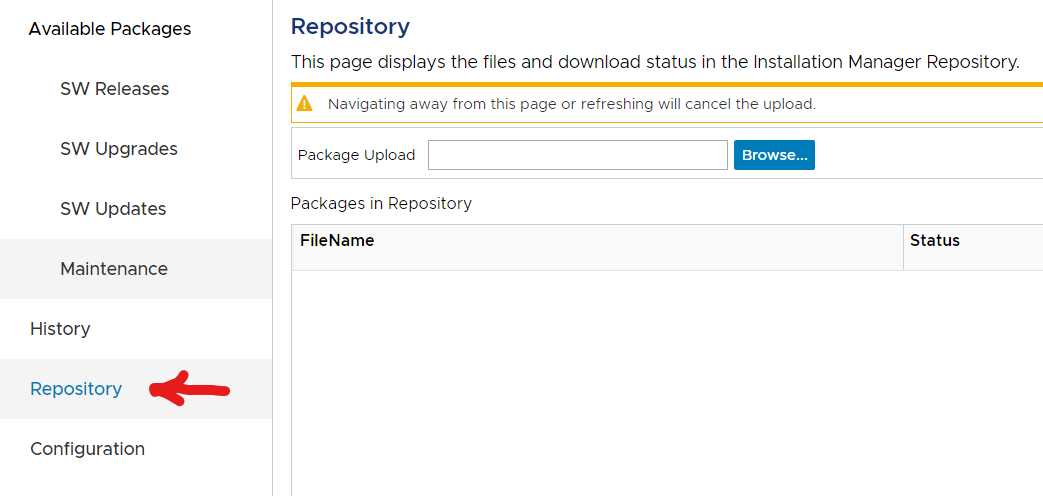

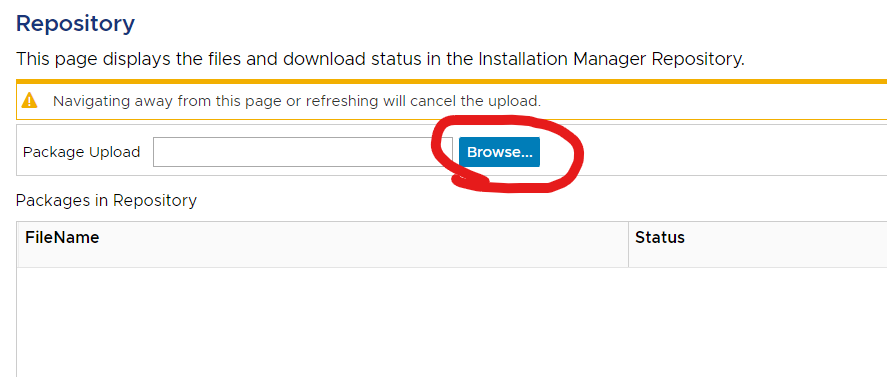

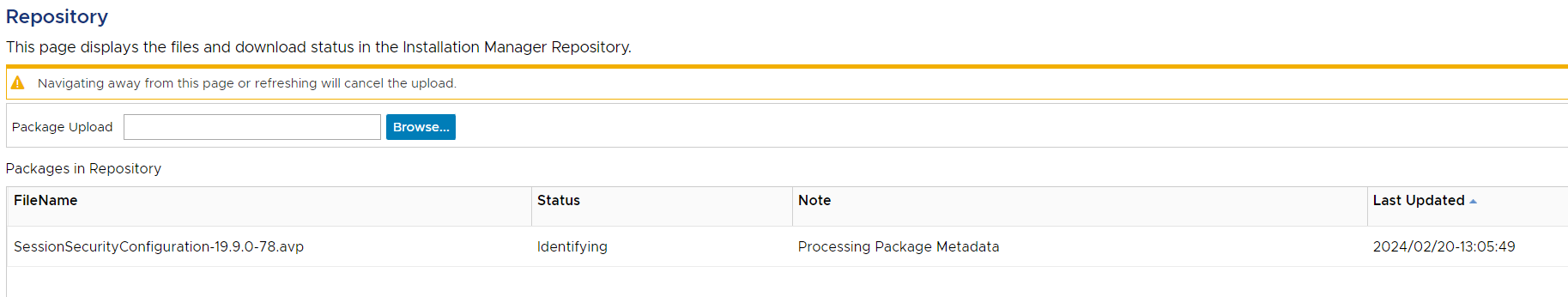

a. AVinstaller 웹 서비스 페이지를 엽니다.

https://<avamar_server_ip_or_hostname>/avi

B. 리포지토리 섹션으로 이동합니다.

패키지는 다음을 처리합니다.

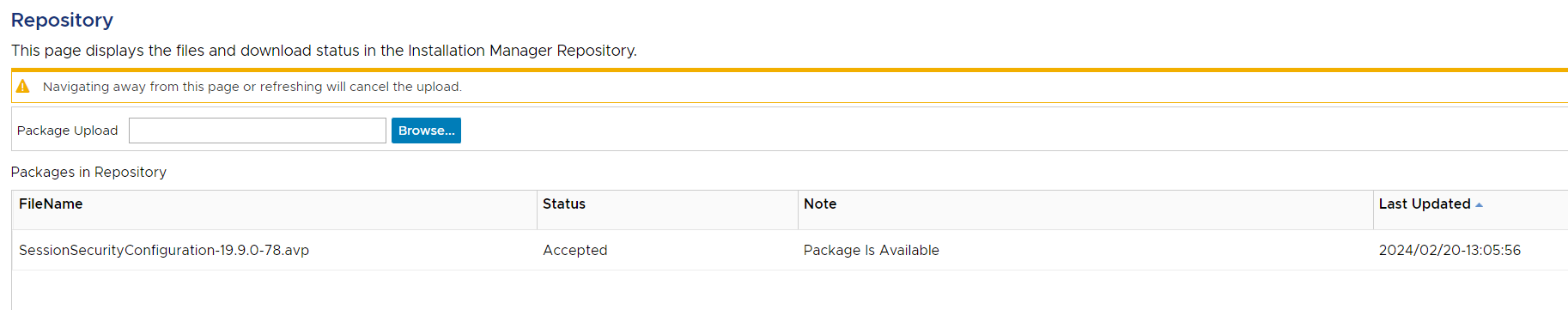

준비가 완료되면 상태는 "수락됨"입니다.

4. 설치 세션 보안 AVP:

a. AVinstaller를 사용하여 패키지를 업로드하지 않은 경우 AVinstaller 웹 서비스 페이지를 엽니다.

https://<avamar_server_ip_or_hostname>/avi

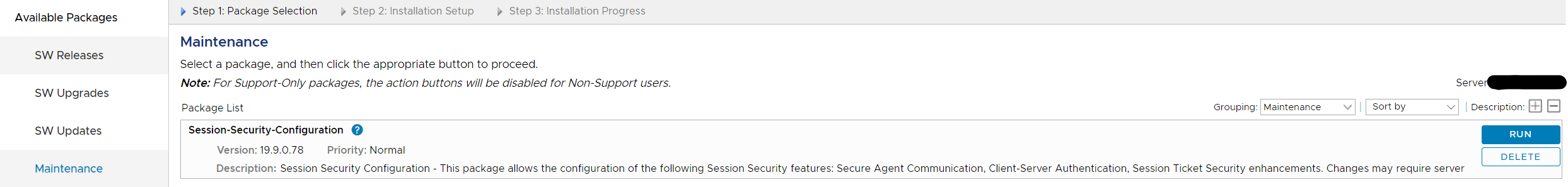

B. "Maintenance" 탭으로 이동하여 패키지를 실행합니다.

c. 실행을 선택합니다.

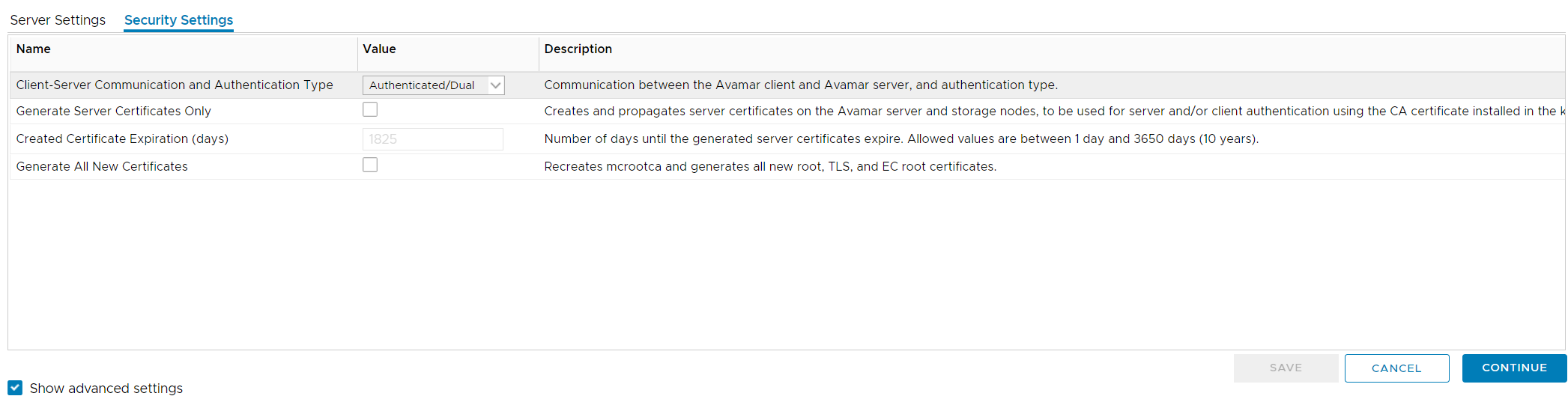

d. "설치 설정" 화면에서 보안 설정 탭을 선택하고 "고급 설정 표시" 확인란을 선택합니다.

세션 보안 설정 관리:

인증서 생성:

-

-

- 서버 인증서만 생성:

- 단독으로 선택하면

GSAN서버 인증서.- 화면의 설명에는 "Avamar Server 및 스토리지 노드에 서버 인증서를 생성 및 전파합니다. 이 인증서는 다음을 사용하여 서버 및/또는 클라이언트 인증에 사용됩니다.

CA certificate키 저장소에 설치되어 있습니다."

- 화면의 설명에는 "Avamar Server 및 스토리지 노드에 서버 인증서를 생성 및 전파합니다. 이 인증서는 다음을 사용하여 서버 및/또는 클라이언트 인증에 사용됩니다.

- 이렇게 하면 Avamar 그리드에서 다음 작업이 수행됩니다.

- 를 실행합니다.

enable_secure_config.sh스크립트(enable_secure_config.sh --certs)을 사용하면 다음 작업을 수행할 수 있습니다.- Avamar 키 저장소에서 Avamar 내부 루트 인증서를 내보냅니다.

- 를 실행합니다.

- 단독으로 선택하면

- 서버 인증서만 생성:

-

keytool -export -rfc -keystore /usr/local/avamar/lib/avamar_keystore -alias mcrsaroot

-

-

-

-

-

- 이 루트 인증서를 다음 두 위치에 저장합니다.

-

-

-

-

/home/admin/chain.pem

/usr/local/avamar/etc/chain.pem

-

-

-

-

-

- 그런 다음 avamar_keystore의 루트 인증서를 사용하여 새 인증서 키 쌍에 서명합니다.

GSAN를 클릭하고 다음 위치에 저장합니다.

- 그런 다음 avamar_keystore의 루트 인증서를 사용하여 새 인증서 키 쌍에 서명합니다.

-

-

-

-

mcrootca rsatls <nodename> <subject_alt_names>

/home/admin/key.pem

/home/admin/cert.pem

/usr/local/avamar/etc/key.pem

/usr/local/avamar/etc/cert.pem

-

-

-

-

-

- 그런 다음 이러한 인증서가 스토리지 노드로 전파됩니다.

- 마지막으로,

GSAN SSL socket가 다시 로드되도록 포트 29000에 대한 새 연결이 다시 로드되어 재생성된 인증서를 제공합니다.

-

-

-

-

-

-

- 모든 새 인증서 생성

- 이 확인란을 선택하면 "서버 인증서만 생성" 확인란도 자동으로 선택됩니다.

이는 모든 새 인증서를 생성할 때 발생하는 프로세스 때문입니다.- 화면의 설명은 다음과 같습니다. "재창조

mcrootca모든 새 루트를 생성합니다.TLS, and EC root certificates"로 변경되었습니다.

- 화면의 설명은 다음과 같습니다. "재창조

- 이렇게 하면 다음 작업이 수행됩니다.

- Avamar 내부 루트 CA(Certificate Authority) 재생성

mcrootca all(avamar_keystore에 저장된 Avamar 내부 루트 CA를 대체합니다.

/usr/local/avamar/lib/avamar_keystore) - 를 재생성합니다.

GSAN이전 "서버 인증서만 생성" 섹션에 설명된 인증서입니다.

- 이 확인란을 선택하면 "서버 인증서만 생성" 확인란도 자동으로 선택됩니다.

- 모든 새 인증서 생성

-

Avamar 내부 루트 인증서는 다음 명령을 사용하여 볼 수 있습니다.

keytool -list -v -keystore /usr/local/avamar/lib/avamar_keystore -alias mcrsaroot

root CA Avamar와의 안전한 상호 TLS 통신을 허용하는 Avamar MCS의 서명된 인증서

자세한 내용은 다음을 참조하십시오. Avamar: Avamar CA(Certificate Authority)를 사용자가 제공한 CA(Certificate Authority)로 설치 또는 교체

전자. 준비가 되면 패키지를 계속 실행합니다.

필요에 따라 패키지를 여러 번 사용하여 이러한 설정을 구성할 수 있습니다.