NetWorker: AD/LDAP-Authentifizierung schlägt mit HTTP 500 "Internal Server Error" fehl

Summary: NetWorker-Authentifizierung mit einem AD/LDAP-Konto wird ein Fehler angezeigt, der besagt, dass der Authentifizierungsservice nicht verfügbar ist, oder HTTP 500 (interner Serverfehler). Der lokale NetWorker-Administrator oder andere lokale NetWorker-Konten können problemlos authentifiziert werden. Dieses Problem tritt nach dem Ändern des AD/LDAP-Bindungskontokennworts auf. Die externe NetWorker-Autoritätsressource wurde nicht aktualisiert, um das neue Kennwort für das Bindungskonto zu verwenden, und die Authentifizierung bei der externen Autorität erfolgte nicht korrekt. ...

Symptoms

Authentifizierungsfehler können unterschiedlich aussehen, je nachdem, wie die Authentifizierung durchgeführt wird. Das Problem tritt nur auf, wenn Nutzerkonten mit externer Authentifizierung (AD oder LDAP) verwendet werden. Der lokale NetWorker-Administrator oder andere lokale NetWorker-Konten können problemlos authentifiziert werden.

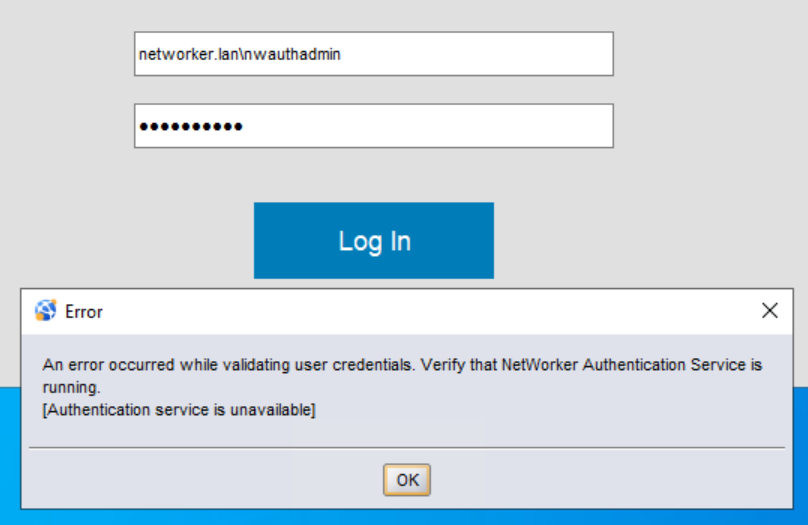

NetWorker Management Console (NMC)-Authentifizierung:

An error occurred while validating user credentials. Verify that NetWorker Authentication Service is running.

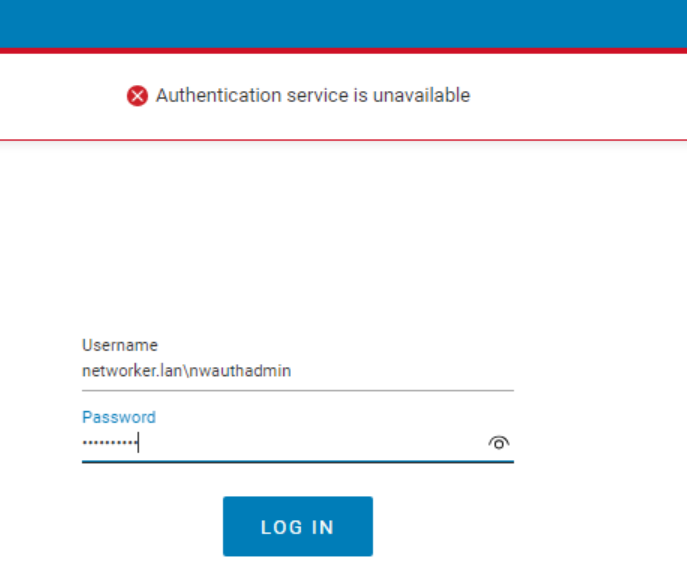

[Authentication service is unavailable]Authentifizierung über die NetWorker-Webnutzeroberfläche (NWUI):

Authentication Service is unavailablensrlogin Befehlszeile:

Syntax:

nsrlogin -t TENANT_NAME -d DOMAIN_NAME -u USER_NAME

admin@nve~> nsrlogin -t default -d networker.lan -u nwauthadmin 130136:nsrlogin: Please enter password: 117849:nsrlogin: Authentication library error: Authentication service is unavailable

TENANT_NAMEaus: Der Name des Mandanten, der während der Integration externer Autoritäten in NetWorker konfiguriert wurde. In den meisten Konfigurationen wird der Mandant "default" verwendet. Wenn ein anderer Mandant konfiguriert wurde, geben Sie ihn bei der Anmeldung an, z. B.:TENANT_NAME\DOMAIN_NAME\USER_NAME. Wenn Sie bei der Durchführung der NetWorker-Authentifizierung im NMC-, NWUI- oder REST API-Client keinen Mandanten angeben, wurde der Standardmandant verwendet.- DOMAIN_NAME: Die Werte der Domänenkomponente (DC) für Ihre Domäne; Beispiel: networker.lan.

USER_NAMEaus: Der AD-/LDAP-Nutzername ohne Domainpräfix.

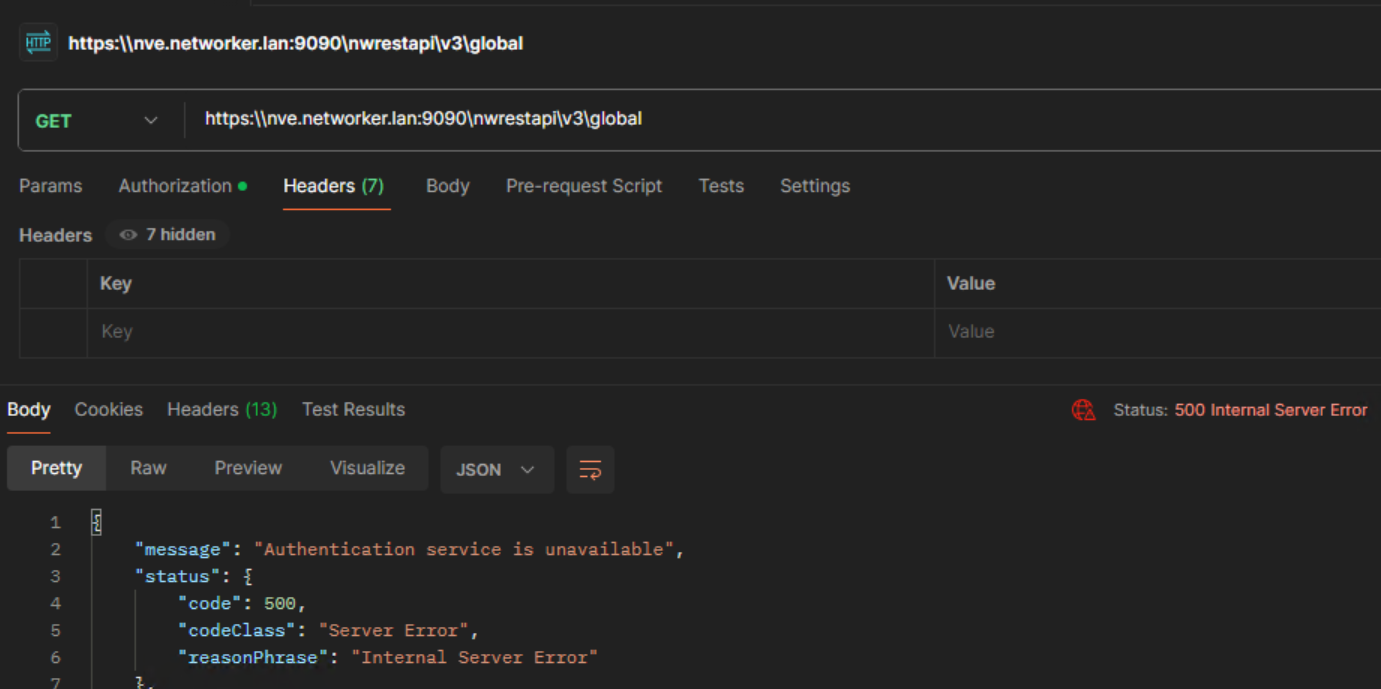

REST API-Client:

"message": "Authentication service is unavailable",

"status": {

"code": 500,

"codeClass": "Server Error",

"reasonPhrase": "Internal Server Error"

}

Cause

Resolution

- Melden Sie sich mit dem NetWorker-Administratorkonto bei der NetWorker-Webnutzeroberfläche (NWUI) an.

authc_config Es müssen Befehle verwendet werden. Wenn die Integration weder SSL noch LDAP (OpenLDAP) verwendet, kann die NetWorker Management Console (NMC) verwendet werden, um die externe Autoritätsressource zu aktualisieren. Wenn Sie keine NWUI installiert haben oder lieber Befehlszeilenfunktionen verwenden möchten, finden Sie weitere Informationen unter Weitere Informationen.

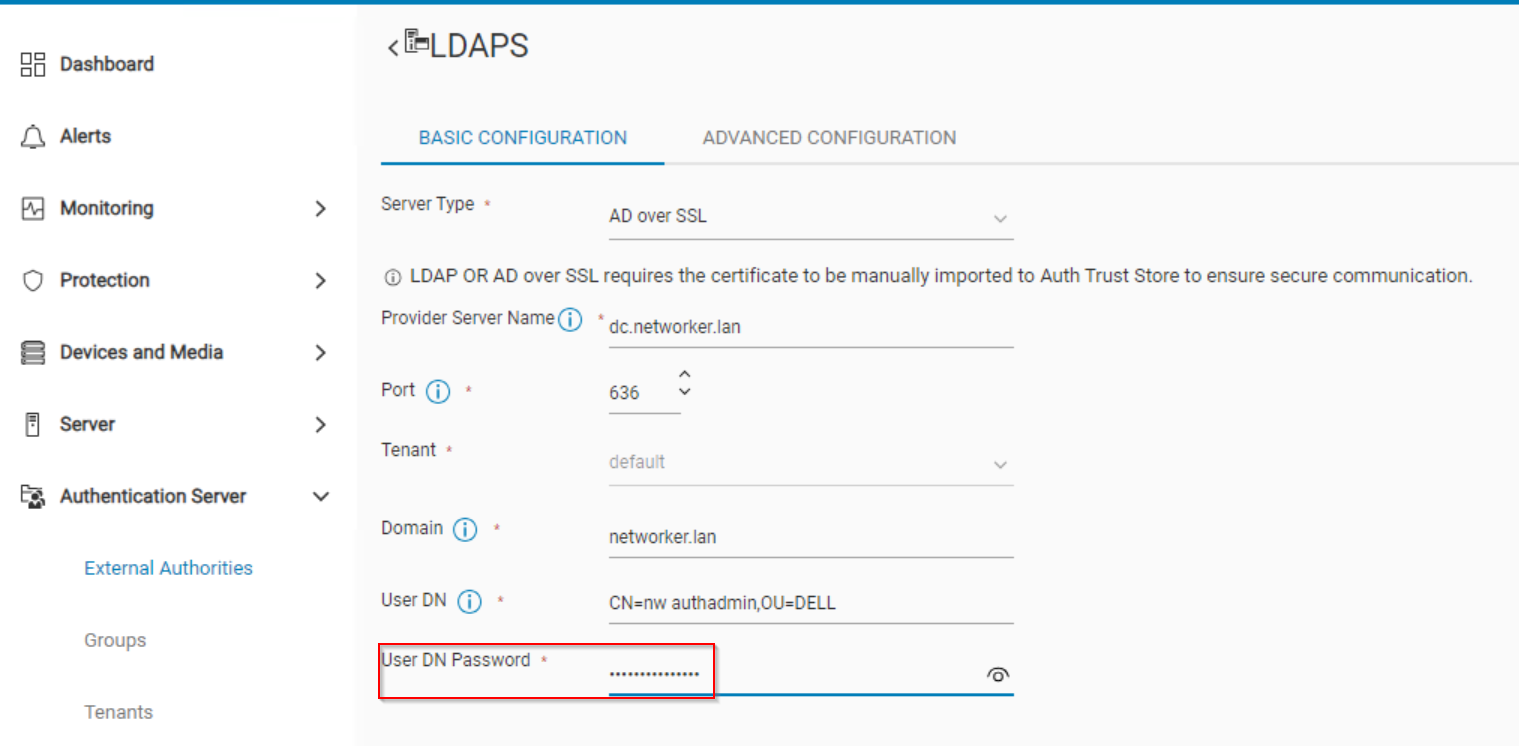

- Navigieren Sie zu Authentifizierungsserver –>Externe Zertifizierungsstellen.

- Wählen Sie die externe Autoritätsressource aus und klicken Sie auf Bearbeiten.

- Geben Sie im Feld Nutzer-DN-Kennwort das Kennwort des Bindungskontos ein, das im Feld Nutzer-DN angegeben ist:

- Klicken Sie auf Save (Speichern).

- Oben im Fenster wird eine Meldung angezeigt, ob die Änderung erfolgreich war oder fehlgeschlagen ist:

Nachdem die externe Autoritätsressource mit dem neuen Kennwort für das Bindungskonto aktualisiert wurde, funktioniert die externe Authentifizierung ordnungsgemäß mit NetWorker.

Additional Information

Das Kennwort für das Bind-Konto kann über die Befehlszeile auf dem NetWorker-Authentifizierungsserver aktualisiert werden. Das folgende Beispiel zeigt, welche Befehle verwendet werden können, um die Konfiguration der externen Autorität zu identifizieren und das Kennwort für das Bindungskonto zu aktualisieren.

- Rufen Sie die Konfigurations-ID-Nummer der Integration der externen Autorität ab:

authc_config -u Administrator -p 'NMC_ADMINISTRATOR_PASSWORD' -e find-all-configs

Beispiel:

nve:~ # authc_config -u Administrator -p '!Password1' -e find-all-configs The query returns 1 records. Config Id Config Name 1 LDAPS

- Bestätigen Sie das Bindungskonto, das für die Integration externer Autoritäten in NetWorker verwendet wird:

authc_config -u Administrator -p 'NMC_ADMINISTRATOR_PASSWORD' -e find-config -D config-id=CONFIG_ID_#

nve:~ # authc_config -u Administrator -p '!Password1' -e find-config -D config-id=1

Config Id : 1

Config Tenant Id : 1

Config Name : LDAPS

Config Domain : networker.lan

Config Server Address : ldaps://dc.networker.lan:636/dc=networker,dc=lan

Config User DN : CN=nw authadmin,OU=DELL,dc=networker,dc=lan

Config User Group Attribute :

Config User ID Attribute : uid

Config User Object Class : inetOrgPerson

Config User Search Filter :

Config User Search Path :

Config Group Member Attribute: uniqueMember

Config Group Name Attribute : cn

Config Group Object Class : groupOfUniqueNames

Config Group Search Filter :

Config Group Search Path :

Config Object Class : objectclass

Is Active Directory : false

Config Search Subtree : true

- Aktualisieren Sie das Kennwort mithilfe des neuen Kennworts des Bindungskontos, das im Feld Config User DN definiert ist:

authc_config -u Administrator -p 'NMC_ADMINISTRATOR_PASSWORD' -e update-config -D config-id=CONFIG_ID_# -D config-user-dn="CONFIG_USER_DN" -D config-user-dn-password='CONFIG_USER_PASSWORD'

nve:~ # authc_config -u Administrator -p '!Password1' -e update-config -D config-id=1 -D config-user-dn="CN=nw authadmin,OU=DELL,dc=networker,dc=lan" -D config-user-dn-password='Dell@EngEnv1019' Configuration LDAPS is updated successfully.

===========

Zusätzlicher Wissensdatenbank-Artikel:

NetWorker: Einrichten von LDAP/AD mithilfe authc_config Skripte

NetWorker: Verwendung authc_config Skripte zum Konfigurieren der LDAPS-Authentifizierung

NetWorker: Konfigurieren von AD oder LDAP über die NetWorker-Webnutzeroberfläche

NetWorker: Konfigurieren von "AD over SSL" (LDAPS) über die NetWorker-Webnutzeroberfläche (NWUI)

NetWorker: AD-Nutzer, die sich über LDAPS anmelden, können sich mit "HTTP-ERROR: 500 Servermeldung: Serverantwort konnte nicht von JSON-Zeichenfolge

analysiert werdenNetWorker-REST-API: Wie verwende ich einen Remote-AUTHC-Server bei der Verarbeitung von RESTAPI-Anfragen?