NetWorker : Échec de l’authentification AD/LDAP avec l’erreur HTTP 500 « Internal Server Error »

Summary: Authentification NetWorker à l’aide d’un compte AD/LDAP, une erreur s’affiche indiquant que le service d’authentification n’est pas disponible ou HTTP 500 (erreur interne du serveur). L’administrateur NetWorker local ou d’autres comptes NetWorker locaux s’authentifient sans problème. Ce problème s’affiche après la modification du mot de passe du compte de liaison AD/LDAP. La ressource d’autorité externe NetWorker n’a pas été mise à jour pour utiliser le nouveau mot de passe de compte de liaison et ne s’est pas authentifiée correctement auprès de l’autorité externe. ...

Symptoms

Les erreurs d’authentification peuvent être différentes en fonction de la façon dont l’authentification est exécutée. Le problème se produit uniquement lors de l’utilisation de comptes d’utilisateur d’authentification externe (AD ou LDAP). L’administrateur NetWorker local ou d’autres comptes NetWorker locaux s’authentifient sans problème.

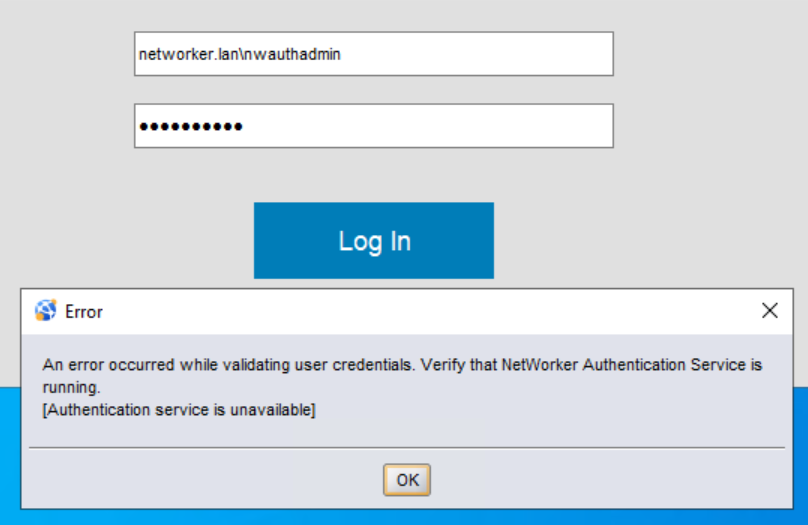

Authentification NetWorker Management Console (NMC) :

An error occurred while validating user credentials. Verify that NetWorker Authentication Service is running.

[Authentication service is unavailable]Authentification NetWorker Web User Interface (NWUI) :

Authentication Service is unavailablensrlogin ligne de commande:

Syntaxe :

nsrlogin -t TENANT_NAME -d DOMAIN_NAME -u USER_NAME

admin@nve~> nsrlogin -t default -d networker.lan -u nwauthadmin 130136:nsrlogin: Please enter password: 117849:nsrlogin: Authentication library error: Authentication service is unavailable

TENANT_NAME: Nom du client configuré lors de l’intégration d’une autorité externe avec NetWorker. Dans la plupart des configurations, le tenant « default » est utilisé. Si un autre tenant est configuré, vous devez le spécifier lors de la connexion, par exemple :TENANT_NAME\DOMAIN_NAME\USER_NAME. Si vous ne spécifiez pas de tenant lors de l’exécution de l’authentification NetWorker dans le client NMC, NWUI ou REST API, alors le tenant par défaut a été utilisé.- DOMAIN_NAME : Les valeurs des composants de domaine (DC) pour votre domaine ; Par exemple, NetWorker.lan.

USER_NAME: Nom d’utilisateur AD/LDAP sans préfixe de domaine.

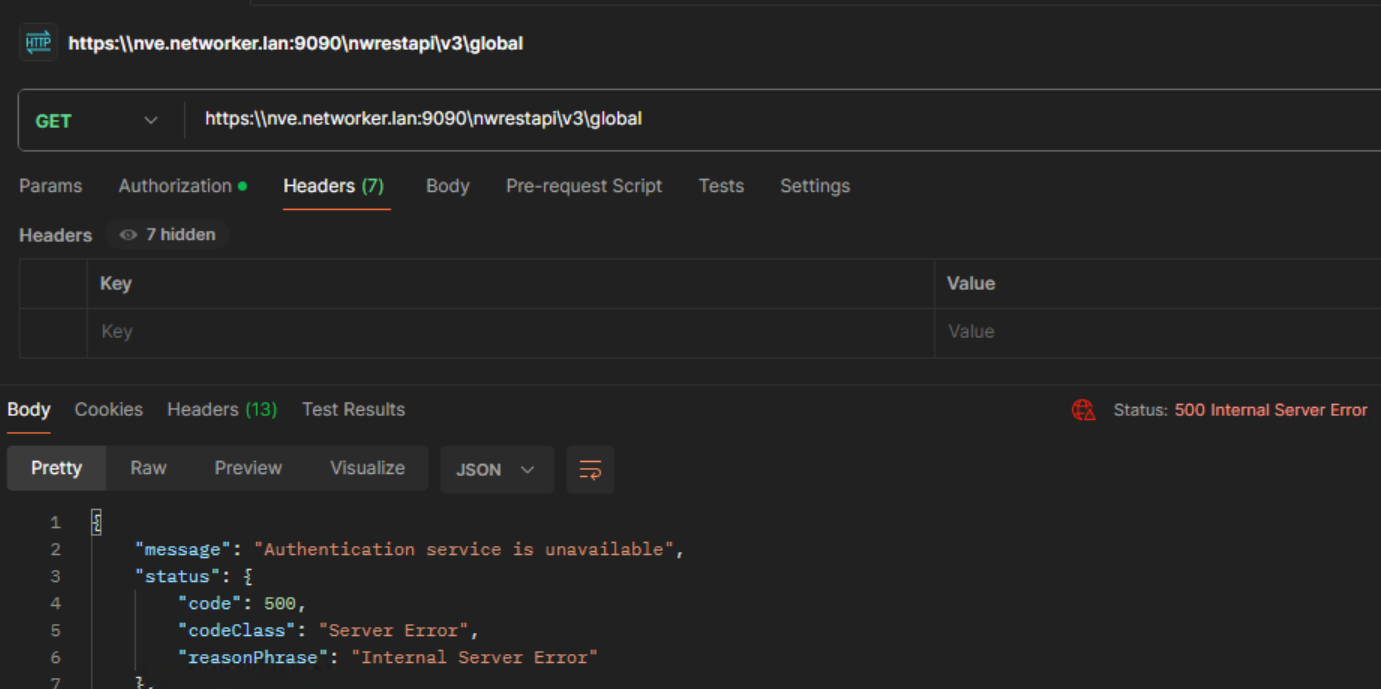

Client API REST :

"message": "Authentication service is unavailable",

"status": {

"code": 500,

"codeClass": "Server Error",

"reasonPhrase": "Internal Server Error"

}

Cause

Resolution

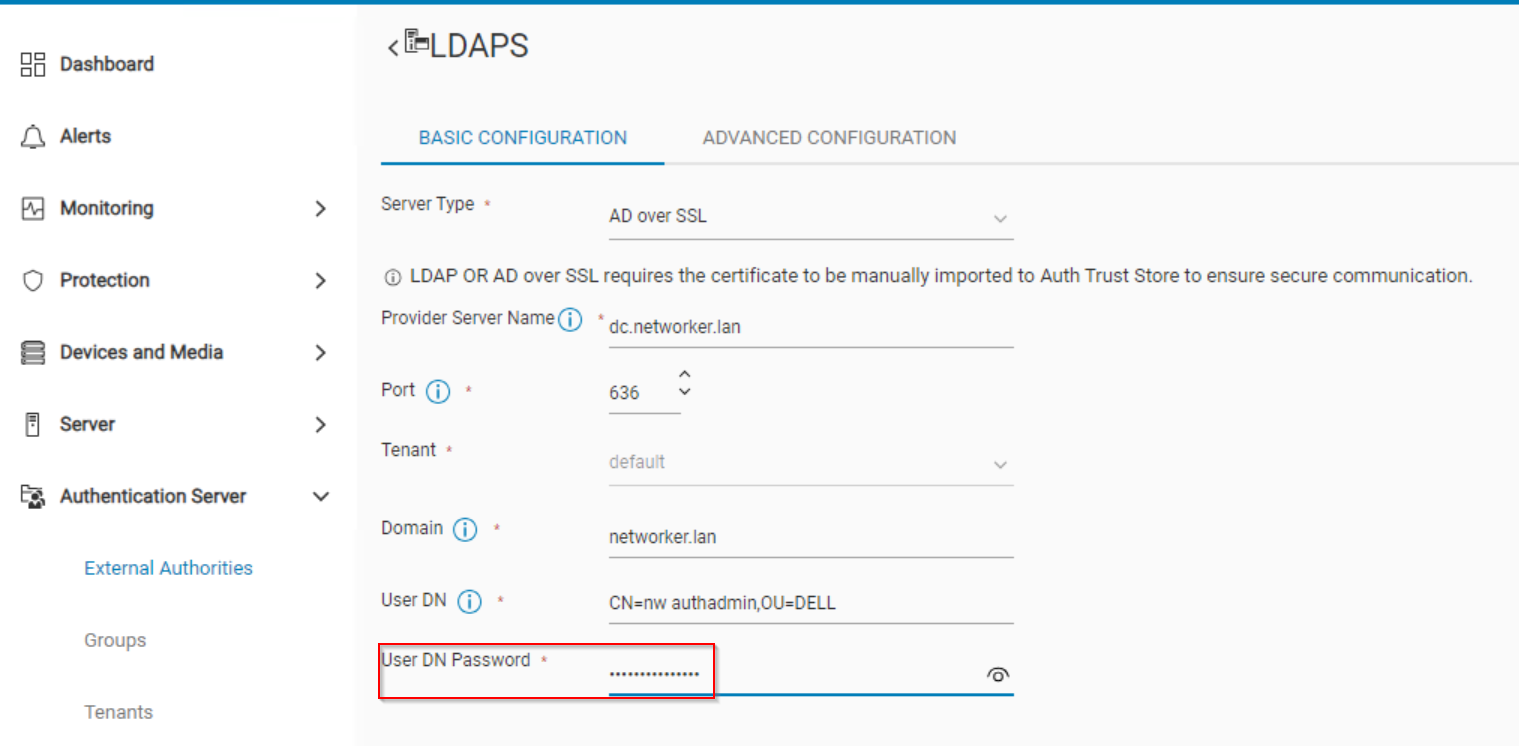

- Connectez-vous à NetWorker Web User Interface (NWUI) à l’aide du compte administrateur NetWorker.

authc_config commandes doivent être utilisées. Si l’intégration n’utilise pas SSL ou LDAP (OpenLDAP), NetWorker Management Console (NMC) peut être utilisé pour mettre à jour la ressource d’autorité externe. Si vous n’avez pas installé NWUI ou si vous préférez utiliser les fonctions de ligne de commande, reportez-vous à la section Informations supplémentaires.

- Accédez à Authentication Server ->External Authorities.

- Sélectionnez la ressource d’autorité externe, puis cliquez sur Edit.

- Dans le champ User DN Password, saisissez le mot de passe du compte de liaison spécifié dans le champ User DN :

- Cliquez sur Enregistrer.

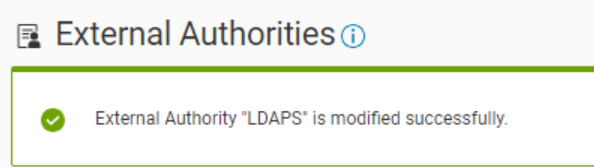

- Un message s’affiche en haut de la fenêtre si la modification a réussi ou échoué :

Une fois la ressource d’autorité externe mise à jour avec le nouveau mot de passe de compte de liaison, l’authentification externe fonctionne correctement avec NetWorker.

Additional Information

Le mot de passe du compte de liaison peut être mis à jour à partir de la ligne de commande sur le serveur d’authentification NetWorker. L’exemple suivant montre quel ensemble de commandes peut être utilisé pour identifier la configuration de l’autorité externe et mettre à jour le mot de passe du compte de liaison.

- Obtenez le numéro d’ID de configuration de l’intégration de l’autorité externe :

authc_config -u Administrator -p 'NMC_ADMINISTRATOR_PASSWORD' -e find-all-configs

Exemple :

nve:~ # authc_config -u Administrator -p '!Password1' -e find-all-configs The query returns 1 records. Config Id Config Name 1 LDAPS

- Confirmez le compte de liaison utilisé pour intégrer l’autorité externe à NetWorker :

authc_config -u Administrator -p 'NMC_ADMINISTRATOR_PASSWORD' -e find-config -D config-id=CONFIG_ID_#

nve:~ # authc_config -u Administrator -p '!Password1' -e find-config -D config-id=1

Config Id : 1

Config Tenant Id : 1

Config Name : LDAPS

Config Domain : networker.lan

Config Server Address : ldaps://dc.networker.lan:636/dc=networker,dc=lan

Config User DN : CN=nw authadmin,OU=DELL,dc=networker,dc=lan

Config User Group Attribute :

Config User ID Attribute : uid

Config User Object Class : inetOrgPerson

Config User Search Filter :

Config User Search Path :

Config Group Member Attribute: uniqueMember

Config Group Name Attribute : cn

Config Group Object Class : groupOfUniqueNames

Config Group Search Filter :

Config Group Search Path :

Config Object Class : objectclass

Is Active Directory : false

Config Search Subtree : true

- Mettez à jour le mot de passe à l’aide du nouveau mot de passe du compte de liaison défini dans le champ Config User DN :

authc_config -u Administrator -p 'NMC_ADMINISTRATOR_PASSWORD' -e update-config -D config-id=CONFIG_ID_# -D config-user-dn="CONFIG_USER_DN" -D config-user-dn-password='CONFIG_USER_PASSWORD'

nve:~ # authc_config -u Administrator -p '!Password1' -e update-config -D config-id=1 -D config-user-dn="CN=nw authadmin,OU=DELL,dc=networker,dc=lan" -D config-user-dn-password='Dell@EngEnv1019' Configuration LDAPS is updated successfully.

===========

Ko supplémentaires :

NetWorker : Configuration de LDAP/AD à l’aide de scripts

authc_configNetWorker : Utilisation de scripts authc_config pour configurer l’authentification

LDAPSNetWorker : Configuration d’AD ou LDAP à partir de l’interface

utilisateur Web NetWorkerNetWorker : Configuration d’AD over SSL (LDAPS) à partir de NetWorker Web User Interface (NWUI)

NetWorker : Les utilisateurs AD qui se connectent via LDAPS ne parviennent pas à se connecter en affichant le message « HTTP-ERROR : Message du serveur 500 : Could not parse server-response from json string »

API REST NetWorker : Comment utiliser un serveur AUTHC distant lors du traitement des demandes RESTAPI ?