NetWorker: Så här importerar eller ersätter du signerade certifikat från certifikatutfärdare för NMC

Summary: I de här anvisningarna beskrivs hur du ersätter det självsignerade standardcertifikatet för NetWorker med ett CA-signerat certifikat på en NetWorker Management Console-server (NMC).

Instructions

De här anvisningarna beskriver hur du ersätter det självsignerade standardcertifikatet för NetWorker med ett CA-signerat certifikat för NetWorker Management Console (NMC). Den här kunskapsbasartikeln innehåller instruktioner för både Windows- och Linux NMC-servrar.

Processen för att ersätta de självsignerade certifikaten NetWorker Server Authentication Service (Authc) och NetWorker Web User Interface (NWUI) med CA-signerade certifikat beskrivs i följande operativsystemsspecifika KB:er:

- NetWorker: Så här importerar eller ersätter du signerade certifikat från certifikatutfärdare för "Authc" och "NWUI" (Linux)

- NetWorker: Så här importerar eller ersätter du certifikat signerade av certifikatutfärdare för "Authc" och "NWUI" (Windows)

Berörda intyg:

-

<server>.csr: NetWorker Management Console Begäran om signering av servercertifikat

-

<server>.key: NetWorker Management Console Privat nyckel för server

-

<server.crt>: NetWorker Management Console-server CA-signerat certifikat

-

<CA.crt>: CA-rotcertifikat

-

<ICA.crt>: CA mellanliggande certifikat (valfritt om det är tillgängligt)

Innan du börjar:

I den här processen används OpenSSL-verktyget. Det här verktyget tillhandahålls som standard på Linux-operativsystem. ingår dock inte i Windows-system. Rådgör med systemadministratören angående installation av OpenSSL. Vilken version av OpenSSL som krävs varierar beroende på vilken NetWorker-version som är installerad.

- NetWorker 19.8 och tidigare kräver openssl version 1.0.2

- NetWorker 19.9 till 19.11 kräver openssl version 1.1.1n

OpenSSL-versionen kan identifieras på följande sätt:

# openssl versionWindows:

- Från Utforskaren i Windows går du till openssl.exe platsen. Sökvägen kan variera beroende på hur OpenSSL installerades.

- Öppna openssl.exe-filen och gå till flikenD-etails . I fältet Produktversion anges OpenSSL-versionen:

Alternativt, om den openssl.exe filsökvägen är en del av systemets PATH-variabel, kan du köra kommandot 'openssl version' från en administrativ kommandotolk. Annars kan du ändra katalog (CD) till katalogen openssl.exe.

Generera en CSR-fil (Private Key and Certificate Signing Request) som du ska tillhandahålla till certifikatutfärdaren.

- På NMC-servern använder du kommandoradsverktyget OpenSSL för att skapa NetWorker-serverns privata nyckelfil (

<server>.key) och CSR-fil (<server>.csr).

Linux:

# openssl req -new -newkey rsa:4096 -nodes -out /tmp/<server>.csr -keyout /tmp/<server>.key

Windows:

set openssl="<Full system path to the openssl.exe file>" %openssl% req -new -newkey rsa:4096 -nodes -out "C:\tmp\<server>.csr" -keyout "C:\tmp\<server>.key"

- Skicka CSR-filen (

<server>.csr) till certifikatutfärdaren för att generera den CA-signerade certifikatfilen (<server>.crt). Certifikatutfärdaren ska tillhandahålla den CA-signerade certifikatfilen (<server>.crt), rotcertifikatet (<CA>.crt) och eventuella mellanliggande CA-certifikat (<ICA>.crt).

Linux NetWorker Management Console-servrar (NMC):

- Hämta de CA-signerade certifikaten i antingen enskilda nyckelfiler eller en enda fil i PFX-format.

- Om de signerade certifikatutfärdarcertifikaten finns i en enda PFX-fil kan den privata nyckeln och det signerade certifikatutfärdarcertifikatet extraheras på samma sätt som med OpenSSL-verktyget (Windows kanske inte har OpenSSL installerat, det kan installeras separat).

# openssl pkcs12 -in <file>.pfx -out <server>.key -nodes -nocerts

# openssl pkcs12 -in <file>.pfx -out <server>.crt -nokeys

B. Kontrollera integriteten för server.key och server.crt.

# openssl pkey -in <server>.key -pubout -outform pem | sha256sum

# openssl x509 -in <server>.crt -pubkey -noout -outform pem | sha256sum

C. Konvertera privat nyckel, CA-signerat servercertifikat, rotcertifikatutfärdare (och eventuella mellanliggande certifikat) till PEM-format.

# openssl rsa -in <server>.key -outform pem -out server.key.pem

# openssl x509 -in <server>.crt -outform pem -out server.crt.pem

# openssl x509 -in CA.crt -outform pem -out CA.crt.pem

# openssl x509 -in ICA.crt -outform pem -out ICA.crt.pem

# cat server.key.pem CA.crt.pem ICA.crt.pem server.crt.pem > cakey.pem

- Stäng av NMC-serverns GST-tjänst:

# systemctl stop gst

- Gör en kopia av den befintliga cakey.pem-filen och ersätt sedan standardfilen med den som skapades i steg 2, D.

# cp /opt/lgtonmc/etc/cakey.pem /opt/lgtonmc/etc/cakey.pem_orig # cp cakey.pem /opt/lgtonmc/etc/cakey.pem

- Gör en kopia av NMC-serverns server.crt- och server.key-filer och ersätt sedan originalfilerna med den signerade server.crt och server.key:

# cp /opt/lgtonmc/apache/conf/server.crt /opt/lgtonmc/apache/conf/server.crt_orig # cp <server>.crt /opt/lgtonmc/apache/conf/server.crt # cp /opt/lgtonmc/apache/conf/server.key /opt/lgtonmc/apache/conf/server.key_orig # cp <server>.key /opt/lgtonmc/apache/conf/server.key

- Starta NMC-serverns GST-tjänst:

# systemctl start gst

- Övervaka NMC-serverns /opt/lgtonmc/logs/gstd.raw för eventuella fel.

NetWorker: Så här använder du nsr_render_log för att återge .raw loggfil

Verifiering:

När NMC-serverns gst-tjänst körs jämför du fingeravtrycket på det CA-signerade certifikatet med certifikatets fingeravtrycksläsare på NMC:s gst-tjänstport (9000):

# openssl x509 -in <server>.crt -fingerprint -sha256 -noout # openssl x509 -in <(openssl s_client -connect localhost:9000 -prexit 2>/dev/null </dev/null | sed -n -e '/BEGIN\ CERTIFICATE/,/END\ CERTIFICATE/ p') -fingerprint -sha256 -noout

SHA256-fingeravtrycket för dessa två kommandon bör matcha.

Exempel:

[root@lnx-srvr01 ~]# openssl x509 -in lnx-srvr01.crt -fingerprint -sha256 -noout sha256 Fingerprint=33:FF:25:13:A2:C7:59:1C:F0:D6:F3:F7:5D:10:6A:83:7A:2C:4E:20:4B:52:DD:3C:FA:D4:59:1B:6B:44:D6:A2 [root@lnx-srvr01 ~]# openssl x509 -in <(openssl s_client -connect localhost:9000 -prexit 2>/dev/null </dev/null | sed -n -e '/BEGIN\ CERTIFICATE/,/END\ CERTIFICATE/ p') -fingerprint -sha256 -noout sha256 Fingerprint=33:FF:25:13:A2:C7:59:1C:F0:D6:F3:F7:5D:10:6A:83:7A:2C:4E:20:4B:52:DD:3C:FA:D4:59:1B:6B:44:D6:A2

NMC-servrar (Windows NetWorker Management Console):

- Hämta de CA-signerade certifikaten i antingen enskilda nyckelfiler eller en enda fil i PFX-format.

- Om de signerade certifikatutfärdarcertifikaten finns i en enda PFX-fil kan den privata nyckeln och det signerade certifikatutfärdarcertifikatet extraheras på samma sätt som med OpenSSL-verktyget (Windows kanske inte har OpenSSL installerat, det kan installeras separat).

%openssl% pkcs12 -in <file>.pfx -out <server>.key -nodes -nocerts

%openssl% pkcs12 -in <file>.pfx -out <server>.crt -nokeys

B. Kontrollera integriteten för server.key och server.crt.

%openssl% pkey -in <server>.key -pubout -outform pem | %openssl% dgst -sha256

%openssl% x509 -in <server>.crt -pubkey -noout -outform pem | %openssl% dgst -sha256

C. Konvertera privat nyckel, CA-signerat servercertifikat, rotcertifikatutfärdare (och eventuella mellanliggande certifikat) till PEM-format.

%openssl% rsa -in <server>.key -outform pem -out C:\tmp\server.key.pem

%openssl% x509 -in <server>.crt -outform pem -out C:\tmp\server.crt.pem

PS C:\tmp> get-content server.key.pem,server.crt.pem | out-file cakey.pem

- Stäng av NMC-serverns GST-tjänst:

net stop gstd

- Gör en kopia av den ursprungliga cakey.pem och placera sedan den kombinerade certifikatutfärdaren signerad cakey.pem i dess ställe:

copy "C:\Program Files\EMC NetWorker\Management\GST\etc\cakey.pem" "C:\Program Files\EMC NetWorker\Management\GST\etc\cakey.pem_orig" copy C:\tmp\cakey.pem "C:\Program Files\EMC NetWorker\Management\GST\etc\cakey.pem"

- Gör en kopia av NMC-serverns server.crt- och server.key-filer och ersätt sedan originalfilerna med den signerade server.crt och server.key:

copy "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.crt" "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.crt_orig" copy "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.key" "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.key_orig" copy <server>.crt "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.crt" copy <server>.key "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.key"

- Starta NMC-serverns GST-tjänst:

net start gstd

- Övervaka eventuella fel i NMC-serverns C:\Program Files\EMC NetWorker\Management\GST\logs\gstd.raw .

NetWorker: Så här använder du nsr_render_log för att återge .raw loggfil

Verifiering:

När NMC-serverns gst-tjänst körs jämför du fingeravtrycket på det CA-signerade certifikatet med certifikatets fingeravtrycksläsare på NMC:s gst-tjänstport (9000):

%openssl% x509 -in <server>.crt -fingerprint -sha256 -noout %openssl% s_client -connect localhost:9000 -showcerts 2>nul | %openssl% x509 -noout -fingerprint -sha256

SHA256-fingeravtrycket för dessa två kommandon bör matcha.

Exempel:

C:\tmp>%openssl% x509 -in win-srvr02.crt -fingerprint -sha256 -noout SHA256 Fingerprint=B9:4A:1E:64:AA:1A:38:88:7B:D3:72:70:A2:32:D5:9A:D1:33:50:93:00:35:D6:9B:8D:AE:59:92:B1:66:46:DE C:\tmp>%openssl% s_client -connect localhost:9000 -showcerts 2>nul | %openssl% x509 -noout -fingerprint -sha256 SHA256 Fingerprint=B9:4A:1E:64:AA:1A:38:88:7B:D3:72:70:A2:32:D5:9A:D1:33:50:93:00:35:D6:9B:8D:AE:59:92:B1:66:46:DE

Additional Information

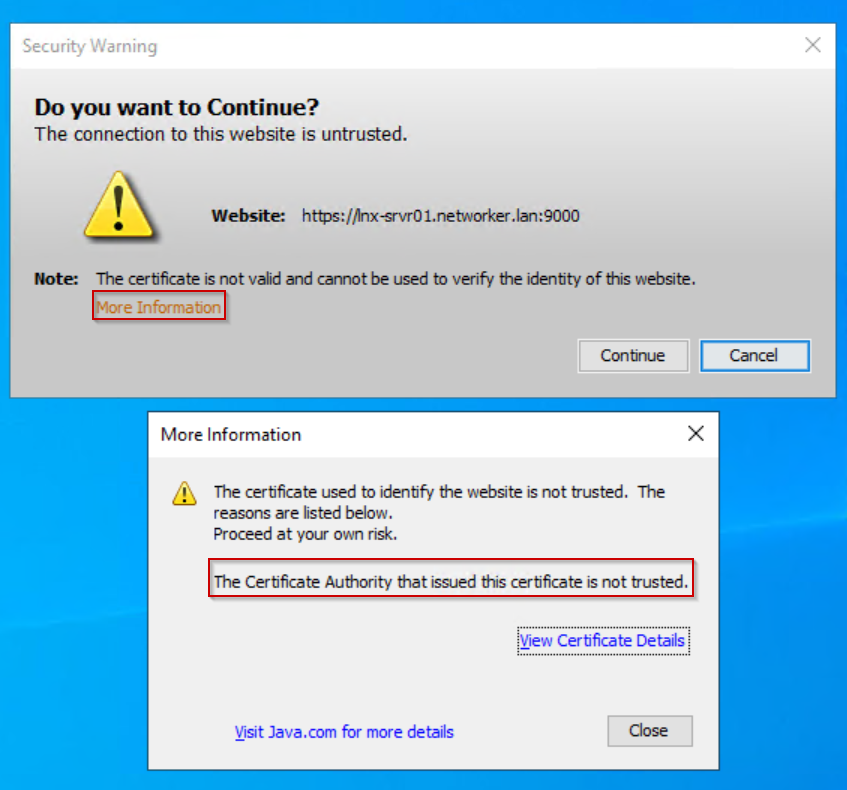

Även efter att NMC:s självsignerade certifikat har ersatts med ett CA-signerat certifikat kan följande varning visas vid anslutning till en NMC-server från NMC-startprogrammet:

Klicka på "View Certificate Details". Certifikatinformationen verifierar att det certifikatutfärdarsignerade certifikatet används.

Varningen visas eftersom det signerade certifikatet saknas i NMC-klientens betrodda rotcertifikat.

Den här varningen kan ignoreras. Du kan också importera NMC-serverns CA-signerade certifikat till NMC-klientens betrodda rotcertifikat:

- Placera NMC-serverns CA-signerade certifikat (<server.crt>) på NMC-klientvärden i en mapp som du väljer.

- Öppna egenskaperna för det signerade certifikatet för certifikatutfärdaren.

- Klicka på Installera certifikat.

- Välj Lokal dator.

- Välj Placera alla certifikat i följande arkiv.

- Klicka på Browse.

- Välj Betrodda rotcertifikatutfärdare och klicka sedan på OK.

- Klicka på Nästa.

- Klicka på Slutför.

- Ett meddelande visas som anger om importen misslyckades eller lyckades, klicka på OK.

- I egenskaperna för det signerade certifikatet för certifikatutfärdaren klickar du på OK.

Under nästa NMC-start visas inte säkerhetsvarningen.