NetWorker: Integrering og konfigurasjon av AD og LDAP (feilsøkingsveiledning)

Summary: Denne kunnskapsartikkelen kan brukes til å feilsøke problemer med NetWorker-godkjenning for eksterne autoritetsbrukere. Microsoft Active Directory (AD) eller Linux Lightweight Directory Access Protocol (LDAP). ...

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Instructions

Konfigurasjon

Følgende artikler kan hjelpe deg med å konfigurere AD eller LDAP med NetWorker.

NetWorker Web User Interface (NWUI): Slik konfigurerer du AD/LDAP: NetWorker: Slik konfigurerer du AD eller LDAP fra NetWorker-nettbrukergrensesnittet

Slik konfigurerer du AD / LDAP: NetWorker: Slik konfigurerer du AD/LDAP-autentisering

Slik konfigurerer du sikker AD/LDAP (LDAPS): NetWorker: Slik konfigurerer du LDAPS-godkjenning

Informasjon å merke seg:

- Detaljert problembeskrivelse

- Feilmelding eller skjermbilde som viser feilmeldingen

- Noter deg AUTC-serveren som brukes av NetWorker Management Console (NMC).

- Kontroller følgende fil på NMC-serveren:

-

-

- Linux: /opt/lgtonmc/etc/gstd.conf

- Windows (standard): C:\Program Files\EMC NetWorker\Management\etc\gstd.conf

-

-

- Bekreft

authsvc_hostnameer riktig vertsnavn for AUTC-serveren.

- Bekreft

MERK: NetWorker-serveren er som standard en AUTC-server. I en enkelt server (NetWorker-tjener og NMC administreres alle gjennom en vert) er dette tilfellet. I større miljøer der flere NetWorker-servere administreres gjennom en enkelt NMC, er bare én server AUTC-serveren som brukes til å behandle påloggingsforespørsler.

- Miljødetaljer:

- Fullstendig NetWorker-serverversjon, inkludert buildnummer for hver NetWorker-vert (hvis forskjellig):

- NetWorker-server.

- AUTHC-server (se trinn 2 ovenfor).

- NetWorker Management Console-server (NMC).

- Operativsystemversjon for hver NetWorker-vert (hvis forskjellig):

- NetWorker-server.

- AUTHC-server (se trinn 2 ovenfor).

- NetWorker Management Console-server (NMC).

- Katalogtjeneste i bruk: Active Directory- eller LDAP-server?

- Er LDAPS (AD eller LDAP over SSL) i bruk?

- Hent attributtene og objektklassen fra Active Directory- eller LDAP-tjeneren.

- Unikt navn (DN) på bind-kontoen

- Bruker- og gruppesøkebane (DN)

- User id attribute

- Brukerobjektklasse

- Attributt for gruppenavn

- Gruppe objekt klasse

- Attributt for gruppemedlem

Innsamling av informasjon

- Hvis det oppstår et problem under en første konfigurasjon eller oppdatering, bekrefter du hvilken av følgende metoder som brukes, og samler inn utdata:

- Skript: Det finnes et malskript på både Linux- og Windows NetWorker-serveren. Skriptet authc-create-ad-config* brukes når godkjenningsserveren er Active Directory. authc-create-ldap-config* er for LDAP-tjeneren.

- Linux: /opt/nsr/authc-server/scripts/ (authc-create-ad-config.sh.template og authc-create-ldap-config.sh.template)

- Windows: C:\Program Files\EMC NetWorker\nsr\authc-server\scripts\ (authc-create-ad-config.bat og authc-create-ldap-config.bat)

- NMC eller NWUI: Samle inn et skjermbilde av konfigurasjonsparameterne som er angitt i veiviseren for ekstern autoritet i NMC. Sørg for å utvide "Vis avanserte alternativer." Samle et skjermbilde av feilmeldingen som ble observert.

- Hvis AD/LDAP-konfigurasjonen var vellykket, men problemet oppstår under pålogging, kjører du følgende på NetWorker-serveren:

authc_config -u Administrator -e find-all-configs authc_config -u Administrator -e find-config -D config-id=config-id_from_above_command

MERK: Når du kjører kommandoene ovenfor, blir du bedt om å angi passordet for NetWorker-administratorkontoen (skjult). Du kan spesifisere "-p password" når du kjører kommandoen, men det kan mislykkes på noen operativsystemer når du bruker et rent tekstpassord med -p.

- Hvilke AD/LDAP-gruppe- eller bruker-DN-er er angitt i:

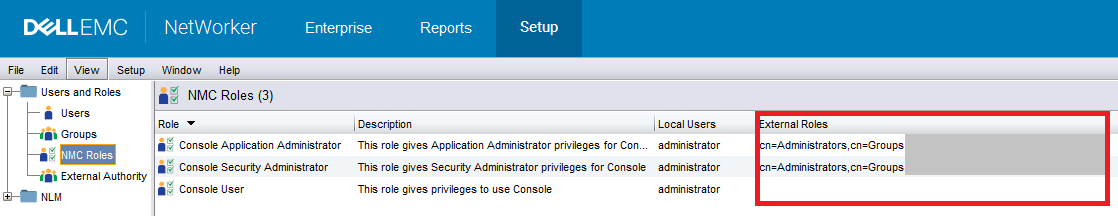

- NMC: NMC ->Setup -> Brukere og roller -> NMC Roller:

- NetWorker-server: Server -> Brukergrupper:

- Spør NetWorker på riktig måte AD/LDAP-gruppene og -brukerne:

authc_mgmt -u Administrator -e query-ldap-users -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -e query-ldap-groups -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -e query-ldap-groups-for-user -D query-tenant=tenant_name -D query-domain=domain_name -D user-name=external_username

MERK: Når du kjører kommandoene ovenfor, blir du bedt om å angi passordet for NetWorker-administratorkontoen (skjult). Du kan spesifisere "-p password" når du kjører kommandoen, men det kan mislykkes på noen operativsystemer når du bruker et rent tekstpassord med -p. For spørringsleierverdien, med mindre du har konfigurert en leier, er verdien standard.

- Kan dere autentisere AD/LDAP-brukere utenfor NMC? På NetWorker-serveren kjører du:

nsrlogin -t tenant_name -d domain_name -u external_username

Hvis det lykkes, kjør følgende:

nsrlogout

MERK: Med mindre du har konfigurert en leier, er verdien standardverdi. Domenenavnverdien er domeneverdien som er angitt i AUTC-konfigurasjonsskriptet eller NMCs eksterne instans. Hvis nsrlogin lykkes, godkjennes NetWorker-serveren på riktig måte. Hvis NMC-pålogginger mislykkes, er problemet mest sannsynlig tillatelsesrelatert.

Ekstra ressurser

- Veiledning for sikkerhetskonfigurasjon for NetWorker: https://www.dell.com/support/product-details/product/networker/docs (må være logget på nettstedet for kundestøtte for kobling til arbeid).

- NetWorker: AD eller LDAP External Authentication Integration – Feilsøke problemer med pålogging eller manglende informasjon

- Active Directory har et verktøy som kalles ADSI Edit

der DN, attributter og objektklasser kan spørres, samt dsget og dsquery verktøy.

- På en LDAP-tjener bruker du kommandoen ldapsearch

eller et tilsvarende verktøy.

- Microsoft

: Få AD-brukergruppemedlemskap ved hjelp av PowerShell: Get-ADPrincipalGroupMembership

Additional Information

- authc_config alternativer:

usage: authc_config

-d <logindomain> The domain name to use when connecting to

service.

-D,--define <property=value> Set value for given configuration property.

(e.g. -D config-domain=foo or --define

config-domain=foo)

Available property names:

tenant-id, tenant-name, tenant-alias,

tenant-details, config-id, config-tenant-id,

config-name, config-domain,

config-server-address, config-user-dn,

config-user-dn-password, config-user-group-attr,

config-user-id-attr, config-user-object-class,

config-user-search-filter,

config-user-search-path,

config-group-member-attr,

config-group-name-attr,

config-group-object-class,

config-group-search-filter,

config-group-search-path, config-object-class,

config-active-directory, config-search-subtree,

permission-id, permission-name,

permission-group-dn,

permission-group-dn-pattern, option-id,

option-name, option-value

-e <operation> Specify an operation to execute.

Available operations:

find-all-tenants, find-tenant, add-tenant,

update-tenant, remove-tenant, find-all-configs,

find-config, add-config, update-config,

remove-config, find-all-permissions,

find-permission, add-permission,

update-permission, remove-permission,

find-all-options, find-option, add-option,

update-option, remove-option,

query-api-versions, query-cert-pem,

query-cert-pemtext, query-server-info

-H,--help Print help information

-p <loginpassword> The password to use when connecting to service.

-t <logintenant> The tenant name to use when connecting to

service.

-u <loginuser> The user name to use when connecting to service.

- authc_mgmt alternativer:

usage: authc_mgmt

-d <logindomain> The domain name to use when connecting to

service.

-D,--define <property=value> Set value for given management property.

(e.g. -D user-name=foo or --define

user-name=foo)

Available property names:

user-id, user-name, user-domain, user-password,

user-first-name, user-last-name, user-email,

user-details, user-enabled, user-groups (csv

format), group-id, group-name, group-details,

group-users (csv format), query-tenant,

query-domain, password-new-value,

user-options-id, user-options-user-id,

user-options-password-must-change,

user-options-password-never-expires

-e <operation> Specify an operation to execute.

Available operations:

find-all-users, find-user, add-user,

update-user, remove-user, update-password,

find-all-user-options, find-user-options,

update-user-options, find-all-groups,

find-group, add-group, update-group,

remove-group, query-ldap-users,

query-ldap-groups, query-ldap-users-for-group,

query-ldap-groups-for-user

-H,--help Print help information

-p <loginpassword> The password to use when connecting to service.

-t <logintenant> The tenant name to use when connecting to

service.

-u <loginuser> The user name to use when connecting to service.

Affected Products

NetWorkerProducts

NetWorker, NetWorker Management ConsoleArticle Properties

Article Number: 000013620

Article Type: How To

Last Modified: 10 Oct 2025

Version: 6

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.