NetWorker: Jak nastavit ověřování AD/LDAP

Summary: Tento článek kb poskytuje přehled o tom, jak přidat externí oprávnění do nástroje NetWorker pomocí průvodce externí autoritou konzole NetWorker Management Console (NMC). Ověřování LDAP služby Active Directory (AD) nebo Linux lze použít společně s výchozím účtem NetWorker Administrator nebo jinými místními účty NMC. ...

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Instructions

POZNÁMKA: Pro integrace služby AD přes SSL by se webové uživatelské rozhraní NetWorker mělo používat ke konfiguraci externí autority. Viz článek NetWorker: Jak nakonfigurovat protokol "AD over SSL" (LDAPS) z webového uživatelského rozhraní NetWorker (NWUI).

Přihlaste se do konzole NetWorker Management Console (NMC) pomocí výchozího účtu NetWorker Administrator. Na kartě> Nastavení – Uživatel a Role je nová možnost pro externí autoritu.

K dotazování na konfigurace a uživatele a skupiny AD/LDAP můžete stále používat příkazy authc_config a authc_mgmt. Doporučujeme však použít konzole NMC k přidání serveru AD/LDAP do nástroje NetWorker.

1) Chcete-li přidat novou autoritu, klikněte pravým tlačítkem do okna External Authority a vyberte možnost New.

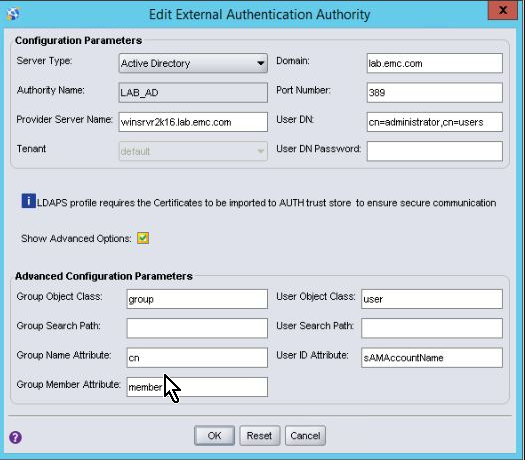

2) V poli External Authentication Authority je nutné vyplnit požadovaná pole údaji AD/LDAP.

3) Zaškrtnutím políčka "Zobrazit pokročilé možnosti" zobrazíte všechna pole

| Typ serveru | Pokud používáte server Microsoft Active Directory, vyberte možnost LDAP, pokud je ověřovacím serverem linux/UNIX LDAP a službou Active Directory. |

| Název autority | Zadejte název této externí ověřovací autority. Tento název může být jakýkoli, ať už chcete. Je to jen rozlišovat mezi jinými autority, pokud je nakonfigurováno více. |

| Název serveru poskytovatele | Toto pole by mělo obsahovat plně kvalifikovaný název domény (FQDN) vašeho serveru AD nebo LDAP. |

| Nájemce | Nájemce lze použít v prostředích, kde lze použít více než jednu metodu ověřování, případně když je nutné nakonfigurovat více autorit. Ve výchozím nastavení je vybrán "výchozí" nájemce. Použití nájemců mění metodu přihlášení. Při použití výchozího nájemce se můžete přihlásit do konzole NMC pomocí příkazu "domain\user", pokud se používá jiný nájemce než výchozí klient, je nutné při přihlašování do konzole NMC zadat "tenant\domain\user". |

| Doména | Zadejte celý název domény (kromě názvu hostitele). Obvykle se jedná o základní dn, který se skládá z hodnot součásti domény (DC) vaší domény. |

| Číslo portu | Pro integraci LDAP a AD použijte port 389. U protokolu LDAP přes SSL použijte port 636. Tyto porty nejsou výchozími porty netWorker na serveru AD/LDAP. |

| Dn uživatele | Zadejte rozlišující název (DN) uživatelského účtu, který má plný přístup pro čtení k adresáři LDAP nebo AD. (DN) uživatelského účtu, který má plný přístup pro čtení k adresáři LDAP nebo AD.Pokud přepisujete hodnotu nastavenou v poli Domain, zadejte relativní DN uživatelského účtu nebo celý název DN. |

| Uživatelské heslo DN | Zadejte heslo zadaného uživatelského účtu. |

| Třída objektu skupiny | Třída objektu, která identifikuje skupiny v hierarchii LDAP nebo AD.

|

| Cesta hledání skupiny | Toto pole lze ponechat prázdné, v takovém případě je authc schopné dotazování na celou doménu. Aby se tito uživatelé/skupiny mohli přihlásit do konzole NMC a spravovat server NetWorker, je nutné jim udělit oprávnění pro přístup k serveru NMC/NetWorker. Zadejte relativní cestu k doméně namísto úplného DN. |

| Atribut Group Name | Atribut, který identifikuje název skupiny. Například cn. |

| Atribut člena skupiny | Členství ve skupině uživatele ve skupině.

|

| Uživatelská třída objektu | Třída objektu, která identifikuje uživatele v hierarchii LDAP nebo AD. Například inetOrgPerson nebo uživatel |

| Cesta hledání uživatele | Stejně jako u pole Group Search Path lze toto pole ponechat prázdné, v takovém případě je authc schopné dotazovat se na celou doménu. Zadejte relativní cestu k doméně namísto úplného DN. |

| Atribut User ID | ID uživatele, které je spojeno s objektem uživatele v hierarchii LDAP nebo AD.

|

Například integrace služby Active Directory:

POZNÁMKA: Obraťte se na správce AD/LDAP a ověřte, která pole AD/LDAP jsou pro vaše prostředí potřebná.

4) Po vyplnění všech polí klikněte na tlačítko OK a přidejte novou autoritu.

5) Pomocí příkazu authc_mgmt na serveru NetWorker můžete ověřit, zda jsou zobrazeny skupiny/uživatelé AD/LDAP:

authc_mgmt -u Administrator -p NetWorker_Admin_Pass -e query-ldap-users -D query-tenant=tenant_name -D query-domain=domain_name

authc_mgmt -u Administrator -p NetWorker_Admin_Pass -e query-ldap-groups -D query-tenant=tenant_name -D query-domain=domain_name

authc_mgmt -u Administrator -p NetWorker_Admin_Pass -e query-ldap-groups-for-user -D query-tenant=tenant_name -D query-domain=domain_name -D user-name=ad/ldap_username

Např.:

authc_mgmt -u Administrator -p Pa$$w0rd01 -e query-ldap-users -D query-tenant=default -D query-domain=lab.emc.com

The query returns 21 records.

User Name Full Dn Name

Administrator cn=Administrator,cn=Users,dc=lab,dc=emc,dc=com

Guest cn=Guest,cn=Users,dc=lab,dc=emc,dc=com

...

...

authc_mgmt -u Administrator -p Pa$$w0rd01 -e query-ldap-groups -D query-tenant=default -D query-domain=lab.emc.com

The query returns 55 records.

Group Name Full Dn Name

Administrators cn=Administrators,cn=Builtin,dc=lab,dc=emc,dc=com

NetWorker_Admins cn=NetWorker_Admins,cn=Users,dc=lab,dc=emc,dc=com

...

...

authc_mgmt -u Administrator -p Pa$$w0rd01 -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=lab.emc.com -D user-name=bkupadmin

The query returns 5 records.

Group Name Full Dn Name

Domain Admins cn=Domain Admins,cn=Users,dc=lab,dc=emc,dc=com

NetWorker_Admins cn=NetWorker_Admins,cn=Users,dc=lab,dc=emc,dc=com

...

...

POZNÁMKA: V některých systémech mohou příkazy authc selhat s chybou "incorrect password", i když je přiděleno správné heslo. Důvodem je, že heslo je určeno jako viditelný text s možností "-p". Pokud k tomu dojde, odeberte z příkazů heslo "-p". Po spuštění příkazu budete vyzváni k zadání hesla skrytého.

(DN) skupiny AD/LDAP (shromažďovaný v kroku 5). Pro uživatele, kteří vyžadují stejná oprávnění úrovně jako výchozí účet NetWorker Administrator, je také nutné určit skupinu AD/LDAP DN v roli "Console Security Administrators". Pro uživatele/skupiny, kteří nepotřebují oprávnění správce pro konzoli NMC, přidejte do části "Console User" (Uživatel konzole) jejich úplné DN – externí role.

(DN) skupiny AD/LDAP (shromažďovaný v kroku 5). Pro uživatele, kteří vyžadují stejná oprávnění úrovně jako výchozí účet NetWorker Administrator, je také nutné určit skupinu AD/LDAP DN v roli "Console Security Administrators". Pro uživatele/skupiny, kteří nepotřebují oprávnění správce pro konzoli NMC, přidejte do části "Console User" (Uživatel konzole) jejich úplné DN – externí role.

POZNÁMKA: Ve výchozím nastavení je již DN skupiny LOCAL Administrators serveru NetWorker, NEODSTRAŇUJTE ji.

7) Přístupová oprávnění je také nutné použít pro každý server NetWorker nakonfigurovaný v nmc. To lze provést jedním ze dvou způsobů:

možnost 1)

Připojte server NetWorker z konzole NMC a otevřete nabídku Server –> User Groups. Otevřete vlastnosti role "Správce aplikací" a do pole externích rolí zadejte rozlišující název (DN) skupiny AD/LDAP (shromažďovaný v kroku 5). Pro uživatele, kteří vyžadují stejná oprávnění úrovně jako výchozí účet netWorker Administrator, je nutné v roli "Security Administrators" zadat název skupiny AD/LDAP DN.

(DN) skupiny AD/LDAP (shromažďovaný v kroku 5). Pro uživatele, kteří vyžadují stejná oprávnění úrovně jako výchozí účet netWorker Administrator, je nutné v roli "Security Administrators" zadat název skupiny AD/LDAP DN.

(DN) skupiny AD/LDAP (shromažďovaný v kroku 5). Pro uživatele, kteří vyžadují stejná oprávnění úrovně jako výchozí účet netWorker Administrator, je nutné v roli "Security Administrators" zadat název skupiny AD/LDAP DN.

(DN) skupiny AD/LDAP (shromažďovaný v kroku 5). Pro uživatele, kteří vyžadují stejná oprávnění úrovně jako výchozí účet netWorker Administrator, je nutné v roli "Security Administrators" zadat název skupiny AD/LDAP DN.

POZNÁMKA: Ve výchozím nastavení je již DN skupiny LOCAL Administrators serveru NetWorker, NEODSTRAŇUJTE ji.

Možnost 2)

Pro uživatele/skupiny AD, které chcete udělit oprávnění správce příkazu nsradedadmin, lze na serveru NetWorker spustit z příkazového řádku správce nebo kořenového uživatele:

nsraddadmin -e "OU=group,CN=you,CN=want,CN=to,CN=add,DC=domain,DC=local" Příklad:

nsraddadmin -e "CN=NetWorker_Admins,CN=Users,DC=lab,DC=emc,DC=com"

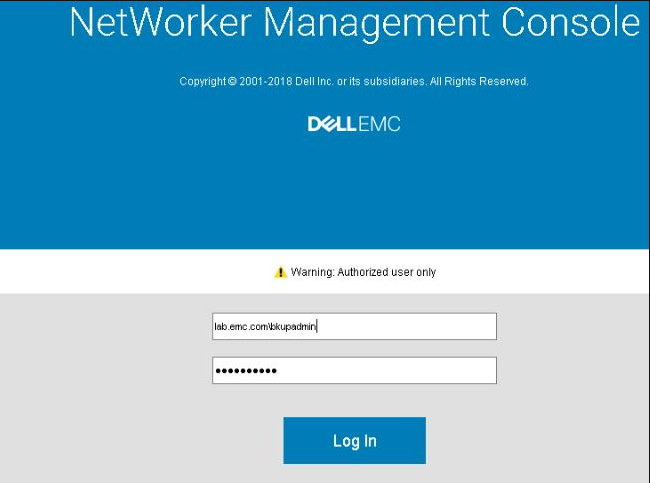

8) přihlaste se do konzole NMC pomocí svého účtu AD/LDAP (např.: doména\uživatel):

Pokud byl použit jiný nájemce než výchozí klient, musíte jej zadat před doménou, např. tenant\domain\user.

Používaný účet se zobrazí v pravém horním rohu. Uživatel může provádět akce na základě rolí přiřazených v nástroji NetWorker.

9) Pokud chcete, aby byla skupina AD/LDAP schopna spravovat externí autority, je na serveru NetWorker nutné provést následující kroky.

9) Pokud chcete, aby byla skupina AD/LDAP schopna spravovat externí autority, je na serveru NetWorker nutné provést následující kroky.

a) Spusťte příkazový řádek s oprávněními správce/uživatele root.

b) Pomocí skupiny AD DN (shromážděné v kroku 5) chcete udělit FULL_CONTROL oprávnění ke spuštění:

authc_config -u Administrator -p NetWorker_Admin_Pass -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="AD/LDAP_group_dn" Např.:

authc_config -u Administrator -p Pa$$w0rd01 -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="cn=NetWorker_Admins,cn=Users,dc=lab,dc=emc,dc=com"

Permission FULL_CONTROL is created successfully.

authc_config -u Administrator -p Pa$$w0rd01 -e find-all-permissions

The query returns 2 records.

Permission Id Permission Name Group DN Pattern Group DN

1 FULL_CONTROL ^cn=Administrators,cn=Groups.*$

2 FULL_CONTROL cn=NetWorker_Admins,cn=Users,dc=lab,...

Additional Information

NetWorker NWUI: Jak nakonfigurovat server AD/LDAP z webového uživatelského rozhraní

NetWorkerNetworker: Jak nastavit protokol LDAP/AD pomocí skriptů

authc_configNetworker: Postup konfigurace ověřování LDAPS.

NetWorkerNetworker: Jak nastavit protokol LDAP/AD pomocí skriptů

authc_configNetworker: Postup konfigurace ověřování LDAPS.

Affected Products

NetWorkerProducts

NetWorker, NetWorker Management ConsoleArticle Properties

Article Number: 000156107

Article Type: How To

Last Modified: 14 Jan 2025

Version: 9

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.