NetWorker: Slik konfigurerer du AD/LDAP-godkjenning

Summary: Denne KB-en gir en oversikt over hvordan du legger til ekstern myndighet i NetWorker ved hjelp av veiviseren for eksterne fullmakter fra NetWorker Management Console (NMC). Active Directory-godkjenning (AD) eller Linux LDAP kan brukes sammen med standard NetWorker Administrator-konto eller andre lokale NMC-kontoer. ...

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Instructions

MERK: For AD over SSL-integreringer bør NetWorker Web User Interface brukes til å konfigurere den eksterne myndigheten. Se NetWorker: Slik konfigurerer du AD over SSL (LDAPS) fra NetWorker Web User Interface (NWUI).

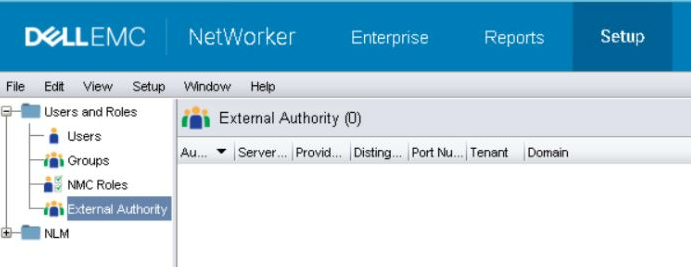

Logg på NetWorker Management Console (NMC) med standard NetWorker Administrator-konto. På fanen Setup (Oppsett) –> Bruker og Roller finnes det et nytt alternativ for External Authority (Ekstern myndighet).

Du kan likevel bruke kommandoene authc_config og authc_mgmt for spørring av konfigurasjoner og AD/LDAP-brukere og -grupper. Det anbefales imidlertid å bruke NMC til å legge til AD/LDAP i NetWorker.

1) Hvis du vil legge til en ny autoritet,høyreklikker du i vinduet Eksterne myndigheter og velger Ny.

2) I boksen External Authentication Authority (Ekstern godkjenningsinstans) må du fylle ut de nødvendige feltene med AD/LDAP-informasjon.

3) Merk av i boksen «Vis avanserte alternativer» for å se alle feltene

| Servertype | Velg LDAP hvis godkjenningsserveren er en Linux/UNIX LDAP-server, Active Directory hvis du bruker en Microsoft Active Directory-server. |

| Navn på autoritet | Oppgi et navn for denne eksterne godkjenningsinstansen. Dette navnet kan være det du vil at det skal være, men det er bare å skille mellom andre myndigheter når flere er konfigurert. |

| Leverandørservernavn | Dette feltet skal inneholde det fullt kvalifiserte domenenavnet (FQDN) til AD- eller LDAP-serveren. |

| Leietaker | Leietakere kan brukes i miljøer der mer enn én godkjenningsmetode kan brukes og/eller når flere myndigheter må konfigureres. Som standard er standardleietakeren valgt. Bruken av leietakere endrer påloggingsmetoden. Når standardleietakeren brukes, kan du logge på NMC ved hjelp av «domene\bruker» hvis en annen leietaker enn standardleietaker brukes, må du angi «tenant\domain\user» når du logger på NMC. |

| Domene | Angi hele domenenavnet ditt (unntatt et vertsnavn). Dette er vanligvis den grunnleggende DN-en som består av domenekomponentverdiene (DC) for domenet ditt. |

| Portnummer | For LDAP- og AD-integrering bruker du port 389. For LDAP over SSL bruker du port 636. Disse portene er ikke-NetWorker-standardporter på AD/LDAP-serveren. |

| Bruker-DN | Angi det unike navnet (DN) til en brukerkonto som har full lesetilgang til LDAP- eller AD-katalogen. (DN) til en brukerkonto som har full lesetilgang til LDAP- eller AD-katalogen.Angi den relative DN-en til brukerkontoen, eller hele DN hvis verdien som er angitt i domenefeltet, overstyres. |

| Bruker-DN-passord | Angi passordet til den angitte brukerkontoen. |

| Gruppeobjektklasse | Objektklassen som identifiserer grupper i LDAP- eller AD-hierarkiet.

|

| Gruppesøkebane | Dette feltet kan stå tomt i så fall authc kan spørre hele domenet. Tillatelser må gis for NMC/NetWorker-servertilgang før disse brukerne/gruppene kan logge på NMC og administrere NetWorker-serveren. Angi den relative banen til domenet i stedet for full DN. |

| Attributt for gruppenavn | Attributtet som identifiserer gruppenavnet. For eksempel cn. |

| Gruppemedlemsattributtet | Gruppemedlemskapet til brukeren i en gruppe.

|

| Brukerobjektklasse | Objektklassen som identifiserer brukerne i LDAP- eller AD-hierarkiet. For eksempel inetOrgPerson eller bruker |

| Brukersøkebane | På samme måte som Gruppesøkebane kan dette feltet stå tomt i så fall authc kan spørre hele domenet. Angi den relative banen til domenet i stedet for full DN. |

| Bruker-ID-attributt | Bruker-ID-en som er tilknyttet brukerobjektet i LDAP- eller AD-hierarkiet.

|

For eksempel Active Directory-integrering:

MERK: Kontakt AD/LDAP-administratoren for å bekrefte hvilke AD/LDAP-spesifikke felt som er nødvendige for miljøet ditt.

4) Når alle feltene er fylt ut, klikker du på OK for å legge til den nye myndigheten.

5) Du kan bruke kommandoen authc_mgmt på NetWorker-serveren til å bekrefte at AD/LDAP-gruppene/brukerne er synlige:

authc_mgmt -u Administrator -p NetWorker_Admin_Pass -e query-ldap-users -D query-tenant=tenant_name -D query-domain=domain_name

authc_mgmt -u Administrator -p NetWorker_Admin_Pass -e query-ldap-groups -D query-tenant=tenant_name -D query-domain=domain_name

authc_mgmt -u Administrator -p NetWorker_Admin_Pass -e query-ldap-groups-for-user -D query-tenant=tenant_name -D query-domain=domain_name -D user-name=ad/ldap_username

F.eks:

authc_mgmt -u Administrator -p Pa$$w0rd01 -e query-ldap-users -D query-tenant=default -D query-domain=lab.emc.com

The query returns 21 records.

User Name Full Dn Name

Administrator cn=Administrator,cn=Users,dc=lab,dc=emc,dc=com

Guest cn=Guest,cn=Users,dc=lab,dc=emc,dc=com

...

...

authc_mgmt -u Administrator -p Pa$$w0rd01 -e query-ldap-groups -D query-tenant=default -D query-domain=lab.emc.com

The query returns 55 records.

Group Name Full Dn Name

Administrators cn=Administrators,cn=Builtin,dc=lab,dc=emc,dc=com

NetWorker_Admins cn=NetWorker_Admins,cn=Users,dc=lab,dc=emc,dc=com

...

...

authc_mgmt -u Administrator -p Pa$$w0rd01 -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=lab.emc.com -D user-name=bkupadmin

The query returns 5 records.

Group Name Full Dn Name

Domain Admins cn=Domain Admins,cn=Users,dc=lab,dc=emc,dc=com

NetWorker_Admins cn=NetWorker_Admins,cn=Users,dc=lab,dc=emc,dc=com

...

...

MERK: På noen systemer kan det hende at authc-kommandoene mislykkes med feil passordfeil, selv når det riktige passordet er angitt. Dette skyldes at passordet er angitt som synlig tekst med alternativet "-p". Hvis du støter på dette, fjerner du «-p password» fra kommandoene. Du blir bedt om å angi passordet skjult etter at du har kjørt kommandoen.

(DN) for en AD/LDAP-gruppe (samlet i trinn 5) i feltet eksterne roller. For brukere som krever tillatelser på samme nivå som standard NetWorker Administrator-konto, må du også angi AD/LDAP group DN i rollen Console Security Administrators (Konsollsikkerhetsadministratorer). For brukere/grupper som ikke trenger administrative rettigheter til NMC-konsollen, legger du til hele DN-en i "Console User" (Konsollbruker) – eksterne roller.

(DN) for en AD/LDAP-gruppe (samlet i trinn 5) i feltet eksterne roller. For brukere som krever tillatelser på samme nivå som standard NetWorker Administrator-konto, må du også angi AD/LDAP group DN i rollen Console Security Administrators (Konsollsikkerhetsadministratorer). For brukere/grupper som ikke trenger administrative rettigheter til NMC-konsollen, legger du til hele DN-en i "Console User" (Konsollbruker) – eksterne roller.

MERK: Som standard er det allerede DN for NetWorker-serverens LOKALE administratorgruppe, IKKE slett dette.

7) Tilgangstillatelser må også brukes per NetWorker-server som er konfigurert i NMC. Dette kan gjøres på én av to måter:

alternativ 1)

Koble NetWorker-serveren> fra NMC, åpne serverbrukergrupper. Åpne egenskapene til rollen «Application Administrators» (Applikasjonsadministratorer), og angi Distinguished Name (DN) (Unikt navn ) for en AD/LDAP-gruppe (samlet i trinn 5) i feltet eksterne roller. For brukere som krever tillatelser på samme nivå som standard NetWorker Administrator-konto, må du angi gruppe-DN for AD/LDAP-gruppen i rollen Security Administrators (Sikkerhetsadministratorer).

) for en AD/LDAP-gruppe (samlet i trinn 5) i feltet eksterne roller. For brukere som krever tillatelser på samme nivå som standard NetWorker Administrator-konto, må du angi gruppe-DN for AD/LDAP-gruppen i rollen Security Administrators (Sikkerhetsadministratorer).

) for en AD/LDAP-gruppe (samlet i trinn 5) i feltet eksterne roller. For brukere som krever tillatelser på samme nivå som standard NetWorker Administrator-konto, må du angi gruppe-DN for AD/LDAP-gruppen i rollen Security Administrators (Sikkerhetsadministratorer).

) for en AD/LDAP-gruppe (samlet i trinn 5) i feltet eksterne roller. For brukere som krever tillatelser på samme nivå som standard NetWorker Administrator-konto, må du angi gruppe-DN for AD/LDAP-gruppen i rollen Security Administrators (Sikkerhetsadministratorer).

MERK: Som standard er det allerede DN for NetWorker-serverens LOKALE administratorgruppe, IKKE slett dette.

Alternativ 2)

For AD-brukere/-grupper kan du kjøre administratorrettigheter til nsraddadmin-kommandoen fra en ledetekst for administrator- eller rotkommando på NetWorker-serveren:

nsraddadmin -e "OU=group,CN=you,CN=want,CN=to,CN=add,DC=domain,DC=local" eksempel:

nsraddadmin -e "CN=NetWorker_Admins,CN=Users,DC=lab,DC=emc,DC=com"

8) logg på NMC ved hjelp av AD/LDAP-kontoen din (f.eks. domene\bruker):

Hvis en annen leietaker enn standardleietaker ble brukt, må du angi den før domenet, f.eks. leietaker\domene\bruker.

Kontoen som brukes, vises øverst til høyre. Brukeren kan utføre handlinger basert på rollene som er tilordnet i NetWorker.

9) Hvis du vil at en AD/LDAP-gruppe skal kunne administrere eksterne myndigheter, må du utføre følgende på NetWorker-serveren.

9) Hvis du vil at en AD/LDAP-gruppe skal kunne administrere eksterne myndigheter, må du utføre følgende på NetWorker-serveren.

a) Åpne en ledetekst for administrasjon/rot.

b) Ved hjelp av AD-gruppe-DN (samlet i trinn 5) vil du gi FULL_CONTROL tillatelse til å kjøre:

authc_config -u Administrator -p NetWorker_Admin_Pass -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="AD/LDAP_group_dn" F.eks:

authc_config -u Administrator -p Pa$$w0rd01 -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="cn=NetWorker_Admins,cn=Users,dc=lab,dc=emc,dc=com"

Permission FULL_CONTROL is created successfully.

authc_config -u Administrator -p Pa$$w0rd01 -e find-all-permissions

The query returns 2 records.

Permission Id Permission Name Group DN Pattern Group DN

1 FULL_CONTROL ^cn=Administrators,cn=Groups.*$

2 FULL_CONTROL cn=NetWorker_Admins,cn=Users,dc=lab,...

Additional Information

NetWorker NWUI: Slik konfigurerer du AD/LDAP fra NetWorker Web User Interface

Networker: Slik konfigurerer du LDAP/AD ved hjelp av authc_config skript

Networker: Slik konfigurerer du LDAPS-godkjenning.

Networker: Slik konfigurerer du LDAP/AD ved hjelp av authc_config skript

Networker: Slik konfigurerer du LDAPS-godkjenning.

Affected Products

NetWorkerProducts

NetWorker, NetWorker Management ConsoleArticle Properties

Article Number: 000156107

Article Type: How To

Last Modified: 14 Jan 2025

Version: 9

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.