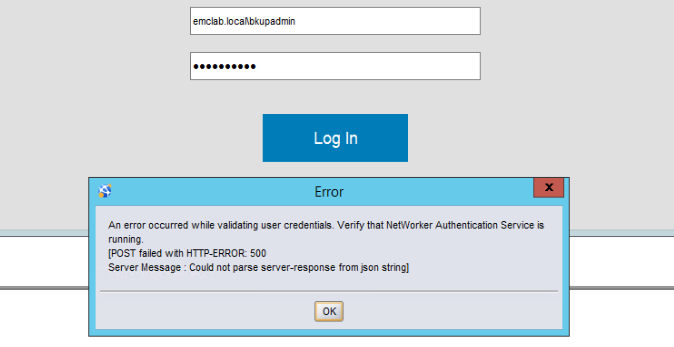

NetWorker: El inicio de sesión de NMC de AD mediante SSL (LDAPS) falla con el mensaje "POST failed with HTTP-ERROR: 500"

Resumen: Creó una autoridad externa en NetWorker Management Console (NMC) para Active Directory (AD) mediante la opción "LDAP over SSL". La configuración se realizó correctamente, pero los inicios de sesión de AD fallan con el mensaje "POST failed with HTTP-ERROR: 500" (error interno del servidor). Este problema se produce debido a que la opción LDAP mediante SSL establece una marca de authc interna "Is active directory" en "false". Esta opción se debe configurar en "true" cuando el método de autenticación es Active Directory. ...

Este artículo se aplica a

Este artículo no se aplica a

Este artículo no está vinculado a ningún producto específico.

No se identifican todas las versiones del producto en este artículo.

Síntomas

- Creó una autoridad externa en NetWorker Management Console (NMC) para Active Directory (AD) mediante la opción "LDAP over SSL".

- La configuración se realizó correctamente, pero los inicios de sesión de AD fallan con el mensaje "POST failed with HTTP-ERROR: 500" (error interno del servidor)

Causa

La opción LDAP mediante SSL configura de manera predeterminada un parámetro de configuración interna "is active directory" en false. Esto significa que la configuración espera parámetros de configuración del servidor LDAP (servidores LDAP basados en Linux). Dado que los valores establecidos en los parámetros de configuración avanzada son específicos de AD, el inicio de sesión fallará.

root@nwserver:~/#: authc_config -u Administrator -e find-all-configs

Enter password:

The query returns 1 records.

Config Id Config Name

3 AD_over_SSL

root@nwserver:~/#: authc_config -u Administrator -e find-config -D config-id=3

Enter password:

Config Id : 3

Config Tenant Id : 1

Config Name : AD_over_SSL

Config Domain : emclab.local

Config Server Address : ldaps://winsrvr2k16.emclab.local:636/dc=emclab,dc=local

Config User DN : cn=Administrator,cn=users,dc=emclab,dc=local

Config User Group Attribute :

Config User ID Attribute : sAMAccountName

Config User Object Class : user

Config User Search Filter :

Config User Search Path :

Config Group Member Attribute: member

Config Group Name Attribute : cn

Config Group Object Class : group

Config Group Search Filter :

Config Group Search Path :

Config Object Class : objectclass

Is Active Directory : false

Config Search Subtree : true

Resolución

Hay dos opciones disponibles.

Opción 1:

Utilice la interfaz del usuario web de NetWorker (NWUI) para actualizar la configuración a fin de usar AD mediante SSL.

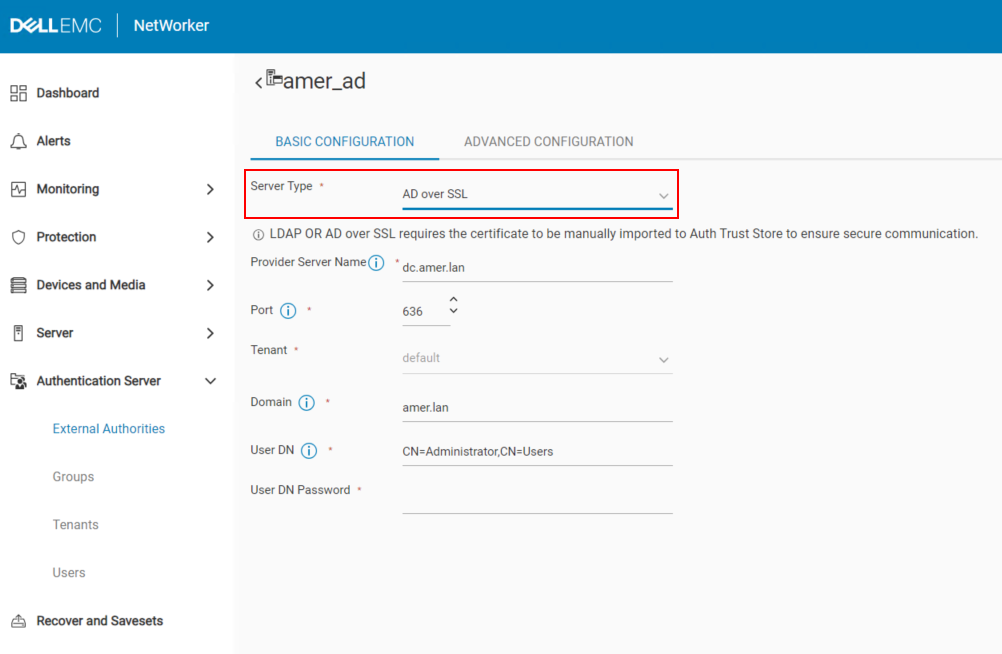

1. En una navegación web, vaya a nwui: https:// NetWorker_ServerName:9090/nwui

2. Inicie sesión como la cuenta de administrador predeterminada de NetWorker.

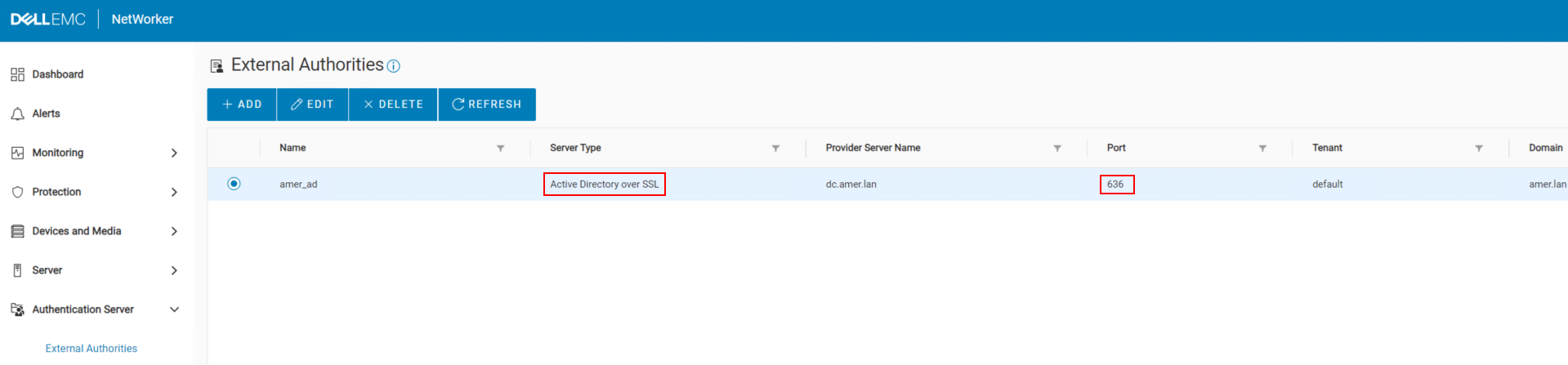

3. Vaya a Authentication Server-External>Authorities.

4. Seleccione el repositorio de autoridad externa y haga clic en Editar.

5. En la pestaña Configuración básica, seleccione AD sobre SSL en el menú desplegable Tipo de servidor.

2. Inicie sesión como la cuenta de administrador predeterminada de NetWorker.

3. Vaya a Authentication Server-External>Authorities.

4. Seleccione el repositorio de autoridad externa y haga clic en Editar.

5. En la pestaña Configuración básica, seleccione AD sobre SSL en el menú desplegable Tipo de servidor.

6. Ingrese la contraseña del DN del usuario y haga clic en Guardar.

Opción 2:

Actualice la configuración mediante el comando authc_config para establecer "is active directory : Verdadero"

1. Recopile su ID de configuración:

authc_config -u Administrator -e find-all-configs

2. Actualice el valor "is active directory" para que sea igual a true:

authc_config -u Administrator -e update-config -D config-id=CONFIG_ID -D config-user-dn-password=BIND_ACCOUNT_PASSWORD -D config-active-directory=y

- Se le pedirá que ingrese la contraseña de la cuenta de administrador de NetWorker (oculta).

- Reemplace CONFIG_ID por el ID de configuración que se muestra en el paso 1.

- Reemplace BIND_ACCOUNT_PASSWORD por la contraseña de la cuenta utilizada para agregar AD a NetWorker.

3 Confirmar que se configuraron los cambios: authc_config -u Administrator -e find-config -D config-id=CONFIG_ID

root@nwserver:~/#: authc_config -u Administrator -e find-config -D config-id=3

Enter password:

Config Id : 3

Config Tenant Id : 1

Config Name : AD_over_SSL

Config Domain : emclab.local

Config Server Address : ldaps://winsrvr2k16.emclab.local:636/dc=emclab,dc=local

Config User DN : cn=Administrator,cn=users,dc=emclab,dc=local

Config User Group Attribute :

Config User ID Attribute : sAMAccountName

Config User Object Class : user

Config User Search Filter :

Config User Search Path :

Config Group Member Attribute: member

Config Group Name Attribute : cn

Config Group Object Class : group

Config Group Search Filter :

Config Group Search Path :

Config Object Class : objectclass

Is Active Directory : true

Config Search Subtree : true

4. Puede confirmar la autenticación mediante la ejecución del siguiente comando en el servidor de NetWorker:

nsrlogin -t TENANT_NAME -d DOMAIN -u AD_USER_NAME

- Reemplace TENANT_NAME por el nombre del grupo de usuarios utilizado en la configuración. A menos que haya creado manualmente un grupo de usuarios, será el valor predeterminado.

- Reemplace DOMAIN por el valor de dominio configurado en la configuración.

- Reemplace AD_USER_NAME por un nombre de usuario de Active Directory.

- Se le pedirá que ingrese la contraseña para el usuario de AD especificado.

5. Si se realiza correctamente, ejecute lo siguiente: nsrlogout

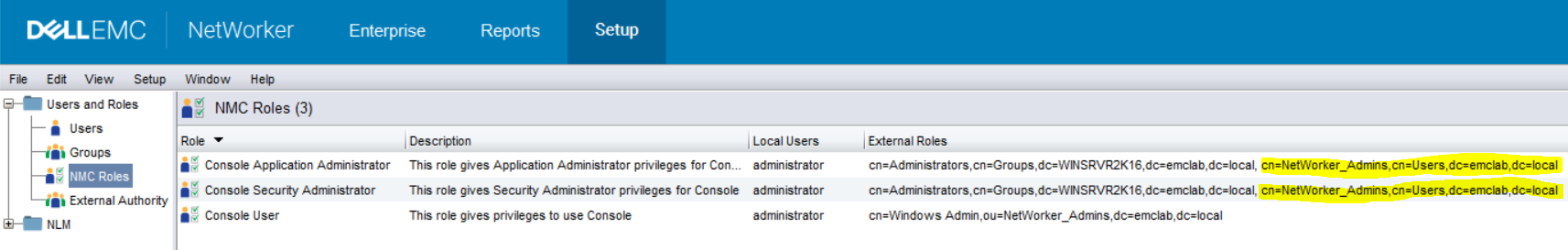

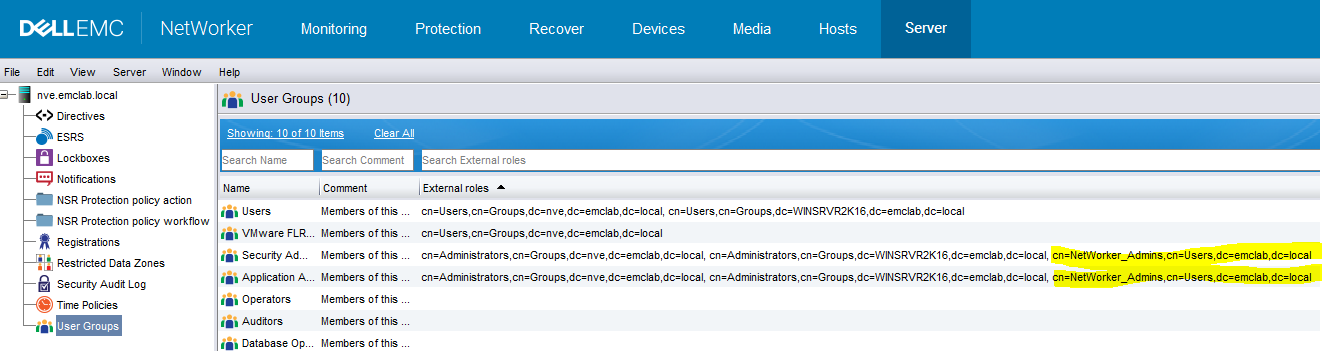

Acceso al servidor de NetWorker desde NMC

Deberá configurar el nombre distintivo (DN) de un grupo de AD en las funciones de NMC y los grupos de usuarios del servidor de NetWorker antes de poder iniciar sesión en NMC con sus usuarios de AD. Esto se puede hacer cuando se inicia sesión con la cuenta de administrador predeterminada:

Ahora debería poder iniciar sesión en NMC con cuentas de AD a través de SSL.

Información adicional

Productos afectados

NetWorkerProductos

NetWorker Management ConsolePropiedades del artículo

Número del artículo: 000170865

Tipo de artículo: Solution

Última modificación: 16 ene 2026

Versión: 7

Encuentre respuestas a sus preguntas de otros usuarios de Dell

Servicios de soporte

Compruebe si el dispositivo está cubierto por los servicios de soporte.