NetWorker. Настройка аутентификации AD/LDAP

Resumen: В данной статье базы знаний представлен обзор добавления внешнего центра доступа в NetWorker с помощью мастера внешних прав доступа NetWorker Management Console (NMC). Наряду с учетной записью администратора NetWorker NetWorker или другими локальными учетными записями NMC можно использовать аутентификацию LDAP Active Directory (AD) или Linux. ...

Instrucciones

Внешние ресурсы авторитета можно создавать и управлять ими с помощью консоли управления NetWorker Management Console (NMC), веб-интерфейса пользователя NetWorker (NWUI) или сценариев AUTHC.

- Консоль управления NetWorker Management Console (NMC): Войдите в NMC с помощью учетной записи администратора NetWorker. Перейдите в раздел Настройка-Пользователи>и Роли-Внешние>авторитеты.

- Пользовательский веб-интерфейс (NMC) NetWorker: Войдите в NWUI с помощью учетной записи администратора NetWorker. Перейдите в раздел Сервер проверки подлинности —>Внешние центры сертификации.

Предварительные требования

Внешняя аутентификация (AD или LDAP) интегрирована в базу данных сервера аутентификации NetWorker (AUTHC). Он не является непосредственной частью баз данных NMC или NWUI. В средах с одним сервером NetWorker хостом AUTHC является сервер NetWorker. В средах с несколькими серверами NetWorker, управляемыми через один NMC, только один из серверов NetWorker является сервером AUTHC. Определение хоста AUTHC требуется для authc_mgmt Команды, используемые на последующих шагах этой статьи. Сервер AUTHC определяется в папке gstd.conf .

- Linux:

/opt/lgtonmc/etc/gstd.conf - Windows (по умолчанию):

C:\Program Files\EMC NetWorker\Management\GST\etc\gstd.conf

ПРИМЕЧАНИЕ. Переменнаяgstd.confсодержит строкуauthsvc_hostname, которая определяет сервер аутентификации, используемый для обработки запросов на вход для NetWorker Management Console (NMC).

Процесс:

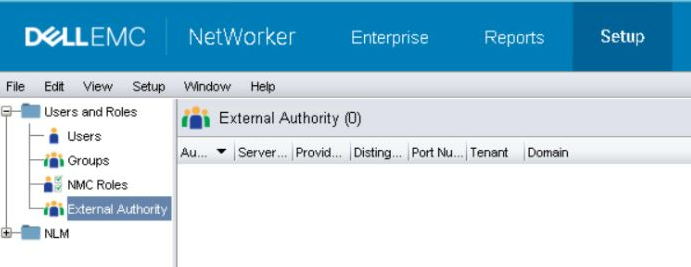

Войдите в NetWorker Management Console (NMC) с учетной записью администратора NetWorker по умолчанию. На вкладке>«Настройка» — «Пользователи и роли» появилась новая опция «Внешний авторитет».

- Чтобы добавить новый центр сертификации,щелкните правой кнопкой мыши в окне «Внешний авторитет» и выберите пункт Создать.

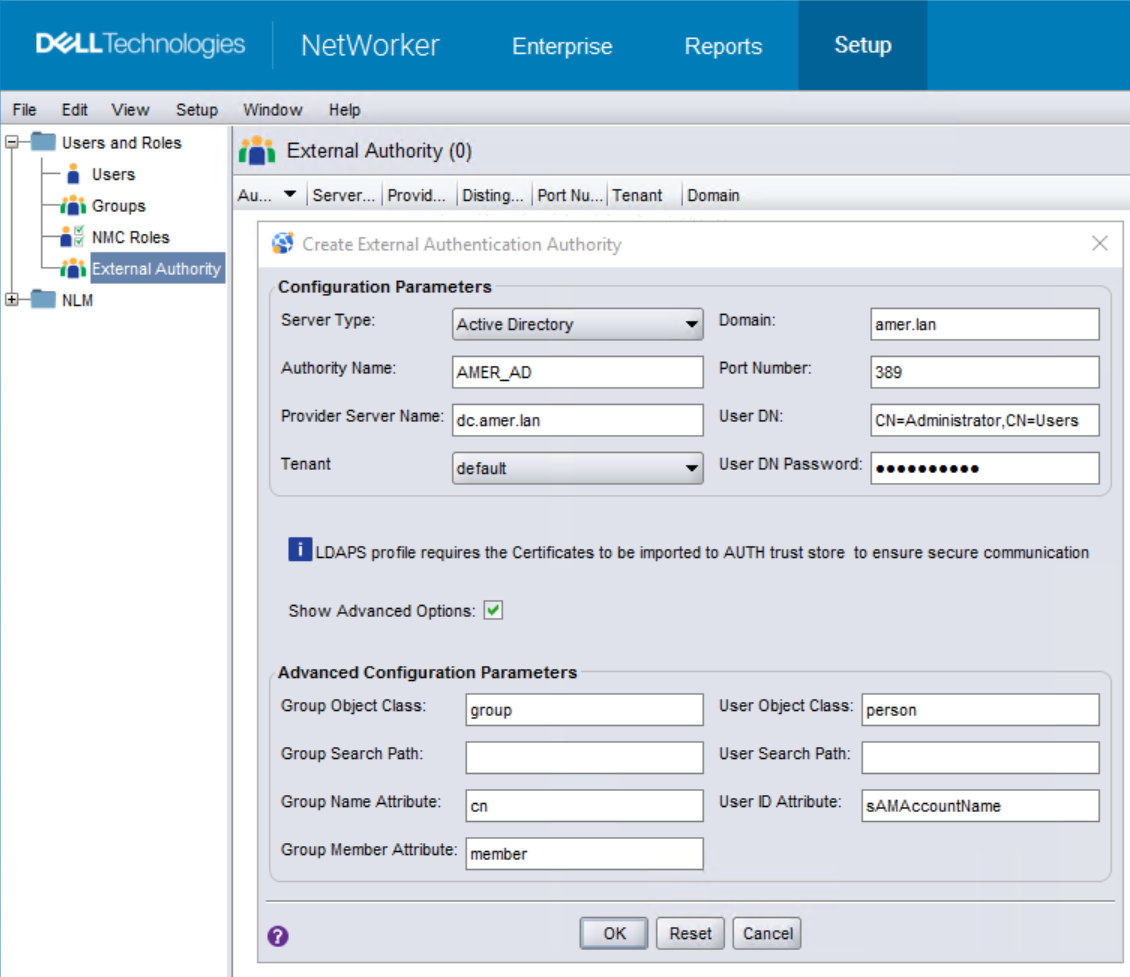

- В поле Внешний центр аутентификации необходимо заполнить обязательные поля информацией AD/LDAP.

- Установите флажок «Show Advanced Options», чтобы увидеть все поля.

| «Server Type» | Выберите LDAP, если сервер аутентификации представляет собой сервер Linux/UNIX LDAP, или Active Directory, если используется сервер Microsoft Active Directory. |

| «Authority Name» | Укажите имя для внешнего источника аутентификации. Это имя может быть любым; оно нужно лишь для того, чтобы отличать этот источник аутентификации от других, если настроено несколько источников. |

| «Provider Server Name» | Это поле должно содержать полное доменное имя (FQDN) сервера AD или LDAP. |

| «Tenant» | Клиенты можно использовать в средах, где может использоваться несколько методов проверки подлинности или когда необходимо настроить несколько центров сертификации. По умолчанию выбран клиент «default». Использование клиентов приводит к изменению способа входа в систему. Войдите в NMC с помощью «domain\user» для клиента по умолчанию или «tenant\domain\user» для других клиентов. |

| «Domain» | Укажите полное доменное имя (за исключением имени хоста). Как правило, это базовое отличительное имя (DN), которое состоит из значений компонентов домена (DC) вашего домена. |

| «Port Number» | Для интеграции LDAP и AD используйте порт 389. Для LDAP over SSL используйте порт 636. Эти порты не являются портами NetWorker по умолчанию на сервере AD/LDAP.

ПРИМЕЧАНИЕ. Для настройки SSL недостаточно изменить порт на 636. Сертификат CA (и цепочка, если используется цепочка) должны быть импортированы с сервера домена на сервер AUTHC. См . NetWorker. Настройка AD через SSL (LDAPS) из веб-интерфейса пользователя NetWorker (NWUI).

|

| «User DN» | Укажите различающееся имя (DN) учетной записи пользователя, имеющей полный доступ на чтение к каталогу LDAP или AD. (DN) учетной записи пользователя, имеющей полный доступ на чтение к каталогу LDAP или AD.Укажите относительное отличительное имя учетной записи пользователя или полное доменное имя, если задается значение, заданное в поле Домен. |

| «User DN Password» | Введите пароль указанной учетной записи пользователя. |

| «Group Object Class» | Класс объектов, который идентифицирует группы в иерархии LDAP или AD.

|

| «Group Search Path» | Это поле можно оставить пустым, и в этом случае AUTHC сможет запрашивать весь домен. Прежде чем эти пользователи/группы смогут войти в NMC и управлять сервером NetWorker, необходимо предоставить разрешения на доступ к серверу NMC/NetWorker. Укажите относительный путь к домену вместо полного DN. |

| «Group Name Attribute» | Атрибут, определяющий имя группы; Например, cn. |

| «Group Member Attribute» | Определяет членство пользователя в группе.

|

| «User Object Class» | Класс объектов, который идентифицирует пользователей в иерархии LDAP или AD. Например, inetOrgPerson или user |

| «User Search Path» | Как и путь группового поиска, это поле можно оставить пустым, и в этом случае AUTHC сможет запросить весь домен. Укажите относительный путь к домену вместо полного DN. |

| «User ID Attribute» | Идентификатор пользователя, связанный с объектом пользователя в иерархии LDAP или AD.

|

- После заполнения всех полей нажмите OK, чтобы добавить новый центр сертификации.

- Можно использовать команду

authc_mgmtна сервере AUTHC NetWorker, чтобы подтвердить видимость групп/пользователей AD/LDAP:

authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-users -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-groups -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-groups-for-user -D query-tenant=tenant_name -D query-domain=domain_name -D user-name=external_username

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-users -D query-tenant=default -D query-domain=amer.lan The query returns 47 records. User Name Full Dn Name Administrator CN=Administrator,CN=Users,dc=amer,dc=lan ... bkupadmin CN=Backup Administrator,CN=Users,dc=amer,dc=lan [root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups -D query-tenant=default -D query-domain=amer.lan The query returns 72 records. Group Name Full Dn Name Administrators CN=Administrators,CN=Builtin,dc=amer,dc=lan ... NetWorker_Admins CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan [root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=amer.lan -D user-name=bkupadmin The query returns 1 records. Group Name Full Dn Name NetWorker_Admins CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan

-p». При возникновении этой проблемы удалите «-p password» из команд. После выполнения команды вам будет предложено ввести скрытый пароль.

- Войдя в NMC под учетной записью администратора NetWorker по умолчанию, откройте Setup-->Users and Roles-->NMC Roles. Откройте свойства роли «Администраторы консольных приложений» и введите отличительное имя

(DN) группы AD/LDAP (собранное на шаге 5) в поле «Внешние роли». Для пользователей, которым требуются разрешения администратора NetWorker по умолчанию, укажите различающееся имя группы AD/LDAP в роли «Console Security Administrators». Для пользователей/групп, которым не нужны права администратора на NMC Console, добавьте свое полное DN в разделе "Пользователь консоли" - внешние роли.

- Кроме того, для каждого сервера NetWorker, настроенного в NMC, необходимо также применить права доступа. Это можно сделать одним из двух способов:

(DN) группы AD/LDAP (собранное на шаге 5) в поле «Внешние роли». Для пользователей, которым требуются разрешения того же уровня, что и учетной записи администратора NetWorker по умолчанию, необходимо указать различающееся имя группы AD/LDAP в роли "Администраторы безопасности".

(DN) группы AD/LDAP (собранное на шаге 5) в поле «Внешние роли». Для пользователей, которым требуются разрешения того же уровня, что и учетной записи администратора NetWorker по умолчанию, необходимо указать различающееся имя группы AD/LDAP в роли "Администраторы безопасности".

ПРИМЕЧАНИЕ. По умолчанию уже существует отличительное имя группы «ЛОКАЛЬНЫЕ администраторы» сервера NetWorker, НЕ удаляйте его.

nsraddadmin можно выполнить из командной строки администратора или пользователя root на сервере NetWorker:

nsraddadmin -e "OU=group,CN=you,CN=want,CN=to,CN=add,DC=domain,DC=local"

nsraddadmin -e "CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan"

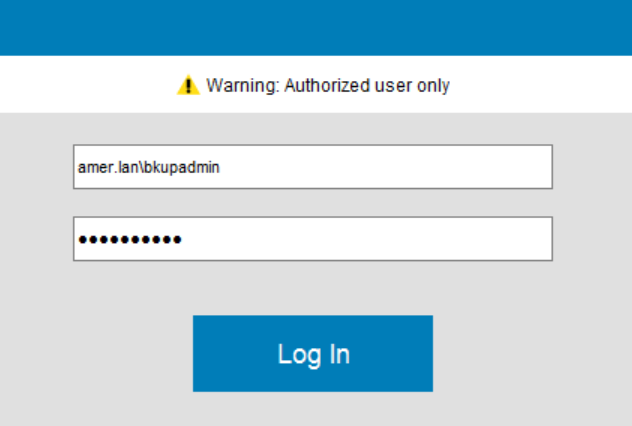

- Войдите в NMC с помощью учетной записи AD/LDAP (например, домен\пользователь):

- (ДОПОЛНИТЕЛЬНЫЙ) Если требуется, чтобы группа AD/LDAP могла управлять внешними источниками власти, на сервере NetWorker необходимо выполнить следующие действия.

- Откройте командную строку с правами администратора/пользователя root.

- С помощью различающегося имени группы AD (полученного на шаге 5) вы хотите предоставить

FULL_CONTROLРазрешение на запуск:

authc_config -u Administrator -p NetWorker_Admin_Pass -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="AD/LDAP_group_dn"Например

[root@nsr ~]# authc_config -u Administrator -p '!Password1' -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan" Permission FULL_CONTROL is created successfully. [root@nsr ~]# authc_config -u Administrator -p '!Password1' -e find-all-permissions The query returns 2 records. Permission Id Permission Name Group DN Pattern Group DN 1 FULL_CONTROL ^cn=Administrators,cn=Groups.*$ 2 FULL_CONTROL CN=NetWorker_Admins,OU=Groups,dc=amer... [root@nsr ~]#