NetWorker: AD/LDAP-authenticatie instellen

Resumen: Dit KB-artikel biedt een overzicht van het toevoegen van een externe autoriteit aan NetWorker met behulp van de wizard externe autoriteit van de NetWorker Management Console (NMC). Active Directory (AD) of Linux LDAP-verificatie kan worden gebruikt naast het standaard NetWorker Administrator-account of andere lokale NMC accounts. ...

Instrucciones

Externe instantiebronnen kunnen worden gemaakt en beheerd vanuit de NetWorker Management Console (NMC), NetWorker Web User Interface (NWUI) of AUTHC-scripts:

- NetWorker Management Console (NMC): Meld u aan bij NMC met het NetWorker Administrator-account. Ga naar Setup-Gebruikers>en rollen-Externe>autoriteiten.

- NetWorker Web User Interface (NMC): Meld u aan bij de NWUI met het NetWorker Administrator-account. Ga naar Verificatieserver-externe>autoriteiten.

Vereisten:

Externe verificatie (AD of LDAP) wordt geïntegreerd in de database van de NetWorker authenticatie (AUTHC)-server. Het maakt niet direct deel uit van de NMC- of NWUI-databases. In omgevingen met één NetWorker-server is de NetWorker-server de AUTHC-host. In omgevingen met meerdere NetWorker-servers, die via één NMC worden beheerd, is slechts één van de NetWorker-servers de AUTHC-server. Het bepalen van de AUTHC-host is vereist voor de authc_mgmt opdrachten die in latere stappen in dit artikel worden gebruikt. De AUTHC-server wordt geïdentificeerd in de NetWorker Management Console (NMC)-server van de gstd.conf Bestand:

- Linux:

/opt/lgtonmc/etc/gstd.conf - Windows (standaard):

C:\Program Files\EMC NetWorker\Management\GST\etc\gstd.conf

OPMERKING: Degstd.confBestand bevat een tekenreeksauthsvc_hostnameHiermee wordt de verificatieserver gedefinieerd die wordt gebruikt voor het verwerken van aanmeldingsverzoeken voor de NetWorker Management Console (NMC).

Proces:

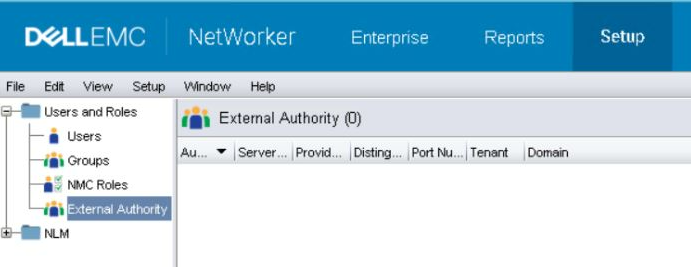

Meld u aan bij de NetWorker Management Console (NMC) met het standaard NetWorker Administrator-account. Onder het tabblad Setup ->User and Roles is er een nieuwe optie voor External Authority.

- Als u een nieuwe autoriteit wilt toevoegen,klikt u met de rechtermuisknop in het venster Externe autoriteit en selecteert u Nieuw.

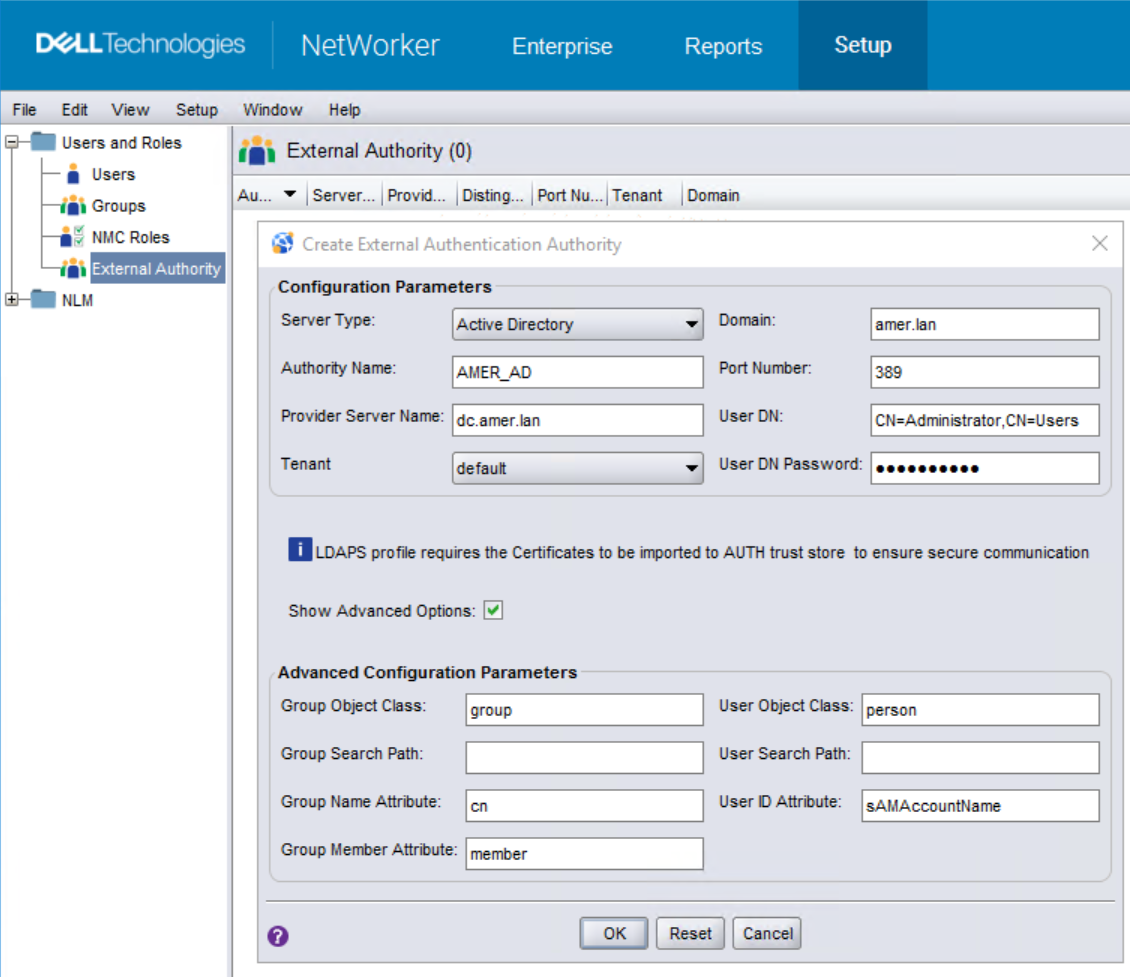

- In het vak Externe verificatieautoriteit moet u de vereiste velden invullen met uw AD/LDAP-gegevens.

- Vink het vakje "Show Advanced Options" aan om alle velden te zien.

| Servertype | Selecteer LDAP als de verificatieserver een Linux/UNIX LDAP-server is, Active Directory als u een Microsoft Active Directory-server gebruikt. |

| Naam van autoriteit | Geef een naam op voor deze externe verificatieautoriteit. Deze naam kan zijn wat u maar wilt, het is alleen om onderscheid te maken tussen andere autoriteiten wanneer er meerdere zijn geconfigureerd. |

| Naam providerserver | Dit veld moet de FQDN (Fully Qualified Domain Name) van uw AD- of LDAP-server bevatten. |

| Huurder | Tenants kunnen worden gebruikt in omgevingen waar meer dan één verificatiemethode kan worden gebruikt of wanneer meerdere bevoegdheden moeten worden geconfigureerd. Standaard is de "default" tenant geselecteerd. Het gebruik van tenants verandert uw inlogmethode. Meld u aan bij de NMC met "domain\user" voor de standaardtenant, of "tenant\domain\user" voor andere tenants. |

| Domein | Geef uw volledige domeinnaam op (exclusief een hostnaam). Meestal is dit uw DN (Distinguished Name), die bestaat uit de DC-waarden (Domain Component) van uw domein. |

| Poortnummer | Gebruik poort 389 voor LDAP- en AD-integratie. Voor LDAP via SSL gebruikt u poort 636. Deze poorten zijn niet-NetWorker-standaardpoorten op de AD/LDAP-server.

OPMERKING: Het wijzigen van de poort naar 636 is niet voldoende om SSL te configureren. Het CA-certificaat (en de keten, als een keten wordt gebruikt) moet worden geïmporteerd van de domeinserver naar de AUTHC-server. Zie NetWorker: AD via SSL (LDAPS) configureren vanuit de NetWorker Web User Interface (NWUI).

|

| Gebruiker-DN | Geef de DN (Distinguished Name ) op van een gebruikersaccount dat volledige leestoegang heeft tot de LDAP- of AD-directory. ) op van een gebruikersaccount dat volledige leestoegang heeft tot de LDAP- of AD-directory.Geef de relatieve DN van het gebruikersaccount op, of de volledige DN als u de waarde in het veld Domein overschrijft. |

| DN-wachtwoord voor gebruiker | Geef het wachtwoord van het opgegeven gebruikersaccount op. |

| Groepsobjectklasse | De objectklasse die groepen in de LDAP- of AD-hiërarchie identificeert.

|

| Zoekpad voor groepen | Dit veld kan leeg worden gelaten, in dat geval kan AUTHC het volledige domein opvragen. Er moeten machtigingen worden verleend voor NMC/NetWorker-servertoegang voordat deze gebruikers/groepen zich kunnen aanmelden bij NMC en de NetWorker-server kunnen beheren. Geef het relatieve pad naar het domein op in plaats van de volledige DN. |

| Kenmerk groepsnaam | Het attribuut dat de groepsnaam identificeert; Bijvoorbeeld cn. |

| Attribuut groepslid | Hiermee geeft u het groepslidmaatschap van de gebruiker binnen een groep aan.

|

| Gebruikersobjectklasse | De objectklasse die de gebruikers in de LDAP- of AD-hiërarchie identificeert. Bijvoorbeeld: inetOrgPerson of user |

| Zoekpad voor gebruiker | Net als bij Group Search Path kan dit veld leeg worden gelaten, in welk geval AUTHC in staat is om het volledige domein op te vragen. Geef het relatieve pad naar het domein op in plaats van de volledige DN. |

| Kenmerk gebruikers-ID | De gebruikers-ID die is gekoppeld aan het gebruikersobject in de LDAP- of AD-hiërarchie.

|

- Zodra alle velden zijn ingevuld, klikt u op OK om de nieuwe autoriteit toe te voegen.

- U kunt gebruik maken van de

authc_mgmtopdracht op uw NetWorker AUTHC-server om te bevestigen dat de AD/LDAP-groepen/gebruikers zichtbaar zijn:

authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-users -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-groups -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-groups-for-user -D query-tenant=tenant_name -D query-domain=domain_name -D user-name=external_username

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-users -D query-tenant=default -D query-domain=amer.lan The query returns 47 records. User Name Full Dn Name Administrator CN=Administrator,CN=Users,dc=amer,dc=lan ... bkupadmin CN=Backup Administrator,CN=Users,dc=amer,dc=lan [root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups -D query-tenant=default -D query-domain=amer.lan The query returns 72 records. Group Name Full Dn Name Administrators CN=Administrators,CN=Builtin,dc=amer,dc=lan ... NetWorker_Admins CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan [root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=amer.lan -D user-name=bkupadmin The query returns 1 records. Group Name Full Dn Name NetWorker_Admins CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan

-p" optie. Als u dit tegenkomt, verwijdert u "-p password" van de commando's. U wordt gevraagd om het verborgen wachtwoord in te voeren nadat u de opdracht hebt uitgevoerd.

- Wanneer u bent aangemeld bij NMC als het standaard NetWorker Administrator-account, opent u Setup-->Users and Roles-->NMC Roles. Open de eigenschappen van de rol "Console Application Administrators" en voer de DN (Distinguished Name

) van een AD/LDAP-groep (verzameld in stap 5) in het veld externe rollen in. Voor gebruikers die standaard NetWorker Administrator-machtigingen nodig hebben, geeft u de AD/LDAP-groeps-DN op in de rol "Console Security Administrators". Voor gebruikers/groepen die geen beheerdersrechten voor de NMC Console nodig hebben, voegt u hun volledige DN toe in de "Console User" - externe rollen.

- Toegangsrechten moeten ook worden toegepast per NetWorker-server die is geconfigureerd in de NMC. Dit kan op twee manieren:

) van een AD/LDAP-groep (verzameld in stap 5) in het veld externe rollen in. Voor gebruikers die machtigingen op hetzelfde niveau nodig hebben als het standaard NetWorker Administrator-account, moet u de AD/LDAP-groeps-DN opgeven in de rol "Security Administrators".

) van een AD/LDAP-groep (verzameld in stap 5) in het veld externe rollen in. Voor gebruikers die machtigingen op hetzelfde niveau nodig hebben als het standaard NetWorker Administrator-account, moet u de AD/LDAP-groeps-DN opgeven in de rol "Security Administrators".

OPMERKING: Standaard is er al de DN van de groep LOKALE administrators van de NetWorker server. Verwijder deze NIET.

nsraddadmin command can be run from an administrator or root command prompt on the NetWorker server:

nsraddadmin -e "OU=group,CN=you,CN=want,CN=to,CN=add,DC=domain,DC=local"

nsraddadmin -e "CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan"

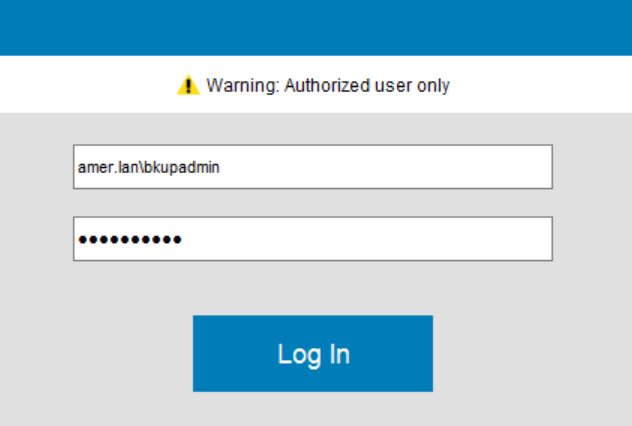

- Log in bij de NMC met uw AD/LDAP-account (bijv. domein\gebruiker):

- (OPTIONEEL) Als u wilt dat een AD/LDAP-groep externe instanties kan beheren, moet u het volgende doen op de NetWorker-server.

- Open een adminative/root-opdrachtprompt.

- Met behulp van de AD-groep DN (verzameld in stap 5) die u wilt toekennen

FULL_CONTROLToestemming om uit te voeren:

authc_config -u Administrator -p NetWorker_Admin_Pass -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="AD/LDAP_group_dn"Bijvoorbeeld:

[root@nsr ~]# authc_config -u Administrator -p '!Password1' -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan" Permission FULL_CONTROL is created successfully. [root@nsr ~]# authc_config -u Administrator -p '!Password1' -e find-all-permissions The query returns 2 records. Permission Id Permission Name Group DN Pattern Group DN 1 FULL_CONTROL ^cn=Administrators,cn=Groups.*$ 2 FULL_CONTROL CN=NetWorker_Admins,OU=Groups,dc=amer... [root@nsr ~]#

Información adicional

- NetWorker: AD of LDAP configureren vanuit de webgebruikersinterface van NetWorker

- NetWorker: LDAP/AD instellen met behulp van authc_config scripts

- NetWorker: LDAPS-authenticatie configureren

- NetWorker: Aanmelden bij NMC mislukt voor AD- of LDAP-gebruiker met 'U hebt geen bevoegdheden om NMC te gebruiken'