IDPA: Vulnerabilidades de seguridad para la instalación predeterminada de Apache Tomcat

Resumen: En el artículo, se proporciona una solución alternativa para "Vulnerabilidades de seguridad para la instalación predeterminada de Apache Tomcat o la página de bienvenida instalada" detectadas en ACM. ...

Instrucciones

Es posible que se detecte la siguiente vulnerabilidad en la parte ACM de IDPA para el puerto 8543:

| Título de la vulnerabilidad | Componentes | Puerto de servicio | Nivel de gravedad de la vulnerabilidad | Descripción de la vulnerabilidad | A prueba de vulnerabilidades | Solución de vulnerabilidad |

|---|---|---|---|---|---|---|

| Instalación predeterminada de Apache Tomcat o página de bienvenida instalada | ACM | 8543 | 5 | La instalación predeterminada de Tomcat o la página "Welcome" se instala en este servidor. Por lo general, esto indica un servidor recién instalado que aún no se ha configurado correctamente y que es posible que no conozca. A menudo, Tomcat se instala junto con otras aplicaciones y es posible que el usuario no sepa que el servidor web se está ejecutando. Estos servidores rara vez se actualizan y rara vez se monitorean, lo que brinda a los piratas informáticos un objetivo conveniente que probablemente no haga saltar ninguna alarma. |

Servicio HTTPS en ejecución * Product Tomcat existe: Apache Tomcat 9.0.45. HTTP GET Solicitud a https://<ACM IP>:8543/El código de respuesta HTTP era un 200 esperado. <h1>Apache Tomcat/9.0.45</h1> 27: </div> 28: <div id="upper" class="curved container"> 29: <div id="congrats" class="curved container"> 30: ... this, you have successfully installed Tomcat. Congratulations!</h2> |

Cambie la página predeterminada o detenga y deshabilite el servidor Tomcat por completo. Si este servidor es necesario para proporcionar la funcionalidad necesaria, la página predeterminada debe reemplazarse por contenido pertinente. De lo contrario, este servidor se debe eliminar de la red, siguiendo el principio de seguridad de complejidad mínima. |

Siga estos pasos para solucionar el problema:

- Inicie sesión como raíz en ACM

- Cambie el directorio de trabajo a

/usr/local/dataprotection/apache-tomcat-9.0.*/webapps/ROOT.

acm:~ # cd /usr/local/dataprotection/apache-tomcat-9.0.*/webapps/ROOT

En este ejemplo, la ruta de Apache Tomcat es

/usr/local/dataprotection/apache-tomcat-9.0.45/webapps/ROOT

Esto podría cambiarse según la versión de IDPA en la que se esté trabajando.

- Confirme que el

index.jspEl archivo existe en el directorio:

acm:/usr/local/dataprotection/apache-tomcat-9.0.45/webapps/ROOT # ls -la total 188 drwxr-x--- 3 idpauser idpauser 4096 Nov 12 00:29 . drwxr-x--- 6 idpauser idpauser 4096 Dec 6 17:00 .. -rw-r----- 1 idpauser idpauser 12243 Feb 4 2022 1 -rw-r----- 1 idpauser idpauser 6898 Mar 30 2021 RELEASE-NOTES.txt drwxr-x--- 2 idpauser idpauser 4096 May 7 2021 WEB-INF -rw-r----- 1 idpauser idpauser 27235 Mar 30 2021 asf-logo-wide.svg -rw-r----- 1 idpauser idpauser 713 Mar 30 2021 bg-button.png -rw-r----- 1 idpauser idpauser 1918 Mar 30 2021 bg-middle.png -rw-r----- 1 idpauser idpauser 1401 Mar 30 2021 bg-nav.png -rw-r----- 1 idpauser idpauser 3103 Mar 30 2021 bg-upper.png -rw-r----- 1 idpauser idpauser 21630 Mar 30 2021 favicon.ico -rw-r----- 1 idpauser idpauser 12243 Feb 4 2022 index.jsp -rw-r----- 1 idpauser idpauser 5542 Mar 30 2021 tomcat.css -rw-r----- 1 idpauser idpauser 67795 Mar 30 2021 tomcat.svg acm:/usr/local/dataprotection/apache-tomcat-9.0.45/webapps/ROOT #

- Realice un respaldo del archivo existente

index.jspcopiándolo enindex.jsp.default:

acm:/usr/local/dataprotection/apache-tomcat-9.0.45/webapps/ROOT # cp -p index.jsp index.jsp.default

curl -kv https://localhost:8543. Esta salida se debe utilizar en el paso 8 para comparar la salida después de la solución alternativa.

- Cree un nuevo archivo llamado

index.jspy sustitúyase su contenido por el siguiente:

<html>

<body>

<%

response.sendRedirect("../dataprotection/");

%>

</body>

</html>

Este es un procedimiento simple sobre cómo crear y editar el archivo index.jsp archivo:

- Elimine el archivo existente

index.jsp

rm index.jsp

- Cree un nuevo

index.jspusando el editor VI.

vi index.jsp

- Presione

ipara ingresar al modo de inserción. Esto permite la edición en el archivo. - Copie el texto anterior y péguelo en el editor vi.

- Salga del modo de inserción pulsando

Esc - Guarde los cambios y salga de vi escribiendo

:wq!y pulsando Intro.

- Verifique el contenido de la

index.jspmediante los siguientes comandos:

acm:/usr/local/dataprotection/apache-tomcat-9.0.45/webapps/ROOT # ls -la

total 192

drwxr-x--- 3 idpauser idpauser 4096 Dec 6 17:05 .

drwxr-x--- 6 idpauser idpauser 4096 Dec 6 17:00 ..

-rw-r----- 1 idpauser idpauser 12243 Feb 4 2022 1

-rw-r----- 1 idpauser idpauser 6898 Mar 30 2021 RELEASE-NOTES.txt

drwxr-x--- 2 idpauser idpauser 4096 May 7 2021 WEB-INF

-rw-r----- 1 idpauser idpauser 27235 Mar 30 2021 asf-logo-wide.svg

-rw-r----- 1 idpauser idpauser 713 Mar 30 2021 bg-button.png

-rw-r----- 1 idpauser idpauser 1918 Mar 30 2021 bg-middle.png

-rw-r----- 1 idpauser idpauser 1401 Mar 30 2021 bg-nav.png

-rw-r----- 1 idpauser idpauser 3103 Mar 30 2021 bg-upper.png

-rw-r----- 1 idpauser idpauser 21630 Mar 30 2021 favicon.ico

-rw-r----- 1 idpauser idpauser 81 Feb 10 05:27 index.jsp

-rw-r----- 1 idpauser idpauser 12243 Feb 4 2022 index.jsp.default

-rw-r----- 1 idpauser idpauser 5542 Mar 30 2021 tomcat.css

-rw-r----- 1 idpauser idpauser 67795 Mar 30 2021 tomcat.svg

acm:/usr/local/dataprotection/apache-tomcat-9.0.45/webapps/ROOT # cat index.jsp

<html>

<body>

<%

response.sendRedirect("../dataprotection/");

%>

</body>

</html>

acm:/usr/local/dataprotection/apache-tomcat-9.0.45/webapps/ROOT #

- Abra un navegador web , acceda a la página web de ACM y compruebe si funciona correctamente. Cuando abra la página web de ACM:

https://<ACM IP Adddress>:8543/

https://<ACM IP Adddress>:8543/dataprotection/#/login

- Valide los cambios en la línea de comandos de ACM:

curl -kv https://localhost:8543 sería similar a:

curl -kv https://<ACM IP address>:8543 Devuelve el mismo resultado:

acm:/usr/local/dataprotection/apache-tomcat-9.0.45/webapps/ROOT # curl -kv https://localhost:8543 * Rebuilt URL to: https://localhost:8543/ * Trying 12x.0.0.1... * TCP_NODELAY set * Connected to localhost (12x.0.0.1) port 8543 (#0) * ALPN, offering h2 * ALPN, offering http/1.1 * Cipher selection: ALL:!EXPORT:!EXPORT40:!EXPORT56:!aNULL:!LOW:!RC4:@STRENGTH * TLSv1.2 (OUT), TLS header, Certificate Status (22): * TLSv1.2 (OUT), TLS handshake, Client hello (1): * TLSv1.2 (IN), TLS handshake, Server hello (2): * TLSv1.2 (IN), TLS handshake, Certificate (11): * TLSv1.2 (IN), TLS handshake, Server key exchange (12): * TLSv1.2 (IN), TLS handshake, Server finished (14): * TLSv1.2 (OUT), TLS handshake, Client key exchange (16): * TLSv1.2 (OUT), TLS change cipher, Client hello (1): * TLSv1.2 (OUT), TLS handshake, Finished (20): * TLSv1.2 (IN), TLS change cipher, Client hello (1): * TLSv1.2 (IN), TLS handshake, Finished (20): * SSL connection using TLSv1.2 / ECDHE-RSA-AES256-SHA384 * ALPN, server did not agree to a protocol * Server certificate: * subject: C=US; ST=California; L=Irvine; O=EMC; OU=Avamar; CN=localhost.localdom * start date: Feb 4 12:27:16 2022 GMT * expire date: Feb 2 12:27:16 2032 GMT * issuer: C=US; ST=California; L=Irvine; O=EMC; OU=Avamar; CN=localhost.localdom * SSL certificate verify result: self signed certificate (18), continuing anyway. > GET / HTTP/1.1 > Host: localhost:8543 > User-Agent: curl/7.60.0 > Accept: */* > < HTTP/1.1 200 < Content-Type: text/html;charset=UTF-8 < Transfer-Encoding: chunked < Date: Fri, 10 Feb 2023 05:39:29 GMT < Connection: close < Server: DataDomain < <!DOCTYPE html> <html lang="en"> <head> <meta charset="UTF-8" /> <title>Apache Tomcat/9.0.45</title> <link href="favicon.ico" rel="icon" type="image/x-icon" /> <link href="tomcat.css" rel="stylesheet" type="text/css" /> <script>window.location = window.location.origin + "/dataprotection/"; </script></head> <body> <div id="wrapper"> <div id="navigation" class="curved container"> <span id="nav-home"><a href="https://tomcat.apache.org/">Home</a></span> <span id="nav-hosts"><a href="/docs/">Documentation</a></span> <span id="nav-config"><a href="/docs/config/">Configuration</a></span> <span id="nav-examples"><a href="/examples/">Examples</a></span> <span id="nav-wiki"><a href="https://wiki.apache.org/tomcat/FrontPage">Wiki</a></span> <span id="nav-lists"><a href="https://tomcat.apache.org/lists.html">Mailing Lists</a></span> <span id="nav-help"><a href="https://tomcat.apache.org/findhelp.html">Find Help</a></span> <br class="separator" /> </div> <div id="asf-box"> <h1>Apache Tomcat/9.0.45</h1> </div> <div id="upper" class="curved container"> <div id="congrats" class="curved container"> <h2>If you're seeing this, you've successfully installed Tomcat. Congratulations!</h2> </div> ... skipped </body> </html>

Cuando se haya implementado la solución alternativa, el resultado debe ser:

acm:/usr/local/dataprotection/apache-tomcat-9.0.45/webapps/ROOT # curl -kv https://localhost:8543 * Rebuilt URL to: https://localhost:8543/ * Trying 12x.0.0.1... * TCP_NODELAY set * Connected to localhost (12x.0.0.1) port 8543 (#0) * ALPN, offering h2 * ALPN, offering http/1.1 * Cipher selection: ALL:!EXPORT:!EXPORT40:!EXPORT56:!aNULL:!LOW:!RC4:@STRENGTH * TLSv1.2 (OUT), TLS header, Certificate Status (22): * TLSv1.2 (OUT), TLS handshake, Client hello (1): * TLSv1.2 (IN), TLS handshake, Server hello (2): * TLSv1.2 (IN), TLS handshake, Certificate (11): * TLSv1.2 (IN), TLS handshake, Server key exchange (12): * TLSv1.2 (IN), TLS handshake, Server finished (14): * TLSv1.2 (OUT), TLS handshake, Client key exchange (16): * TLSv1.2 (OUT), TLS change cipher, Client hello (1): * TLSv1.2 (OUT), TLS handshake, Finished (20): * TLSv1.2 (IN), TLS change cipher, Client hello (1): * TLSv1.2 (IN), TLS handshake, Finished (20): * SSL connection using TLSv1.2 / ECDHE-RSA-AES256-SHA384 * ALPN, server did not agree to a protocol * Server certificate: * subject: C=US; ST=California; L=Irvine; O=EMC; OU=Avamar; CN=localhost.localdom * start date: Feb 4 12:27:16 2022 GMT * expire date: Feb 2 12:27:16 2032 GMT * issuer: C=US; ST=California; L=Irvine; O=EMC; OU=Avamar; CN=localhost.localdom * SSL certificate verify result: self signed certificate (18), continuing anyway. > GET / HTTP/1.1 > Host: localhost:8543 > User-Agent: curl/7.60.0 > Accept: */* > < HTTP/1.1 302 < Set-Cookie: JSESSIONID=3396A12A1A458BBB4DDCB636A72B66EE; Path=/; Secure; HttpOnly < Location: ../dataprotection/ < Content-Type: text/html;charset=ISO-8859-1 < Content-Length: 0 < Date: Fri, 10 Feb 2023 05:42:58 GMT < Connection: close < Server: DataDomain < * Closing connection 0 * TLSv1.2 (OUT), TLS alert, Client hello (1):

Información adicional

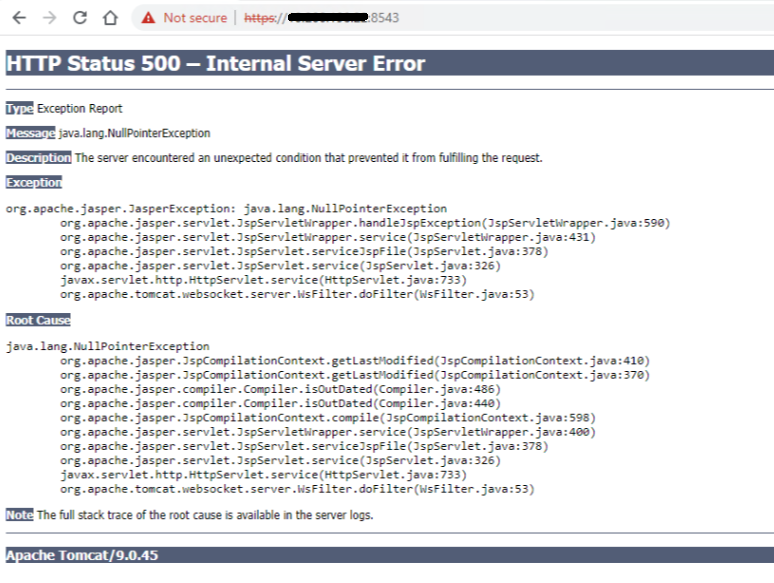

Si en la página web de ACM se muestra un "HTTP Status 500 - Internal Server Error" después de seguir el procedimiento anterior, por ejemplo:

Inicie sesión en ACM mediante SSH como usuario raíz y, a continuación, reinicie el servicio de ACM con los siguientes comandos:

service dataprotection_webapp stop service dataprotection_webapp start

A continuación, vuelva a cargar la página web de ACM.

Comuníquese con el soporte de Dell para obtener más ayuda si es necesario.