NetWorker: Cómo importar o reemplazar certificados firmados por una autoridad de certificación para NMC

Resumen: En estas instrucciones, se describe cómo reemplazar el certificado autofirmado predeterminado de NetWorker por un certificado firmado por una CA en un servidor NetWorker Management Console (NMC). ...

Instrucciones

En estas instrucciones, se describe cómo reemplazar el certificado autofirmado predeterminado de NetWorker por un certificado firmado por una CA para NetWorker Management Console (NMC). En este artículo de la base de conocimientos, se proporcionan instrucciones para los servidores NMC de Windows y Linux.

El proceso para reemplazar los certificados autofirmados del servicio de autenticación del servidor NetWorker (AUTHC) y de la interfaz de usuario web de NetWorker (NWUI) por certificados firmados por una CA se detalla en los siguientes artículos específicos del sistema operativo:

- NetWorker: Cómo importar o reemplazar certificados firmados por una autoridad de certificación para "AUTHC" y "NWUI" (Linux)

- NetWorker: Cómo importar o reemplazar certificados firmados por una autoridad de certificación para "AUTHC" y "NWUI" (Windows)

Certificados involucrados:

-

<server>.csr: Solicitud de firma de certificado de Servidor NetWorker Management Console -

<server>.key: Clave privada del Servidor NetWorker Management Console -

<server>.crt: Certificado firmado por una CA del servidor NetWorker Management Console -

<CA>.crt: Certificado raíz de CA -

<ICA>.crt: Certificado intermedio de CA (opcional si está disponible)

Antes de empezar:

En este proceso, se emplea la utilidad OpenSSL. Esta utilidad se proporciona de forma predeterminada en los sistemas operativos Linux; sin embargo, no se incluye en los sistemas Windows. Consulte con el administrador del sistema sobre la instalación de OpenSSL. La versión requerida de OpenSSL difiere según la versión de NetWorker instalada.

- NetWorker 19.9 a 19.11 requiere openssl versión 1.1.1n

- NetWorker 19.12.0.0 (solo Linux) es compatible con openssl versión 3.0.14

- NetWorker 19.12.0.2 (solo Windows) es compatible con openssl versión 3.0.14

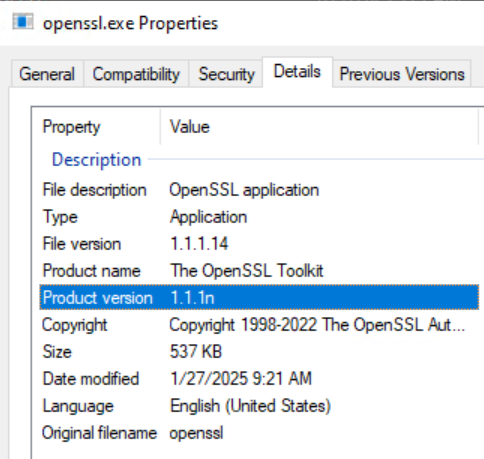

La versión de OpenSSL se puede identificar de la siguiente manera:

# openssl versionWindows:

- En el Explorador de archivos de Windows, vaya a la ubicación del archivo openssl.exe. Esta ruta puede variar según la forma en que se instaló OpenSSL.

- Abra el archivo openssl.exe y vaya a la pestaña Detalles. En el campo Versión del producto, se detalla la versión de OpenSSL:

Alternativamente, si la ruta de archivo openssl.exe forma parte de la variable PATH del sistema, ejecutar el comando "openssl version" desde el símbolo del sistema con privilegios de administrador. Si el directorio que incluye openssl.exe no forma parte de la PATHdel sistema, cambie el directorio (cd) al directorio que incluye openssl.exe.

Genere un archivo de clave privada y de solicitud de firma de certificado (CSR) para proporcionar a la CA.

- En el servidor NMC, utilice la utilidad de línea de comandos OpenSSL para crear el archivo de clave privada del servidor NetWorker (

<server>.key) y el archivo CSR (<server>.csr).

Linux:

# openssl req -new -newkey rsa:4096 -nodes -out /tmp/<server>.csr -keyout /tmp/<server>.key

Windows:

set openssl="<Full system path to the openssl.exe file>" %openssl% req -new -newkey rsa:4096 -nodes -out "C:\tmp\<server>.csr" -keyout "C:\tmp\<server>.key"

- Envíe el archivo CSR (

<server>.csr) a la CA para generar el archivo de certificado firmado por la CA (<server>.crt). La CA debe proporcionar el archivo de certificado firmado por la CA (<server>.crt), el certificado raíz (<CA>.crt) y cualquier certificado de CA intermedio (<ICA>.crt).

Servidores Linux de NetWorker Management Console (NMC):

- Obtenga los certificados firmados por la CA en archivos de clave individuales o en un solo archivo en formato PFX.

- Si los certificados firmados por la CA se encuentran en un solo archivo PFX, la clave privada y el certificado firmado por la CA se pueden extraer con la herramienta OpenSSL (es posible que Windows no tenga OpenSSL instalado, en cuyo caso puede instalarse por separado).

.crt y .key con la ruta de archivo completa, incluido el nombre de archivo de certificado, así como los archivos de clave, según corresponda.

# openssl pkcs12 -in <file>.pfx -out <server>.key -nodes -nocerts

# openssl pkcs12 -in <file>.pfx -out <server>.crt -nokeys

B. Verifique la integridad de server.key y server.crt.

# openssl pkey -in <server>.key -pubout -outform pem | sha256sum

# openssl x509 -in <server>.crt -pubkey -noout -outform pem | sha256sum

C. Convierta la clave privada, el certificado del servidor firmado por una CA, la CA raíz (y cualquier certificado intermedio) al formato PEM.

# openssl rsa -in <server>.key -outform pem -out server.key.pem

# openssl x509 -in <server>.crt -outform pem -out server.crt.pem

# openssl x509 -in CA.crt -outform pem -out CA.crt.pem

# openssl x509 -in ICA.crt -outform pem -out ICA.crt.pem

server.key.pem, root CA.crt, el certificado intermedio (si corresponde) y el certificado de servidor firmado en el archivo cakey.pem para NMC:

# cat server.key.pem CA.crt.pem ICA.crt.pem server.crt.pem > cakey.pem

- Apague el servicio

gstdel servidor de NMC.

# systemctl stop gst

- Haga una copia del archivo

cakey.pemexistente y, a continuación, reemplace el archivo predeterminado por el archivo creado en el paso 2, D.

# cp /opt/lgtonmc/etc/cakey.pem /opt/lgtonmc/etc/cakey.pem_orig # cp cakey.pem /opt/lgtonmc/etc/cakey.pem

- Haga una copia de los archivos

server.crtyserver.keydel servidor NMC y, a continuación, sustituya los archivos originales por los archivos firmadosserver.crtyserver.key:

# cp /opt/lgtonmc/apache/conf/server.crt /opt/lgtonmc/apache/conf/server.crt_orig # cp <server>.crt /opt/lgtonmc/apache/conf/server.crt # cp /opt/lgtonmc/apache/conf/server.key /opt/lgtonmc/apache/conf/server.key_orig # cp <server>.key /opt/lgtonmc/apache/conf/server.key

nsrnmc) con permisos 600 .

- Inicie el servicio

gstdel servidor NMC:

# systemctl start gst

- Monitoree el archivo /opt/lgtonmc/logs/gstd.raw del servidor NMC para detectar cualquier error.

NetWorker: Cómo usar nsr_render_log para renderizar un archivo de registro .raw

Verificación:

Cuando el servicio gst del servidor NMC está en ejecución, compare la huella digital del certificado firmado por la CA con la huella digital del certificado del puerto de servicio gst de NMC (9000):

# openssl x509 -in <server>.crt -fingerprint -sha256 -noout # openssl x509 -in <(openssl s_client -connect localhost:9000 -prexit 2>/dev/null </dev/null | sed -n -e '/BEGIN\ CERTIFICATE/,/END\ CERTIFICATE/ p') -fingerprint -sha256 -noout

La huella digital SHA256 de estos dos comandos debe coincidir.

Ejemplo:

[root@lnx-srvr01 ~]# openssl x509 -in lnx-srvr01.crt -fingerprint -sha256 -noout sha256 Fingerprint=33:FF:25:13:A2:C7:59:1C:F0:D6:F3:F7:5D:10:6A:83:7A:2C:4E:20:4B:52:DD:3C:FA:D4:59:1B:6B:44:D6:A2 [root@lnx-srvr01 ~]# openssl x509 -in <(openssl s_client -connect localhost:9000 -prexit 2>/dev/null </dev/null | sed -n -e '/BEGIN\ CERTIFICATE/,/END\ CERTIFICATE/ p') -fingerprint -sha256 -noout sha256 Fingerprint=33:FF:25:13:A2:C7:59:1C:F0:D6:F3:F7:5D:10:6A:83:7A:2C:4E:20:4B:52:DD:3C:FA:D4:59:1B:6B:44:D6:A2

Servidores Windows de NetWorker Management Console (NMC):

- Obtenga los certificados firmados por la CA en archivos de clave individuales o en un solo archivo en formato PFX.

- Si los certificados firmados por la CA se encuentran en un solo archivo PFX, la clave privada y el certificado firmado por la CA se pueden extraer con la herramienta OpenSSL (en general, Windows no viene con OpenSSL instalado, en cuyo caso puede instalarse por separado).

.crt y .key con la ruta de archivo completa, incluido el nombre de archivo de certificado, así como los archivos de clave, según corresponda.

%openssl% pkcs12 -in <file>.pfx -out <server>.key -nodes -nocerts

%openssl% pkcs12 -in <file>.pfx -out <server>.crt -nokeys

B. Verifique la integridad de server.key y server.crt.

%openssl% pkey -in <server>.key -pubout -outform pem | %openssl% dgst -sha256

%openssl% x509 -in <server>.crt -pubkey -noout -outform pem | %openssl% dgst -sha256

C. Convierta la clave privada, el certificado del servidor firmado por una CA, la CA raíz (y cualquier certificado intermedio) al formato PEM.

%openssl% rsa -in <server>.key -outform pem -out C:\tmp\server.key.pem

%openssl% x509 -in <server>.crt -outform pem -out C:\tmp\server.crt.pem

server.key.pem y sever.crt.pem en el archivo cakey.pem para NMC. Para hacerlo, se recomienda utilizar el siguiente comando de PowerShell:

PS C:\tmp> Get-Content server.key.pem,server.crt.pem | Out-File cakey.pem -Encoding ascii

-Encoding ascii no está configurado, se puede observar el siguiente problema: NetWorker: El servidor NMC en Windows no puede iniciar el servicio GSTD después de reemplazar los certificados

- Apague el servicio

gstdel servidor NMC:

net stop gstd

- Haga una copia del archivo

cakey.pemoriginal y, a continuación, coloque el archivocakey.pemde certificado firmado por la CA combinado en su lugar:

copy "C:\Program Files\EMC NetWorker\Management\GST\etc\cakey.pem" "C:\Program Files\EMC NetWorker\Management\GST\etc\cakey.pem_orig" copy C:\tmp\cakey.pem "C:\Program Files\EMC NetWorker\Management\GST\etc\cakey.pem"

- Haga una copia de los archivos

server.crtyserver.keydel servidor NMC y, a continuación, sustituya los archivos originales por los archivos firmadosserver.crtyserver.key:

copy "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.crt" "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.crt_orig" copy "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.key" "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.key_orig" copy <server>.crt "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.crt" copy <server>.key "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.key"

- Inicie el servicio

gstdel servidor NMC:

net start gstd

- Monitoree el archivo C:\Program Files\EMC NetWorker\Management\GST\logs\gstd.raw del servidor NMC para detectar errores.

NetWorker: Cómo usar nsr_render_log para renderizar un archivo de registro .raw

Verificación:

Cuando el servicio gst del servidor de NMC está en ejecución, compare la huella digital del certificado firmado por la CA con la huella digital del certificado del puerto del servicio gst de NMC (9000):

%openssl% x509 -in <server>.crt -fingerprint -sha256 -noout %openssl% s_client -connect localhost:9000 -showcerts 2>nul | %openssl% x509 -noout -fingerprint -sha256

La huella digital SHA256 de estos dos comandos debe coincidir.

Ejemplo:

C:\tmp>%openssl% x509 -in win-srvr02.crt -fingerprint -sha256 -noout SHA256 Fingerprint=B9:4A:1E:64:AA:1A:38:88:7B:D3:72:70:A2:32:D5:9A:D1:33:50:93:00:35:D6:9B:8D:AE:59:92:B1:66:46:DE C:\tmp>%openssl% s_client -connect localhost:9000 -showcerts 2>nul | %openssl% x509 -noout -fingerprint -sha256 SHA256 Fingerprint=B9:4A:1E:64:AA:1A:38:88:7B:D3:72:70:A2:32:D5:9A:D1:33:50:93:00:35:D6:9B:8D:AE:59:92:B1:66:46:DE

Información adicional

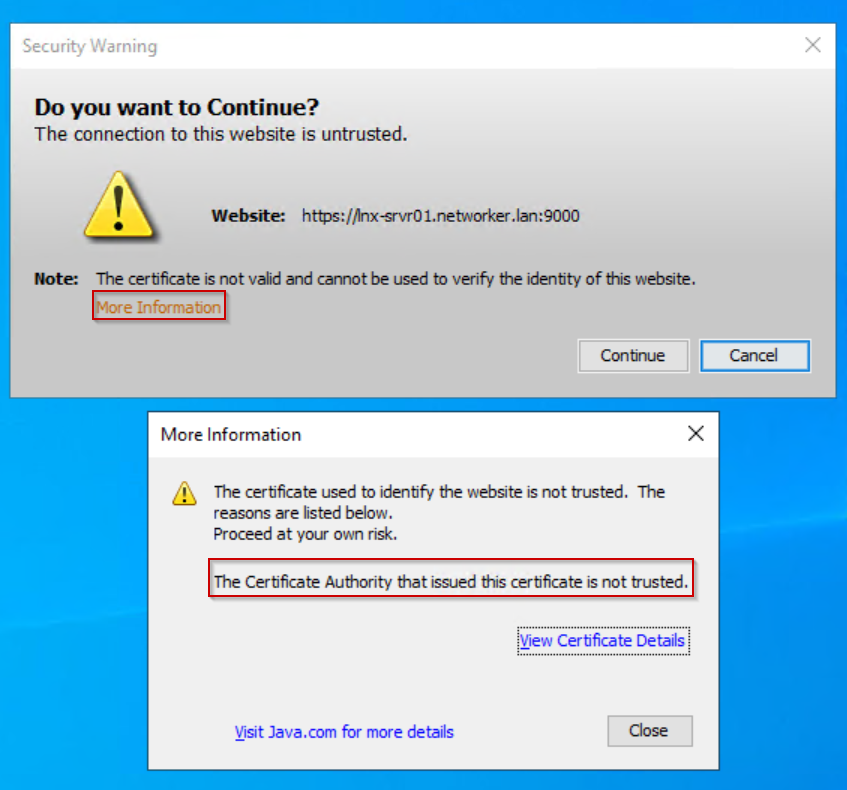

Incluso después de reemplazar el certificado autofirmado de NMC por un certificado firmado por una CA, es posible que observe la siguiente advertencia durante la conexión a un servidor de NMC desde el iniciador de NMC:

Haga clic en "Ver detalles del certificado". Los detalles del certificado validan que se utilice el certificado firmado por una CA.

La advertencia aparece porque el certificado firmado no está presente en los certificados raíz de confianza del cliente NMC.

Esta advertencia se puede ignorar; de manera opcional, el certificado firmado por CA del servidor NMC también se puede importar en los certificados raíz de confianza del cliente NMC:

- Coloque el certificado firmado por CA del servidor NMC (<server>.crt) en el host del cliente NMC en una carpeta de su elección.

- Abra las propiedades del certificado firmado por una CA.

- Haga clic en Instalar certificado.

- Seleccione Máquina local.

- Seleccione Colocar todos los certificados en el siguiente almacén.

- Haga clic en Examinar.

- Seleccione Autoridades de certificación raíz de confianza y, a continuación, haga clic en Aceptar.

- Haga clic en Siguiente.

- Haga clic en Finalizar.

- Aparece un mensaje que indica si la importación falló o si se realizó correctamente. Haga clic en Aceptar.

- En las propiedades del certificado firmado por una CA, haga clic en Aceptar.

En el próximo inicio de NMC, la advertencia de seguridad no aparecerá.