Dell Unity: Eicar Teste de malware no Unity NAS recebe um erro de rede

Resumen: Usuário testado com testes de malware Eicar no servidor NAS do Unity, que está mostrando um erro de rede "There is a problem access \\172.xx.xx.xx\abc (NasIP \testfolder)." Este erro pode ser corrigido pelo usuário. ...

Este artículo se aplica a

Este artículo no se aplica a

Este artículo no está vinculado a ningún producto específico.

No se identifican todas las versiones del producto en este artículo.

Síntomas

O arquivo de teste de antivírus EICAR ou arquivo de teste EICAR é um arquivo de computador desenvolvido pelo Instituto Europeu de Pesquisa de Antivírus de Computador (EICAR) e Organização de Pesquisa de Antivírus de Computador (CARO) para testar a resposta de programas

antivírus de computador (AV).O usuário é um motor de terceiros AV que é o Sophos Central Intercept X.

antivírus de computador (AV).O usuário é um motor de terceiros AV que é o Sophos Central Intercept X.

There is a problem accessing \\172.xx.xx.xx\abc (NasIP \testfolder ) You have received this message because an event that has occurred on your Unity system requires your attention. The alert is: "The virus checker server 172.xx.xx.xx has encountered an error and is no longer operational.(Error: OFFLINE, httpStatus: 1006 Connection Disconnected)" The virus checker server 172.xx.xx.xx has encountered an error and is no longer operational.(Error: ERROR_AVINTERFACE)" "No virus checker server is available."

Causa

Esse erro é uma indicação clara de que o Windows Server que executa o software AV de terceiros e o agente CAVA não estava disponível para fornecer serviços durante o período do alerta. Se o equipamento Unity estiver íntegro, o problema pode estar relacionado à interrupção da rede, ao Windows Server ou possivelmente a serviços AV. O usuário ou um administrador do Windows deve examinar o "log de alerta do Windows" em busca de uma causa raiz clara.

Resolución

Etapas de solução de problemas do Unity:

- Pesquise no local do log do Unity:

EMCSystemBackup.log - cd /EMC/C4core/log/ grep -i infect EMCSystemBackup.log grep -i blocked EMCSystemBackup.log c4_safe_ktrace.log – cd /EMC/C4core/log/ grep -i "virus checker" c4_safe_ktrace.log zgrep -i "virus checker" /EMC/C4core/log/c4_safe_ktrace.log*

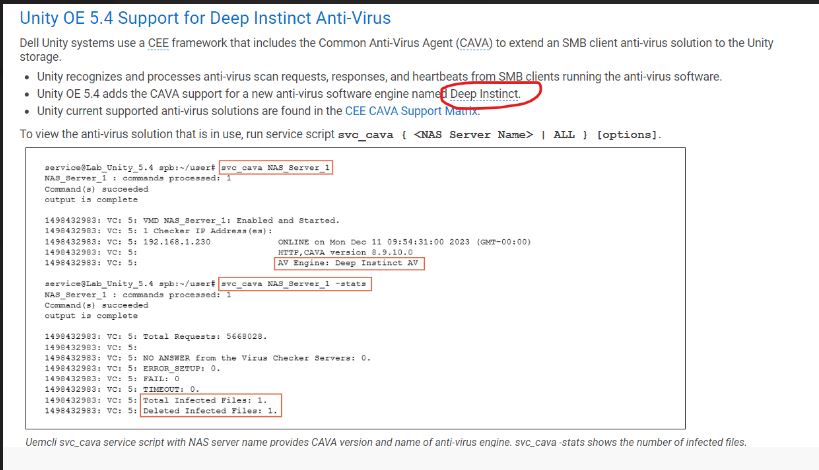

Uemcli svc_cava O script de serviço com o nome do servidor NAS fornece a versão do CAVA e o nome do mecanismo antivírus.

Nas server name/IP : OV-xx-x-xxx-xx-001/ 172.xx.xx.xx AV server IP address: 172.xx.xx.xx

Lista de comandos:

Command Usage: svc_cava

svc_cava { <NAS_Server_Name> | ALL }

[-h | --help]

| <no option>

| -stats

| [ -set accesstime={ now | none | [[[[yy]mm]dd]hh]mm[.ss] }]

| [ -fsscan [<fs_mountpath> { -list | -create | -delete } ]

Example : svc_cava -stats

svc_cava nas1 -stats

svc_cava nas1

Uso do comando:

08:38:39 root@DE4142343780xx spa:/EMC/C4Core/log# svc_cava OV-xxx-x-xxx-xx-001 -stats OV-xxx-x-xxx-xx-001 : commands processed: 1 command(s) succeeded output is complete 1712653384: VC: 5: Total Requests: 0. 1712653384: VC: 5: 1712653384: VC: 5: NO ANSWER from the Virus Checker Servers: 0. 1712653384: VC: 5: ERROR_SETUP: 0. 1712653384: VC: 5: FAIL: 0. 1712653384: VC: 5: TIMEOUT: 0. 1712653384: VC: 5: 1712653384: VC: 5: 0 files in the collector queue. 1712653384: VC: 5: 0 files processed by the AV threads. Command succeeded

- Faça download do arquivo viruschecker.config e verifique se shutdown=no ou shutdown=viruschecking está sendo exibido:

Abra a interface do usuário>do Unity Servidor > NAS de armazenamento >Antivírus de segurança>>Recupere a configuração atual (visualize o arquivo)

- Atualize o valor viruschecker.conf (carregar nova configuração) e aplique as alterações:

# Example: OV-xxx-x-xxx-xx-001

#

masks=*.EXE:*.COM:*.DOC:*.DOT:*.XL?:*.MD?:*.VXD:*.386:*.SYS:*.BIN:*.ppt:*docx:*.rar:*.zip:*.txt

excl=pagefile.sys:*.tmp

# masks=*.RTF:*.OBD:*.DLL:*.SCR:*.OBT:*.PP?:*.POT:*.OLE:*.SHS:*.MPP

# masks=*.MPT:*.XTP:*.XLB:*.CMD:*.OVL:*.DEV

# masks=*.ZIP:*.TAR:*.ARJ:*.ARC:*.Z

addr=172.xx.xx.xx >> AV Server IP address

shutdown=no (update the value to shutdown=viruschecking and upload the viruschecker.conf file to unity GUI)

# Stops SMB/CIFS if no AV machine available.(No Windows clients can access any Unity share)

08:18:51 root@DE414234378xxx spa:/cores/service/user# svc_cava OV-xxx-x-xxx-xx-001

OV-xxx-x-xxx-xx-001: commands processed: 1

command(s) succeeded

output is complete

1712650760: VC: 5: OV-xxx-x-xxx-xx-001: Enabled and Started.

1712650760: VC: 5: 1 Checker IP Address(es):

1712650760: VC: 5: 172.xx.xx.xx ONLINE at Tue Apr 9 08:19:14 2024 (GMT-00:00)

1712650760: VC: 5: HTTP, CAVA version: 8.9.10.0

1712650760: VC: 5: AV Engine: Microsoft Antivirus ( Third party AV Engine )

1712650760: VC: 5: Remediation Window: 30 seconds

1712650760: VC: 5: Server Name: 172.xx.xx.xx

1712650760: VC: 5: Last time signature updated: Tue Apr 9 05:29:36 2024 (GMT-00:00)

1712650760: VC: 5:

1712650760: VC: 5: 15 File Mask(s):

1712650760: VC: 5: *.EXE *.COM *.DOC *.DOT *.XL? *.MD? *.VXD *.386 *.SYS *.BIN *.PPT *DOCX *.RAR

1712650760: VC: 5: *.ZIP *.TXT

1712650760: VC: 5: 2 Excluded File(s):

1712650760: VC: 5: PAGEFILE.SYS *.TMP

1712650760: VC: 5: Share \\ov-yml-p-ser-fs-001.yoma.com.mm\CHECK$.

1712650760: VC: 5: RPC request timeout=25000 milliseconds.

1712650760: VC: 5: RPC retry timeout=5000 milliseconds.

1712650760: VC: 5: High water mark=200.

1712650760: VC: 5: Low water mark=50.

1712650760: VC: 5: Scan all virus checkers every 10 seconds.

1712650760: VC: 5: When all virus checkers are offline:

1712650760: VC: 5: Continue to work with Virus Checking and CIFS.

1712650760: VC: 5: Scan on read disable.

1712650760: VC: 5: MS-RPC User: OV-xxx-x-xxx-xx-001-FS$

1712650760: VC: 5: MS-RPC ClientName: ov-xxx-x-xxx-xx-001.abc

Command succeeded

O problema foi resolvido e o CAVA começou a funcionar corretamente após alterar o IP da rede.

Solução de problemas de recomendação:

- Confirme as configurações do viruschecker.conf. (shutdown=verificação de vírus)

- Confirme se o serviço CAVA está sendo executado com a conta de usuário AV.

- Confirme se o serviço antivírus instalado (Sophos, TrendMicro, McAfee, etc.) está em execução com a conta do sistema local.

-

Confirme se o usuário AV é membro do grupo de administradores locais em cada servidor AV.

-

Confirme se o antivírus e o CEE estão instalados usando a ordem correta, primeiro o CEE e, em seguida, o antivírus

-

Reinicialize os serviços do CAVA

-

Reinicialize o servidor AV uma vez

-

Confirme se os servidores CAVA têm apenas uma interface de rede.

-

Confirme com o usuário se o computador client está atribuído a IPs de rede iguais ou diferentes de servidores NAS (sempre recomendável que ele esteja na mesma rede)

1712650760: VC: 5: HTTP, CAVA version: 8.9.10.0 1712650760: VC: 5: AV Engine: Microsoft Antivirus ( Third party AV Engine )

Práticas recomendadas:

- Não configure a política VirusChecking=No, pois isso pode levar a threads bloqueados e não é considerada uma prática recomendada.

- Não use um único servidor AV, pois isso não é recomendado.

- Não use um único servidor AV para várias plataformas, pois isso não é recomendado e deve ser considerado incompatível.

Se o problema persistir, o usuário deverá entrar em contato com o suporte do fornecedor de antivírus terceirizado para obter mais assistência.

Información adicional

Consulte os documentos abaixo para obter mais informações:

Productos afectados

Dell EMC Unity Family |Dell EMC Unity All Flash, Dell EMC Unity FamilyPropiedades del artículo

Número del artículo: 000224432

Tipo de artículo: Solution

Última modificación: 16 oct 2025

Versión: 3

Encuentre respuestas a sus preguntas de otros usuarios de Dell

Servicios de soporte

Compruebe si el dispositivo está cubierto por los servicios de soporte.