¿Cómo permitir las extensiones de kernel de Dell Data Security en macOS?

Resumen: Obtenga información sobre cómo permitir extensiones de kernel para Dell Endpoint Security Suite Enterprise para Mac, Dell Threat Defense, Dell Encryption Enterprise para Mac, CrowdStrike Falcon Sensor o VMware Carbon Black Cloud Endpoint. ...

Instrucciones

- A partir de febrero del 2021, Dell Encryption Enterprise para Mac alcanzó el final del período de mantenimiento. Dell ya no actualizará este producto y sus artículos.

- Desde mayo de 2022, Dell Endpoint Security Suite Enterprise alcanzó el final de su período de mantenimiento. Dell ya no actualizará este producto y sus artículos.

- Desde mayo de 2022, Dell Threat Defense alcanzó el final de su período de mantenimiento. Dell ya no actualizará este producto y sus artículos.

- Para obtener más información, consulte Política de ciclo de vida (Fin de soporte y Final del ciclo de vida útil) de producto para Dell Data Security. Si tiene preguntas sobre artículos alternativos, comuníquese con el equipo de ventas o al correo endpointsecurity@dell.com.

- Consulte Endpoint Security para obtener información adicional acerca de los productos actuales.

La protección de integridad del sistema (SIP) se reforzó en macOS High Sierra (10.13) para exigir que los usuarios aprueben nuevas extensiones de kernel de otros fabricantes (KEXT). En este artículo, se explica cómo permitir las extensiones de kernel de Dell Data Security para macOS High Sierra y versiones posteriores.

Productos afectados:

- Dell Endpoint Security Suite Enterprise para Mac

- Dell Threat Defense

- Dell Encryption Enterprise para Mac

- CrowdStrike Falcon Sensor

- VMware Carbon Black Cloud Endpoint

Sistemas operativos afectados:

- macOS High Sierra (10.13) y versiones posteriores

Los usuarios pueden aprovechar esta característica de seguridad si:

- Si realizan una instalación nueva de:

- Dell Threat Defense

- Dell Endpoint Security Suite Enterprise

- Dell Encryption Enterprise para Mac

- CrowdStrike Falcon Sensor

- VMware Carbon Black Cloud Endpoint

- SIP está habilitado.

Los usuarios no encontrarán esta característica de seguridad si:

- Si realizan una actualización de:

- Dell Threat Defense

- Dell Endpoint Security Suite Enterprise

- Dell Encryption Enterprise para Mac

- CrowdStrike Falcon Sensor

- VMware Carbon Black Cloud Endpoint

- SIP está deshabilitado.

Permitir extensiones de kernel difiere entre la experiencia del usuario y las implementaciones empresariales. Seleccione la opción correspondiente para obtener más información.

Experiencia del usuario

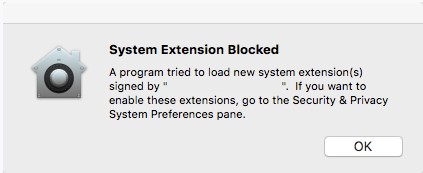

Si SIP está habilitado en macOS High Sierra o posterior, el sistema operativo experimenta una alerta de bloqueo de extensión después de la instalación de Dell Endpoint Security Suite Enterprise, Dell Threat Defense, Dell Encryption Enterprise para Mac, CrowdStrike Falcon Sensor o VMware Carbon Black Cloud Endpoint. Esto puede leerse como: "Extensión del sistema bloqueada: un programa intentó cargar nuevas extensiones del sistema firmadas por "[NOMBRE]". Si desea habilitar estas extensiones, vaya al panel Preferencias del sistema de seguridad y privacidad".

- Dell Inc, anteriormente Credant Technologies

- Credant Technologies

- Benjamin Fleischer (si la Política de medios externos de cifrado está habilitada)

La aprobación de la extensión varía según la versión de macOS instalada. Para obtener más información, haga clic en cualquiera de las v11. X (Big Sur) o v10.13.X a 10.15.X (High Sierra, Mojave y Catalina).

v11.X (Big Sur)

Con la llegada de las extensiones de sistema en macOS Big Sur, hay instancias en las que es posible que las extensiones de kernel no se carguen correctamente en instalaciones nuevas de aplicaciones. En el caso de las aplicaciones que se instalaron antes de la actualización a macOS Big Sur, se debe importar previamente las extensiones de kernel.

Si las aplicaciones no se inician correctamente, es posible que el ID de equipo de la aplicación se ingrese manualmente fuera del sistema operativo.

- Inicie la Mac afectada en el modo de recuperación.

Nota: Para obtener más información, consulte Acerca de la recuperación de macOS en computadoras Mac basadas en Intel: https://support.apple.com/102518

.

- Haga clic en el menú Utilities y, a continuación, seleccione Terminal.

- En el terminal, escriba

/usr/sbin/spctl kext-consent add [TEAMID]y, luego, presione Intro.Nota:[TEAMID]= El ID de equipo de Apple para el producto que se está instalando- TeamID de Apple:

- Dell Endpoint Security Suite Enterprise:

6ENJ69K633 - Dell Threat Defense:

6ENJ69K633 - Dell Encryption Enterprise:

VR2659AZ37- Dell Encryption External Media:

3T5GSNBU6W(v10.1.0 y anteriores) - Dell Encryption External Media:

VR2659AZ37(v10.5.0 y posterior)

- Dell Encryption External Media:

- CrowdStrike Falcon Sensor:

X9E956P446 - VMware Carbon Black Cloud Endpoint:

7AGZNQ2S2T

- Dell Endpoint Security Suite Enterprise:

- Por ejemplo, si VMware Carbon Black Cloud Endpoint se debe agregar manualmente, escriba

/usr/sbin/spctl kext-consent add 7AGZNQ2S2Ty, luego, presione Intro.

- Cierre la aplicación Terminal y reinicie en macOS.

v10.13.X a 10.15.X (High Sierra, Mojave y Catalina)

- Inicie sesión en la Mac afectada.

- En el Dock de Apple, haga clic en System Preferences.

- Haga doble clic en Security & Privacy.

- En la pestaña General, haga clic en Allow para cargar el KEXT.

Nota: El botón Allow solo está disponible durante 30 minutos después de la instalación. Hasta que el usuario apruebe KEXT, los intentos de carga futuros harán que la interfaz del usuario de aprobación vuelva a aparecer, pero no provocan otra alerta de usuario.

Nota: El botón Allow solo está disponible durante 30 minutos después de la instalación. Hasta que el usuario apruebe KEXT, los intentos de carga futuros harán que la interfaz del usuario de aprobación vuelva a aparecer, pero no provocan otra alerta de usuario.

Implementaciones empresariales

Una solución de administración de Apple (como Workspace One o Jamf) puede utilizar un TeamID de Apple para suprimir la aprobación del usuario de un KEXT.

- TeamID de Apple:

- Dell Endpoint Security Suite Enterprise:

6ENJ69K633 - Dell Threat Defense:

6ENJ69K633 - Dell Encryption Enterprise:

VR2659AZ37- Dell Encryption External Media:

3T5GSNBU6W(v10.1.0 y anteriores) - Dell Encryption External Media:

VR2659AZ37(v10.5.0 y posterior)

- Dell Encryption External Media:

- CrowdStrike Falcon Sensor:

X9E956P446 - VMware Carbon Black Cloud Endpoint:

7AGZNQ2S2T

- Dell Endpoint Security Suite Enterprise:

Para verificar la lista permitida de TeamID de Apple en un terminal:

- En el terminal, abra la aplicación Terminal.

- Escriba

sudo kextstat | grep -v com.appley, luego, presione Intro. - Ingrese la contraseña de superusuario y, luego, presione Intro.

Para comunicarse con el equipo de soporte, consulte los números de teléfono de soporte internacionales de Dell Data Security.

Vaya a TechDirect para generar una solicitud de soporte técnico en línea.

Para obtener información y recursos adicionales, únase al foro de la comunidad de seguridad de Dell.