Data Domain: Cómo generar una solicitud de firma de certificado y usar certificados firmados externamente

Resumen: Crear una solicitud de firma de certificado (CSR) en un Data Domain.

Este artículo se aplica a

Este artículo no se aplica a

Este artículo no está vinculado a ningún producto específico.

No se identifican todas las versiones del producto en este artículo.

Instrucciones

Algunos usuarios necesitan certificados firmados externamente en lugar de certificados autofirmados para evitar la advertencia de seguridad. Si el sistema Data Domain o Cloud Tier utiliza el administrador de claves de cifrado externo de RSA Data Protection Manager (DPM), requiere un certificado de host PKCS12 y un certificado de autoridad en formato de certificado público de Privacy Enhanced Mail (PEM) para establecer una conexión de confianza entre el servidor de RSA Data Protection Manager y cada sistema Data Domain que administra.

Solicitud

de firma de certificadoLa solicitud de firma de certificado está disponible en esta ubicación:

Una vez que haya terminado, abra su navegador y verifique si pasa la advertencia de seguridad.

Se muestra un nuevo certificado mediante este comando:

Solicitud

de firma de certificadoLa solicitud de firma de certificado está disponible en esta ubicación:

/ddvar/certificates/CertificateSigningRequest.csr

- El sistema debe tener una frase de contraseña establecida.

system passphrase set

- Generar la solicitud de firma de certificado

#adminaccess certificate cert-signing-request generate [key-strength {1024bit | 2048bit

| 3072bit | 4096bit}] [country country-code] [state state] [city city] [org-name

organization-name] [org-unit organization-unit] [common-name common-name] [subject-alt-name value] Puede obtener esta información del usuario y se recomienda utilizar un tamaño de clave de 2048 bits:

- Solidez de la clave privada: Los valores de enumeración permitidos son 1024 bits, 2048 bits, 3072 bits o 4096 bits. El valor predeterminado es 2048 bits.

- País: El valor predeterminado es US. Esta abreviatura no puede superar los dos caracteres. No se permiten caracteres especiales.

- State: El valor predeterminado es California. La entrada máxima es de 128 caracteres.

- Ciudad: El valor predeterminado es Santa Clara. La entrada máxima es de 128 caracteres.

- Nombre de la organización: El valor predeterminado es My Company Ltd. La entrada máxima es de 64 caracteres.

- Unidad de organización: El valor predeterminado es una cadena vacía. La entrada máxima es de 64 caracteres.

- Nombre común: El valor predeterminado es el nombre de host del sistema. La entrada máxima es de 64 caracteres.

- Nombre alternativo del sujeto: Define uno o más nombres alternativos para la identidad que puede utilizar el certificado generado después de que la CA firme esta CSR. El nombre alternativo se puede utilizar junto al nombre del sujeto del certificado o en lugar del nombre del sujeto. Estos incluyen una dirección de correo electrónico, un indicador uniforme de recursos (URI), un nombre de dominio (DNS) y un ID registrado (RID): OBJECT IDENTIFIER, una dirección IP, un nombre distintivo (dirName) y otros nombres

- Para una CSR generada en un sistema de alta disponibilidad (HA), incluya los nombres de los sistemas activo, en espera y de HA en subject-alternative-name.

- Uno de los ejemplos es:

IP:<IP address>, IP:<IP address>, DNS:example.dell.com

Un ejemplo de comando CSR:

# adminaccess certificate cert-signing-request generate key-strength 2048bit country US state Cali city "Santa Clara" org-name Dreamin common-name Beach_Boys subject-alt-name "DNS:beach.boy.com, DNS:they.singing.org, IP:10.60.36.142, IP:10.60.36.144" Certificate signing request (CSR) successfully generated at /ddvar/certificates/CertificateSigningRequest.csr With following parameters: Key Strength : 2048 Country : US State : Cali City : Santa Clara Organization Name : Dreamin Common Name : Beach_Boys Basic Constraints : Key Usage : Extended Key Usage : Subject Alt Name : DNS:beach.boy.com, DNS:they.singing.org, IP Address:10.60.36.142, IP Address:10.60.36.144

- Copie la solicitud de CSR después de generarla y entréguela a la autoridad de certificación del cliente para su firma. El archivo está disponible en:

/ddvar/certificates/CertificateSigningRequest.csr - CA le devuelve un archivo firmado en formatos .cer o .pem.

- Copie el archivo firmado en

/ddvar/certficates - Importe el archivo a Data Domain de la siguiente manera:

#adminaccess certificate import host application https file FILENAME.cerEl certificado importado reinicia los servicios HTTPS o HTTP, por lo que es mejor cerrar la sesión de la UI antes de ejecutar este comando.

Una vez que haya terminado, abra su navegador y verifique si pasa la advertencia de seguridad.

Se muestra un nuevo certificado mediante este comando:

#adminaccess certificate show

Información adicional

Validación de CSR

============

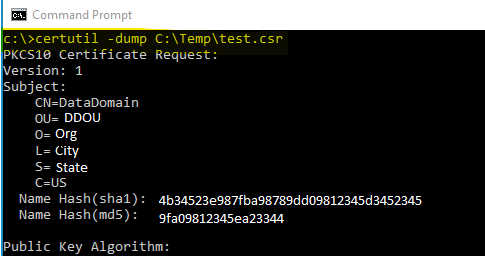

la CSR se puede validar después de que se haya generado y fuera de Data Domain. Uno de estos métodos es usar Windows certutil.

Guarde la CSR en un sistema Windows y, mediante el símbolo del sistema, ejecute certutil -dump <CSR with path>

Ejemplo:

Este es el inicio de la salida del comando y se muestran todos los datos de la CSR.

Productos afectados

DD OSProductos

DD OS 6.2, DD OS, DD OS 6.0, DD OS 6.1, DD OS 7.0, DD OS 7.1, DD OS 7.2Propiedades del artículo

Número del artículo: 000021466

Tipo de artículo: How To

Última modificación: 07 oct. 2025

Versión: 11

Encuentre respuestas a sus preguntas de otros usuarios de Dell

Servicios de soporte

Compruebe si el dispositivo está cubierto por los servicios de soporte.