NetWorker. Настройка аутентификации AD/LDAP

Résumé: В этой статье базы знаний представлен обзор добавления внешних полномочий в NetWorker с помощью мастера внешних полномочий NetWorker Management Console (NMC). Аутентификацию Active Directory (AD) или Linux LDAP можно использовать вместе с учетной записью администратора NetWorker по умолчанию или другими локальными учетными записями NMC. ...

Instructions

Внешние ресурсы полномочий можно создавать и управлять ими с помощью NetWorker Management Console (NMC), пользовательского веб-интерфейса NetWorker (NWUI) или сценариев AUTHC.

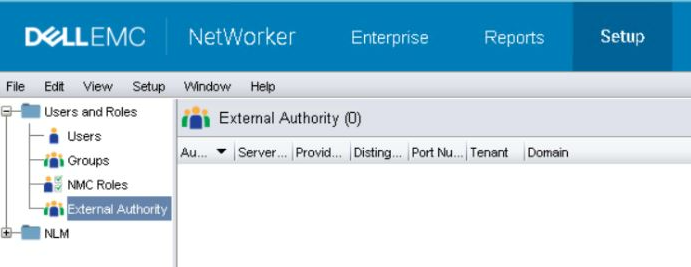

- NetWorker Management Console (NMC): Войдите в систему NMC с помощью учетной записи администратора NetWorker. Перейдите в меню Setup->Users and Roles->External Authorities.

- Веб-интерфейс пользователя NetWorker (NMC): Войдите в систему NWUI с помощью учетной записи администратора NetWorker. Перейдите в раздел Authentication Server->External Authorities.

Предварительные требования

Внешняя аутентификация (AD или LDAP) интегрирована в базу данных сервера аутентификации NetWorker (AUTHC). Она не является непосредственно частью баз данных NMC или NWUI. В средах с одним сервером NetWorker сервер NetWorker является хостом AUTHC. В средах с несколькими серверами NetWorker, управляемыми с помощью одной NMC, только один из серверов NetWorker является сервером AUTHC. Определение хоста AUTHC необходимо для команд authc_mgmt , используемых в последующих шагах в этой статье. Сервер AUTHC определен в файле gstd.conf сервера NetWorker Management Console (NMC).

- Linux:

/opt/lgtonmc/etc/gstd.conf - Windows (по умолчанию):

C:\Program Files\EMC NetWorker\Management\GST\etc\gstd.conf

ПРИМЕЧАНИЕ. Переменнаяgstd.confсодержит строкуauthsvc_hostname, которая определяет сервер аутентификации, используемый для обработки запросов на вход для NetWorker Management Console (NMC).

Процесс:

Войдите в NetWorker Management Console (NMC) с помощью учетной записи администратора NetWorker по умолчанию. На вкладке Setup -->User and Roles появилась новая опция External Authority.

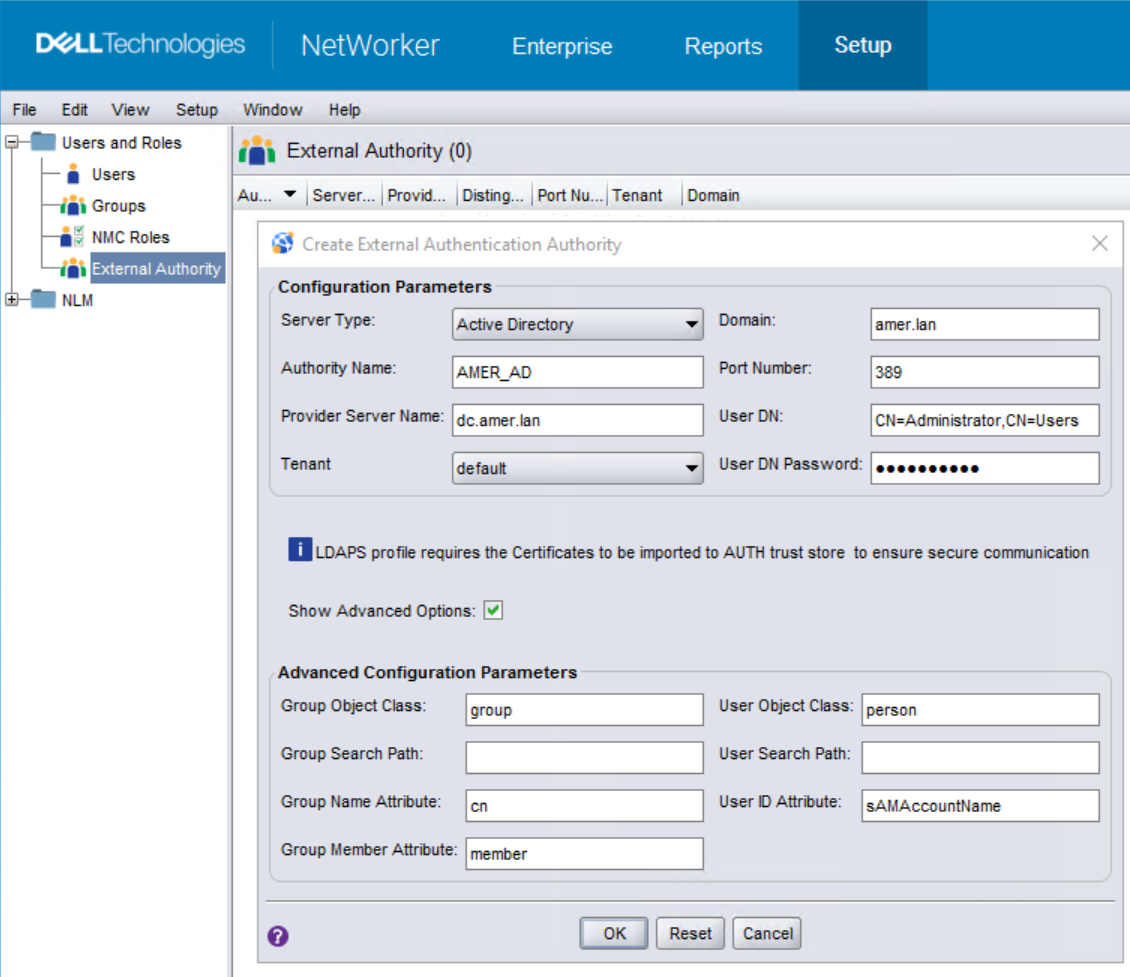

- Чтобы добавить новый ресурс полномочий, нажмите правой кнопкой мыши в окне External Authority и выберите New.

- В поле External Authentication Authority необходимо заполнить обязательные поля информацией AD/LDAP.

- Установите флажок «Показать дополнительные параметры», чтобы просмотреть все поля.

| Server Type | Выберите LDAP, если сервер аутентификации представляет собой сервер Linux/UNIX LDAP, или Active Directory, если используется сервер Microsoft Active Directory. |

| Authority Name | Укажите имя для внешнего источника аутентификации. Это имя может быть любым; оно нужно лишь для того, чтобы отличать этот источник аутентификации от других, если настроено несколько источников. |

| Provider Server Name | Это поле должно содержать полное доменное имя (FQDN) сервера AD или LDAP. |

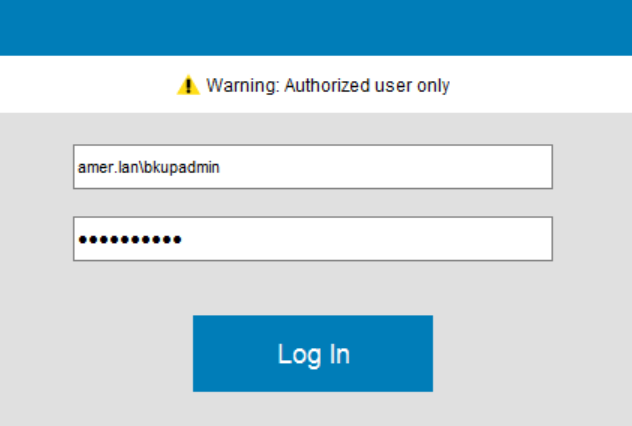

| Tenant | Клиентов можно использовать в средах с несколькими методами аутентификации или при необходимости настроить несколько источников аутентификации. По умолчанию выбран клиент «default». Использование клиентов приводит к изменению способа входа в систему. Войдите в NMC с использованием «domain\user» для клиента по умолчанию или «tenant\domain\user» для других клиентов. |

| Domain | Укажите полное доменное имя (за исключением имени хоста). Как правило, это базовое различающееся имя (DN), которое состоит из значений компонентов домена (DC). |

| Port Number | Для интеграции LDAP и AD используйте порт 389. Для LDAP over SSL используйте порт 636. Эти порты не являются портами NetWorker по умолчанию на сервере AD/LDAP.

ПРИМЕЧАНИЕ. Изменение порта на 636 недостаточно для настройки SSL. Сертификат CA (и цепочку, если используется цепочка) необходимо импортировать с сервера домена на сервер AUTHC. См. NetWorker. Настройка «AD по протоколу SSL» (LDAPS) в веб-интерфейсе пользователя NetWorker (NWUI).

|

| User DN | Укажите различающееся имя  (DN) учетной записи пользователя, который обладает полным доступом для чтения к каталогу LDAP или AD. (DN) учетной записи пользователя, который обладает полным доступом для чтения к каталогу LDAP или AD.Укажите относительное имя DN учетной записи пользователя или полное имя DN, если необходимо изменить значение, указанное в поле Domain. |

| User DN Password | Введите пароль указанной учетной записи пользователя. |

| Group Object Class | Класс объектов, который идентифицирует группы в иерархии LDAP или AD.

|

| Group Search Path | Это поле можно оставить пустым; в этом случае AUTHC сможет запрашивать полный домен. Для того чтобы эти пользователи/группы смогли войти в NMC и управлять сервером NetWorker, необходимо предоставить разрешения для доступа к серверу NMC/NetWorker. Укажите относительный путь к домену, а не полное имя DN. |

| Group Name Attribute | Атрибут, идентифицирующий имя группы, например cn. |

| Group Member Attribute | Определяет участие пользователя в конкретной группе.

|

| User Object Class | Класс объектов, который идентифицирует пользователей в иерархии LDAP или AD. Например, inetOrgPerson или user |

| User Search Path | Как и Group Search Path, это поле можно оставить пустым; в этом случае AUTHC сможет запрашивать полный домен. Укажите относительный путь к домену, а не полное имя DN. |

| User ID Attribute | Идентификатор пользователя, связанный с объектом пользователя в иерархии LDAP или AD.

|

- Заполнив все поля, нажмите кнопку OK, чтобы добавить новый ресурс полномочий.

- Можно использовать команду

authc_mgmtна сервере NetWorker AUTHC для подтверждения отображения групп/пользователей AD/LDAP:

authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-users -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-groups -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-groups-for-user -D query-tenant=tenant_name -D query-domain=domain_name -D user-name=external_username

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-users -D query-tenant=default -D query-domain=amer.lan The query returns 47 records. User Name Full Dn Name Administrator CN=Administrator,CN=Users,dc=amer,dc=lan ... bkupadmin CN=Backup Administrator,CN=Users,dc=amer,dc=lan [root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups -D query-tenant=default -D query-domain=amer.lan The query returns 72 records. Group Name Full Dn Name Administrators CN=Administrators,CN=Builtin,dc=amer,dc=lan ... NetWorker_Admins CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan [root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=amer.lan -D user-name=bkupadmin The query returns 1 records. Group Name Full Dn Name NetWorker_Admins CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan

-p». При возникновении этой проблемы удалите «-p password» из команд. После выполнения команды вам будет предложено ввести скрытый пароль.

- При входе в NMC с помощью учетной записи администратора NetWorker по умолчанию откройте Setup-->Users and Roles-->NMC Roles. Откройте свойства роли «Console Application Administrators» и введите различающееся имя

(DN) группы AD/LDAP (полученное на шаге 5) в поле external roles. Для пользователей, которым требуются разрешения администратора NetWorker по умолчанию, укажите DN группы AD/LDAP в роли «Console Security Administrators». Для пользователей/групп, которым не требуются права администратора для консоли NMC, добавьте соответствующее полное имя DN во внешние роли «Console User».

- Разрешения доступа также должны применяться для каждого сервера NetWorker, настроенного в NMC. Это можно сделать одним из двух способов:

(DN) группы AD/LDAP (полученное на шаге 5) в поле external roles. Для пользователей, которым требуются разрешения на уровне учетной записи администратора NetWorker по умолчанию, необходимо указать DN группы AD/LDAP в роли «Security Administrators».

(DN) группы AD/LDAP (полученное на шаге 5) в поле external roles. Для пользователей, которым требуются разрешения на уровне учетной записи администратора NetWorker по умолчанию, необходимо указать DN группы AD/LDAP в роли «Security Administrators».

ПРИМЕЧАНИЕ. По умолчанию имя DN группы администраторов LOCAL сервера NetWorker уже существует. НЕ удаляйте его.

nsraddadmin в командной строке с правами администратора или пользователя root на сервере NetWorker:

nsraddadmin -e "OU=group,CN=you,CN=want,CN=to,CN=add,DC=domain,DC=local"

nsraddadmin -e "CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan"

- Войдите в NMC с помощью учетной записи AD/LDAP (например, домен\пользователь):

- (ОПЦИОНАЛЬНО) Если вы хотите, чтобы группа AD/LDAP могла управлять внешними ресурсами полномочий, выполните следующие действия на сервере NetWorker.

- Откройте командную строку с правами администратора или пользователя root.

- Используйте имя DN группы AD (полученное на шаге 5), которой вы хотите предоставить

FULL_CONTROLразрешение на запуск:

authc_config -u Administrator -p NetWorker_Admin_Pass -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="AD/LDAP_group_dn"Пример

[root@nsr ~]# authc_config -u Administrator -p '!Password1' -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan" Permission FULL_CONTROL is created successfully. [root@nsr ~]# authc_config -u Administrator -p '!Password1' -e find-all-permissions The query returns 2 records. Permission Id Permission Name Group DN Pattern Group DN 1 FULL_CONTROL ^cn=Administrators,cn=Groups.*$ 2 FULL_CONTROL CN=NetWorker_Admins,OU=Groups,dc=amer... [root@nsr ~]#

Informations supplémentaires

- NetWorker. Настройка AD или LDAP в веб-интерфейсе пользователя NetWorker

- NetWorker. Настройка LDAP/AD с помощью сценариев authc_config

- NetWorker. Как настроить аутентификацию LDAPS

- NetWorker. Ошибка входа в систему NMC для пользователя AD или LDAP с сообщением «You do not have privileges to use NMC»