NetWorker: Jak nastavit ověřování AD/LDAP

Résumé: Tento článek znalostní databáze poskytuje přehled o tom, jak přidat externí autoritu na server NetWorker pomocí průvodce externí autoritou konzole NetWorker Management Console (NMC). Ověřování LDAP služby Active Directory (AD) nebo Linux lze použít společně s výchozím účtem správce NetWorker nebo jinými místními účty NMC. ...

Instructions

Externí zdroje autority lze vytvářet a spravovat z konzole NetWorker Management Console (NMC), webového uživatelského rozhraní NetWorker (NWUI) nebo skriptů AUTHC:

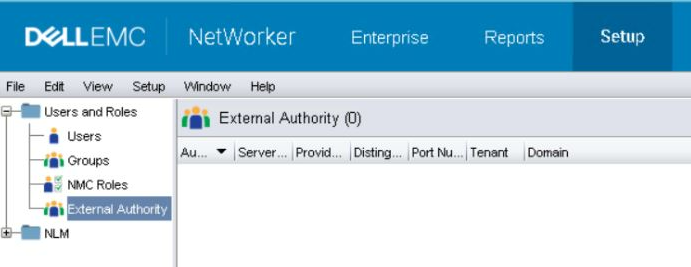

- NetWorker Management Console (NMC): Přihlaste se ke konzoli NMC pomocí místního účtu správce NetWorker. Přejděte do části Setup->Users and Roles->External Authorities.

- NetWorker Web User interface (NMC): Přihlaste se k uživatelskému rozhraní pomocí účtu správce NetWorker. Přejděte do části Authentication Server->External Authorities.

Přípravné kroky:

Externí ověřování (AD nebo LDAP) je integrováno do databáze serveru NetWorker Authentication (AUTHC). Není přímo součástí databází NMC nebo NWUI. V menších prostředích s jedním serverem NetWorker je hostitelem AUTHC server NetWorker. V prostředích s více servery NetWorker spravovanými prostřednictvím jedné konzole NMC je serverem AUTHC pouze jeden ze serverů NetWorker. Určení hostitele AUTHC je nutné pro authc_mgmt příkazy použité v pozdějších krocích tohoto článku. Server AUTHC je identifikován v okně systému Windows serveru NetWorker Management Console (NMC) gstd.conf :

- Linux:

/opt/lgtonmc/etc/gstd.conf - Windows (výchozí):

C:\Program Files\EMC NetWorker\Management\GST\etc\gstd.conf

POZNÁMKA: Skriptgstd.confsoubor obsahuje řetězec,authsvc_hostnamekterý definuje ověřovací server používaný ke zpracování požadavků na přihlášení do konzole NetWorker Management Console (NMC).

Process:

Přihlaste se do konzole NetWorker Management Console (NMC) pomocí výchozího účtu správce NetWorker. Na kartě Setup -->User and Roles je nová možnost External Authority.

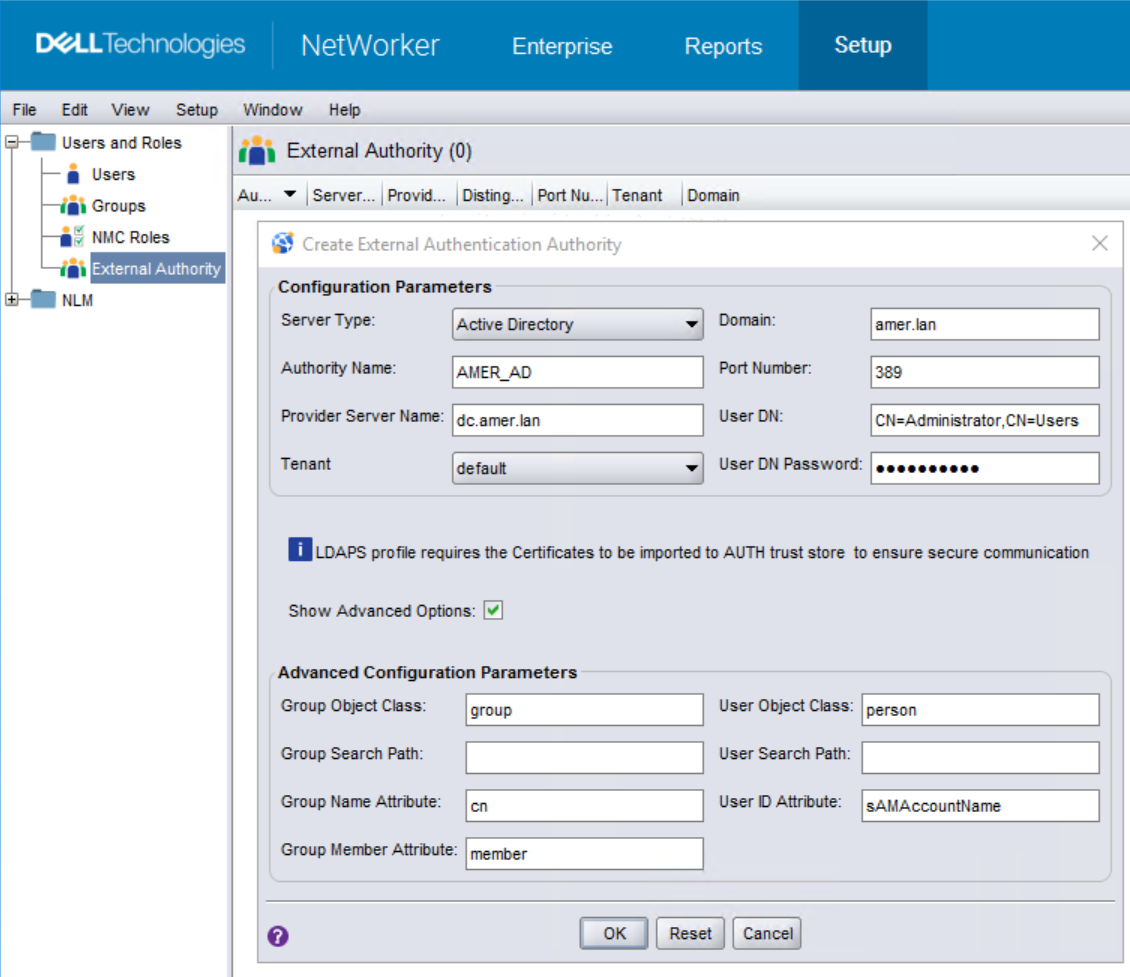

- Chcete-li přidat novou autoritu, klikněte pravým tlačítkem myši do okna External Authority a vyberte možnost New.

- V poli External Authentication Authority musíte vyplnit požadovaná pole informacemi AD/LDAP.

- Zaškrtnutím políčka „Show Advanced Options“ zobrazíte všechna pole.

| Typ serveru | Vyberte možnost LDAP, pokud je ověřovacím serverem server Linux/UNIX LDAP, a možnost Active Directory, pokud používáte server Microsoft Active Directory. |

| Název autority | Zadejte název této externí ověřovací autority. Tento název může být jakýkoliv, slouží pouze k odlišení mezi ostatními autoritami, když jich je nakonfigurováno více. |

| Název serveru poskytovatele | Toto pole by mělo obsahovat plně kvalifikovaný název domény (FQDN) vašeho serveru AD nebo LDAP. |

| Nájemce | Nájemce je možné použít v prostředích, kde lze používat více než jednu metodu ověřování nebo když je potřeba nakonfigurovat více oprávnění. Ve výchozím nastavení je vybrán nájemce „default“. Použití nájemců změní váš způsob přihlášení. Přihlaste se ke konzoli NMC pomocí uživatele „domain\user“ pro výchozího nájemce nebo „tenant\domain\user“ pro ostatní nájemce. |

| Doména | Zadejte celý název domény (kromě názvu hostitele). Obvykle se jedná o základní název domény Distinguished Name (DN), který se skládá z hodnot součástí vaší domény (DC). |

| Číslo portu | Pro integraci LDAP a AD použijte port 389. Pro protokol LDAP přes SSL použijte port 636. Tyto porty nejsou výchozími porty NetWorker na serveru AD/LDAP.

POZNÁMKA: Změna portu na 636 nestačí pro konfiguraci SSL. Certifikát certifikační autority (a řetězec, pokud je se používá) musí být importován z doménového serveru na server AUTHC. Viz téma NetWorker: Jak nakonfigurovat službu „AD over SSL“ (LDAPS) z webového uživatelského rozhraní NetWorker (NWUI).

|

| Rozlišující název uživatele | Zadejte název rozlišující název  (DN) uživatelského účtu, který má úplný přístup pro čtení adresáře LDAP nebo AD. (DN) uživatelského účtu, který má úplný přístup pro čtení adresáře LDAP nebo AD.Zadejte relativní rozlišující název uživatelského účtu nebo úplný rozlišující název, pokud přepíšete hodnotu nastavenou v poli Domain. |

| Heslo rozlišujícího názvu uživatele | Zadejte heslo zadaného uživatelského účtu. |

| Třída objektů skupiny | Třída objektu, která identifikuje skupiny v hierarchii LDAP nebo AD.

|

| Vyhledávací cesta skupiny | Toto pole může být ponecháno prázdné, v takovém případě je služba authc schopna dotazovat se na celou doménu. Než se tito uživatelé/skupiny budou moci přihlásit ke konzoli NMC a spravovat server NetWorker, je nutné udělit oprávnění pro přístup k serveru NMC/NetWorker. Zadejte relativní cestu k doméně namísto úplného rozlišujícího názvu. |

| Atribut názvu skupiny | Atribut, který identifikuje název skupiny, například cn. |

| Atribut člena skupiny | Určuje členství uživatele ve skupině.

|

| Třída objektu uživatele | Třída objektu, která identifikuje uživatele v hierarchii LDAP nebo AD. Například inetOrgPerson nebo user |

| Vyhledávací cesta uživatele | Stejně jako vyhledávací cesta skupiny může být toto pole ponecháno prázdné, v takovém případě je služba AUTHC schopna dotazovat se na celou doménu. Zadejte relativní cestu k doméně namísto úplného rozlišujícího názvu. |

| Atribut ID uživatele | ID uživatele, které je přidruženo k objektu uživatele v hierarchii LDAP nebo AD.

|

- Po vyplnění všech polí kliknutím na tlačítko OK přidejte novou autoritu.

- Pomocí příkazu

authc_mgmtna serveru NetWorker AUTHC potvrďte, zda jsou skupiny/uživatelé AD/LDAP viditelné:

authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-users -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-groups -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-groups-for-user -D query-tenant=tenant_name -D query-domain=domain_name -D user-name=external_username

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-users -D query-tenant=default -D query-domain=amer.lan The query returns 47 records. User Name Full Dn Name Administrator CN=Administrator,CN=Users,dc=amer,dc=lan ... bkupadmin CN=Backup Administrator,CN=Users,dc=amer,dc=lan [root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups -D query-tenant=default -D query-domain=amer.lan The query returns 72 records. Group Name Full Dn Name Administrators CN=Administrators,CN=Builtin,dc=amer,dc=lan ... NetWorker_Admins CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan [root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=amer.lan -D user-name=bkupadmin The query returns 1 records. Group Name Full Dn Name NetWorker_Admins CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan

-p“. Pokud se setkáte s tímto problémem, odstraňte z příkazu část „-p password“. Po spuštění příkazu budete vyzváni k zadání skrytého hesla.

- Po přihlášení do konzole NMC jako výchozí účet správce NetWorker otevřete položku Setup -->Users and Roles -->NMC Roles. Otevřete vlastnosti role „Console Application Administrators“ a do pole External roles zadejte rozlišující název

(DN) skupiny AD/LDAP (získaný v kroku 5). Pro uživatele, kteří vyžadují výchozí oprávnění správce NetWorker, zadejte rozlišující název skupiny AD/LDAP v roli „Console Security Administrators“. Pro uživatele nebo skupiny, kteří nepotřebují oprávnění správce ke konzoli NMC, přidejte jejich úplný rozlišující název v externích rolích „Console User“.

- Přístupová oprávnění je také nutné použít pro každý server NetWorker nakonfigurovaný v konzoli NMC. To lze provést jedním ze dvou způsobů:

(DN) skupiny AD/LDAP (získaný v kroku 5). V případě uživatelů, kteří vyžadují stejnou úroveň oprávnění jako výchozí účet správce NetWorker, je nutné zadat rozlišující název skupiny AD/LDAP v roli „Security Administrators“.

(DN) skupiny AD/LDAP (získaný v kroku 5). V případě uživatelů, kteří vyžadují stejnou úroveň oprávnění jako výchozí účet správce NetWorker, je nutné zadat rozlišující název skupiny AD/LDAP v roli „Security Administrators“.

POZNÁMKA: Ve výchozím nastavení již existuje rozlišující název skupiny LOCAL Administrators serveru NetWorker. Ten NEODSTRAŇUJTE.

nsraddadmin lze příkaz spustit z příkazového řádku správce nebo uživatele root na serveru NetWorker:

nsraddadmin -e "OU=group,CN=you,CN=want,CN=to,CN=add,DC=domain,DC=local"

nsraddadmin -e "CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan"

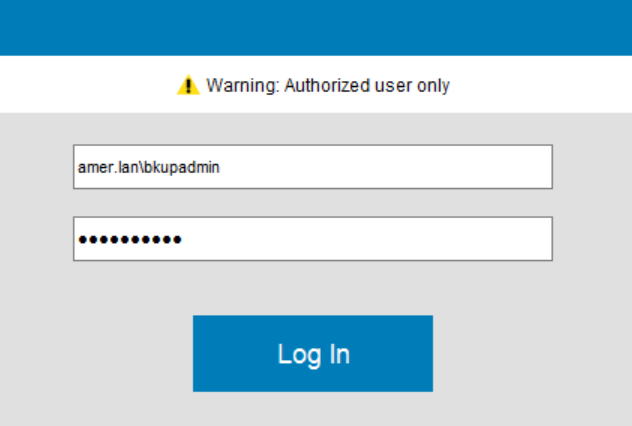

- Přihlaste se do konzole NMC pomocí účtu AD/LDAP (např. doména\uživatel):

- (VOLITELNÉ) Chcete-li, aby skupina AD/LDAP mohla spravovat externí autority, je nutné na serveru NetWorker provést následující akce.

- Otevřete příkazový řádek správce/uživatele root.

- Pomocí rozlišujícího názvu skupiny AD (shromážděného v kroku 5), které chcete udělit

FULL_CONTROLoprávnění ke spuštění:

authc_config -u Administrator -p NetWorker_Admin_Pass -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="AD/LDAP_group_dn"Například

[root@nsr ~]# authc_config -u Administrator -p '!Password1' -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan" Permission FULL_CONTROL is created successfully. [root@nsr ~]# authc_config -u Administrator -p '!Password1' -e find-all-permissions The query returns 2 records. Permission Id Permission Name Group DN Pattern Group DN 1 FULL_CONTROL ^cn=Administrators,cn=Groups.*$ 2 FULL_CONTROL CN=NetWorker_Admins,OU=Groups,dc=amer... [root@nsr ~]#

Informations supplémentaires

- NetWorker: Jak nakonfigurovat službu AD nebo LDAP z webového uživatelského rozhraní NetWorker

- NetWorker: Jak nastavit protokol LDAP/AD pomocí skriptů authc_config

- NetWorker: Jak nakonfigurovat ověřování LDAPS

- NetWorker: Přihlášení uživatele služby AD nebo LDAP ke konzoli NMC se nezdaří s chybou: „You do not have privileges to use NMC“