NetWorker: Cómo configurar la autenticación de AD/LDAP

Résumé: En este artículo de la base de conocimientos, se proporciona una visión general sobre cómo agregar una autoridad externa a NetWorker mediante el asistente de autoridad externa de NetWorker Management Console (NMC). La autenticación mediante Active Directory (AD) o Linux LDAP puede utilizarse junto con la cuenta predeterminada de administrador de NetWorker u otras cuentas locales de NMC. ...

Instructions

Los recursos de autoridad externa se pueden crear y administrar desde NetWorker Management Console (NMC), la interfaz de usuario web de NetWorker (NWUI) o los scripts de AUTHC:

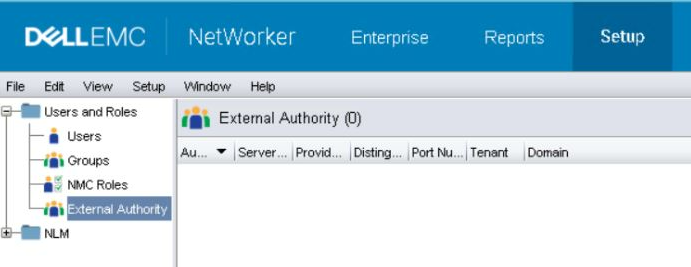

- NetWorker Management Console (NMC): Inicie sesión en NMC con la cuenta de administrador de NetWorker. Vaya a Configuración->Usuarios y roles->Autoridades externas.

- Interfaz de usuario web de NetWorker (NMC): Inicie sesión en NWUI con la cuenta de administrador de NetWorker. Vaya a Vaya a->Autoridades externas.

Requisitos previos:

La autenticación externa (AD o LDAP) está integrada en la base de datos del servidor de autenticación de NetWorker (AUTHC). No forma parte directamente de las bases de datos de NMC o NWUI. En entornos con un solo servidor NetWorker, este servidor actúa como el host de AUTHC. En entornos con múltiples servidores NetWorker, administrados a través de un solo NMC, solo uno de los servidores NetWorker es el servidor AUTHC. La determinación del host de AUTHC es necesaria para los comandos authc_mgmt utilizados en pasos posteriores de este artículo. El servidor AUTHC está identificado en el archivo del servidor de NetWorker Management Console (NMC) gstd.conf archivo:

- Linux:

/opt/lgtonmc/etc/gstd.conf - Windows (valor predeterminado):

C:\Program Files\EMC NetWorker\Management\GST\etc\gstd.conf

NOTA: La variablegstd.confcontiene una cadenaauthsvc_hostnameque define el servidor de autenticación que se utiliza para procesar las solicitudes de inicio de sesión para NetWorker Management Console (NMC).

Proceso:

Inicie sesión en NetWorker Management Console (NMC) con la cuenta de administrador de NetWorker predeterminada. En la pestaña configuración-->Usuarios y roles, hay una nueva opción para Autoridad externa.

- Para agregar una nueva autoridad, haga clic con el botón secundario en la ventana de Autoridad externa y seleccione Nueva.

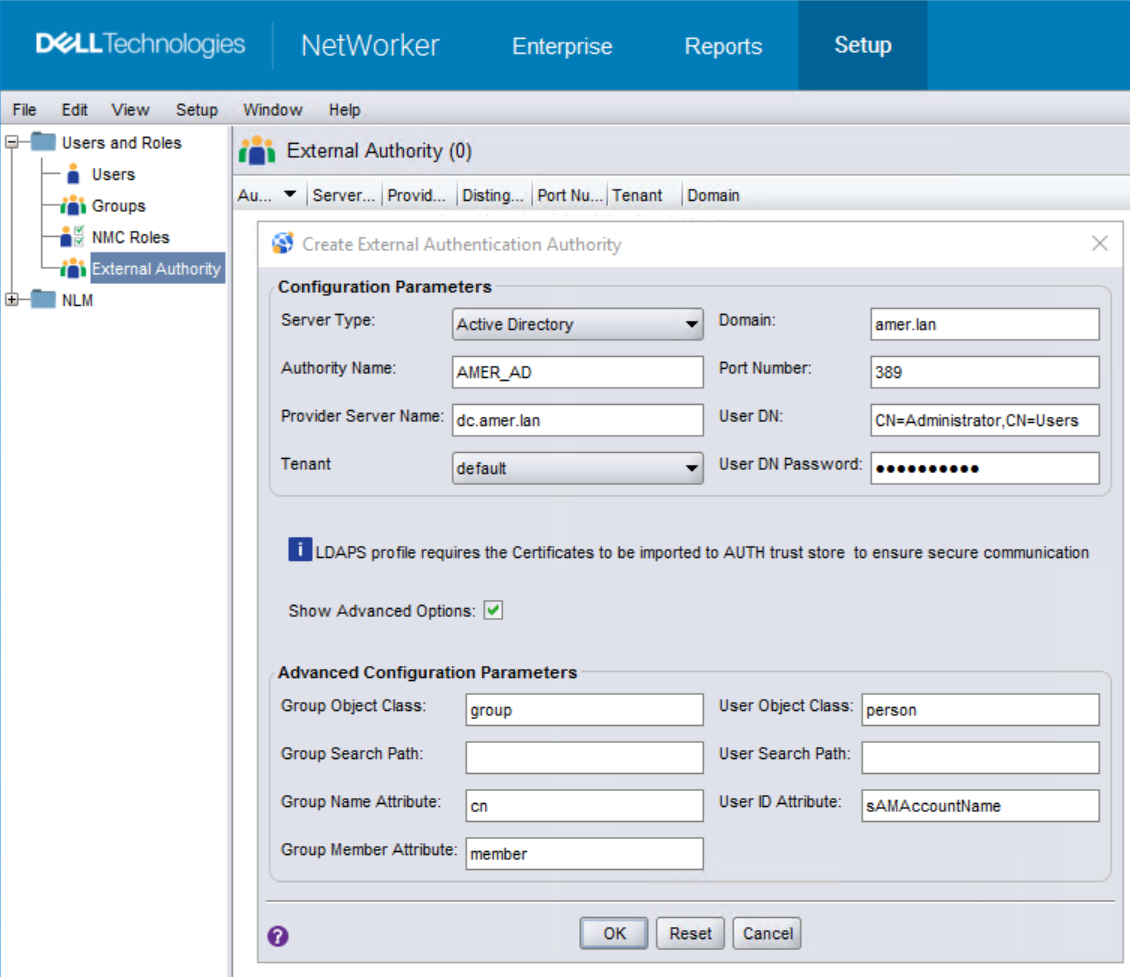

- En el cuadro Autoridad de autenticación externa, debe completar los campos obligatorios con la información de AD/LDAP.

- Marque la casilla "Mostrar opciones avanzadas" para ver todos los campos.

| Tipo de servidor | Seleccione LDAP si el servidor de autenticación es un servidor LDAP de Linux/UNIX y seleccione Active Directory si utiliza un servidor de Microsoft Active Directory. |

| Nombre de la autoridad | Proporcione un nombre para esta autoridad de autenticación externa. Este nombre puede ser el que usted quiera, es solo para diferenciar entre otras autoridades cuando se configuran varias. |

| Nombre del servidor del proveedor | Este campo debe contener el nombre de dominio completo (FQDN) del servidor AD o LDAP. |

| Grupo de usuarios | Los grupos de usuarios se pueden utilizar en entornos donde se puede usar más de un método de autenticación o cuando se deben configurar varias autoridades. Se selecciona el grupo de usuarios “predeterminado”. El uso de grupos de usuarios modifica el método de inicio de sesión. Inicie sesión en NMC con “domain\user” para el grupo de usuarios predeterminado o “tenant\domain\user” para otros grupos de usuarios. |

| Dominio | Especifique su nombre de dominio completo (sin incluir un nombre de host). Por lo general, este es el nombre distintivo (DN) base, que consta de los valores de los componentes de dominio (DC) de su dominio. |

| Número de puerto | Para la integración de LDAP y AD, utilice el puerto 389. Para LDAP mediante SSL, utilice el puerto 636. Estos puertos no son puertos predeterminados de NetWorker en el servidor AD/LDAP.

NOTA: Cambiar el puerto a 636 no es suficiente para configurar SSL. El certificado de CA (y la cadena, si se utiliza) se debe importar desde el servidor de dominio al servidor AUTHC. Consulte NetWorker: Cómo configurar “AD mediante SSL” (LDAPS) desde la interfaz de usuario web de NetWorker (NWUI).

|

| DN de Usuario | Especifique el nombre distintivo  (DN) de una cuenta de usuario que tenga acceso de lectura completo en el directorio de LDAP o AD. (DN) de una cuenta de usuario que tenga acceso de lectura completo en el directorio de LDAP o AD.Especifique el DN relativo de la cuenta de usuario o el DN completo si reemplaza el valor establecido en el campo Dominio. |

| Contraseña de DN de usuario | Especifique la contraseña de la cuenta de usuario especificada. |

| Clase de objeto de grupo | La clase de objeto que identifica a los grupos en la jerarquía de LDAP o AD.

|

| Ruta de búsqueda de grupo | Este campo se puede dejar en blanco, en cuyo caso AUTHC es capaz de consultar el dominio completo. Se deben otorgar permisos para el acceso al servidor de NMC/NetWorker antes de que estos usuarios/grupos puedan iniciar sesión en NMC y administrar el servidor de NetWorker. Especifique la ruta relativa al dominio en lugar del DN completo. |

| Atributo de nombre de grupo | El atributo que identifica el nombre del grupo; por ejemplo, cn. |

| Atributo de miembro del grupo | Especifica la membresía de grupo del usuario dentro de un grupo.

|

| Clase de objeto de usuario | La clase de objeto que identifica a los usuarios en la jerarquía de LDAP o AD. Por ejemplo, inetOrgPerson o user |

| Ruta de búsqueda de usuario | Al igual que la ruta de búsqueda de grupo, este campo se puede dejar en blanco, en cuyo caso AUTHC es capaz de consultar el dominio completo. Especifique la ruta relativa al dominio en lugar del DN completo. |

| Atributo de ID de usuario | El ID de usuario asociado con el objeto de usuario en la jerarquía de LDAP o AD.

|

- Una vez que se completen todos los campos, haga clic en Aceptar para agregar la nueva autoridad.

- Puede utilizar el comando

authc_mgmten el servidor AUTHC de NetWorker para confirmar que los usuarios/grupos de AD/LDAP estén visibles:

authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-users -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-groups -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-groups-for-user -D query-tenant=tenant_name -D query-domain=domain_name -D user-name=external_username

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-users -D query-tenant=default -D query-domain=amer.lan The query returns 47 records. User Name Full Dn Name Administrator CN=Administrator,CN=Users,dc=amer,dc=lan ... bkupadmin CN=Backup Administrator,CN=Users,dc=amer,dc=lan [root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups -D query-tenant=default -D query-domain=amer.lan The query returns 72 records. Group Name Full Dn Name Administrators CN=Administrators,CN=Builtin,dc=amer,dc=lan ... NetWorker_Admins CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan [root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=amer.lan -D user-name=bkupadmin The query returns 1 records. Group Name Full Dn Name NetWorker_Admins CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan

-p”. Si se le presenta esta situación, elimine “-p password” de los comandos. Se le solicitará que ingrese la contraseña oculta después de ejecutar el comando.

- Cuando inicie sesión en NMC con la cuenta predeterminada de administrador de NetWorker, abra Configuración-->Usuarios y roles-->Roles de NMC. Abra las propiedades del rol de "administradores de aplicaciones de consola" e ingrese el nombre distintivo

(DN) de un grupo de AD/LDAP (recopilado en el paso 5) en el campo de Roles externos. Para los usuarios que requieren los permisos predeterminados de administrador de NetWorker, especifique el DN del grupo de AD/LDAP en el rol de "administradores de seguridad de la consola". Para los usuarios o grupos que no necesitan derechos administrativos para la consola de NMC, agregue el DN completo en los roles externos de "usuario de consola".

- Los permisos de acceso también se deben aplicar por servidor NetWorker configurado en NMC. Esto se puede hacer de una de dos maneras:

(DN) de un grupo de AD/LDAP (recopilado en el paso 5) en el campo de Roles externos. Para los usuarios que requieren los permisos del mismo nivel que la cuenta predeterminada de administrador de NetWorker, debe especificar el DN del grupo de AD/LDAP en el rol de "administradores de seguridad".

(DN) de un grupo de AD/LDAP (recopilado en el paso 5) en el campo de Roles externos. Para los usuarios que requieren los permisos del mismo nivel que la cuenta predeterminada de administrador de NetWorker, debe especificar el DN del grupo de AD/LDAP en el rol de "administradores de seguridad".

NOTA: De manera predeterminada, ya existe el DN del grupo LOCAL de administradores del servidor de NetWorker; NO lo elimine.

nsraddadmin desde un símbolo del sistema con privilegios de administrador o root en el servidor NetWorker:

nsraddadmin -e "OU=group,CN=you,CN=want,CN=to,CN=add,DC=domain,DC=local"

nsraddadmin -e "CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan"

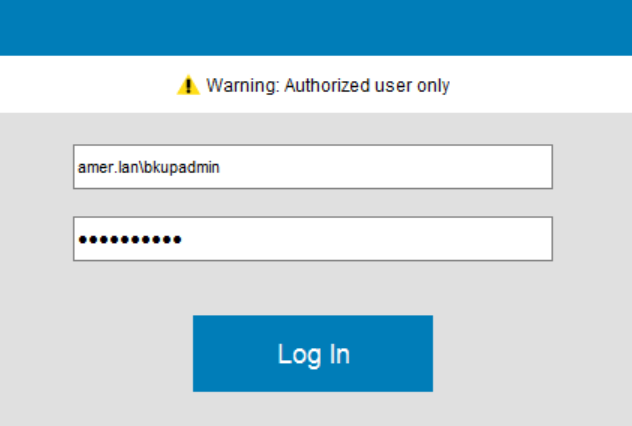

- Inicie sesión en NMC con su cuenta de AD/LDAP (p. ej., dominio\usuario):

- (OPCIONAL) Si desea que un grupo de AD/LDAP pueda administrar autoridades externas, debe realizar lo siguiente en el servidor NetWorker.

- Abra un símbolo del sistema con privilegios de administrador o root.

- Con el DN de grupo de AD (recopilado en el paso 5) al que desea otorgar el permiso

FULL_CONTROLejecute:

authc_config -u Administrator -p NetWorker_Admin_Pass -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="AD/LDAP_group_dn"Por ejemplo

[root@nsr ~]# authc_config -u Administrator -p '!Password1' -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan" Permission FULL_CONTROL is created successfully. [root@nsr ~]# authc_config -u Administrator -p '!Password1' -e find-all-permissions The query returns 2 records. Permission Id Permission Name Group DN Pattern Group DN 1 FULL_CONTROL ^cn=Administrators,cn=Groups.*$ 2 FULL_CONTROL CN=NetWorker_Admins,OU=Groups,dc=amer... [root@nsr ~]#

Informations supplémentaires

- NetWorker: Cómo configurar AD/LDAP desde la interfaz del usuario web de NetWorker

- NetWorker: Cómo configurar LDAP/AD mediante scripts authc_config

- NetWorker: Cómo configurar la autenticación de LDAPS

- NetWorker: El inicio de sesión de NMC falla para el usuario de AD/LDAP con el mensaje "No tiene privilegios para usar NMC"