NetWorker:AD/LDAP認証を設定する方法

Résumé: このKBでは、NetWorker Management Console (NMC)の外部認証ウィザードを使用して、NetWorkerに外部認証を追加する方法の概要を説明します。Active Directory (AD)またはLinux LDAP認証は、デフォルトのNetWorker管理者アカウントや、その他のローカルNMCアカウントと一緒に使用できます。

Cet article concerne

Cet article ne concerne pas

Cet article n’est associé à aucun produit spécifique.

Toutes les versions du produit ne sont pas identifiées dans cet article.

Instructions

メモ: AD over SSLの統合を行う場合は、NetWorker Webユーザー インターフェイスを使用して外部認証を設定する必要があります。「NetWorker:NetWorker Webユーザー インターフェイス(NWUI)から「AD over SSL」(LDAPS)を設定する方法」を参照してください。

外部認証リソースは、NetWorker Management Console (NMC)、NetWorker Webユーザー インターフェイス(NWUI)、またはAUTHCスクリプトから作成および管理できます。

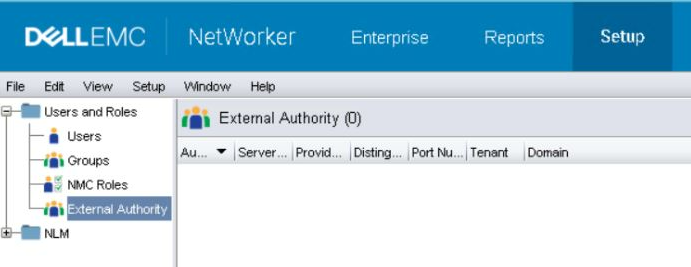

- NetWorker Management Console (NMC):NetWorker管理者アカウントを使用して、NMCサーバーにログインします。[Setup]>[Users and Roles]>[External Authorities]の順に移動します。

- NetWorker Webユーザー インターフェイス(NMC):NetWorker管理者アカウントを使用して、NWUIサーバーにログインします。[Authentication Server]>[External Authorities]に移動します。

メモ: このKBでは、NMCを使用してAD/LDAPを追加する方法について説明します。NWUIを使用する詳細な手順については、「NetWorker:NetWorker Webユーザー インターフェイスからADまたはLDAPを設定する方法」を参照してください。

前提条件:

外部認証(ADまたはLDAP)は、NetWorker認証(AUTHC)サーバーのデータベースに統合されています。直接的には、NMCまたはNWUIデータベースの一部ではありません。単一のNetWorkerサーバーを含む環境では、NetWorkerサーバーがAUTHCのホストになります。複数のNetWorkerサーバーが、単一のNMCによって管理されている環境では、1つのNetWorkerサーバーのみがAUTHCサーバーになります。この記事の後続の手順で使用する authc_mgmt コマンドには、AUTHCホストの特定が必要です。AUTHCサーバーは、NetWorker Management Console (NMC)サーバーの次のファイルで確認できます: gstd.conf :

- Linuxの場合

/opt/lgtonmc/etc/gstd.conf - Windows(デフォルト):

C:\Program Files\EMC NetWorker\Management\GST\etc\gstd.conf

メモ: 「gstd.conf」ファイルには「authsvc_hostname」文字列が含まれます。これにより、NetWorker Management Console (NMC)のログイン リクエストを処理するために使用される認証サーバーが定義されます。

Process:

デフォルトのNetWorker管理者アカウントを使用して、NetWorker Management Console (NMC)にログインします。[Setup]タブ>[User and Roles]の下に、[External Authority]という新しいオプションがあります。

- 新しい認証を追加するには、[External Authority]ウィンドウで右クリックし、[New]を選択します。

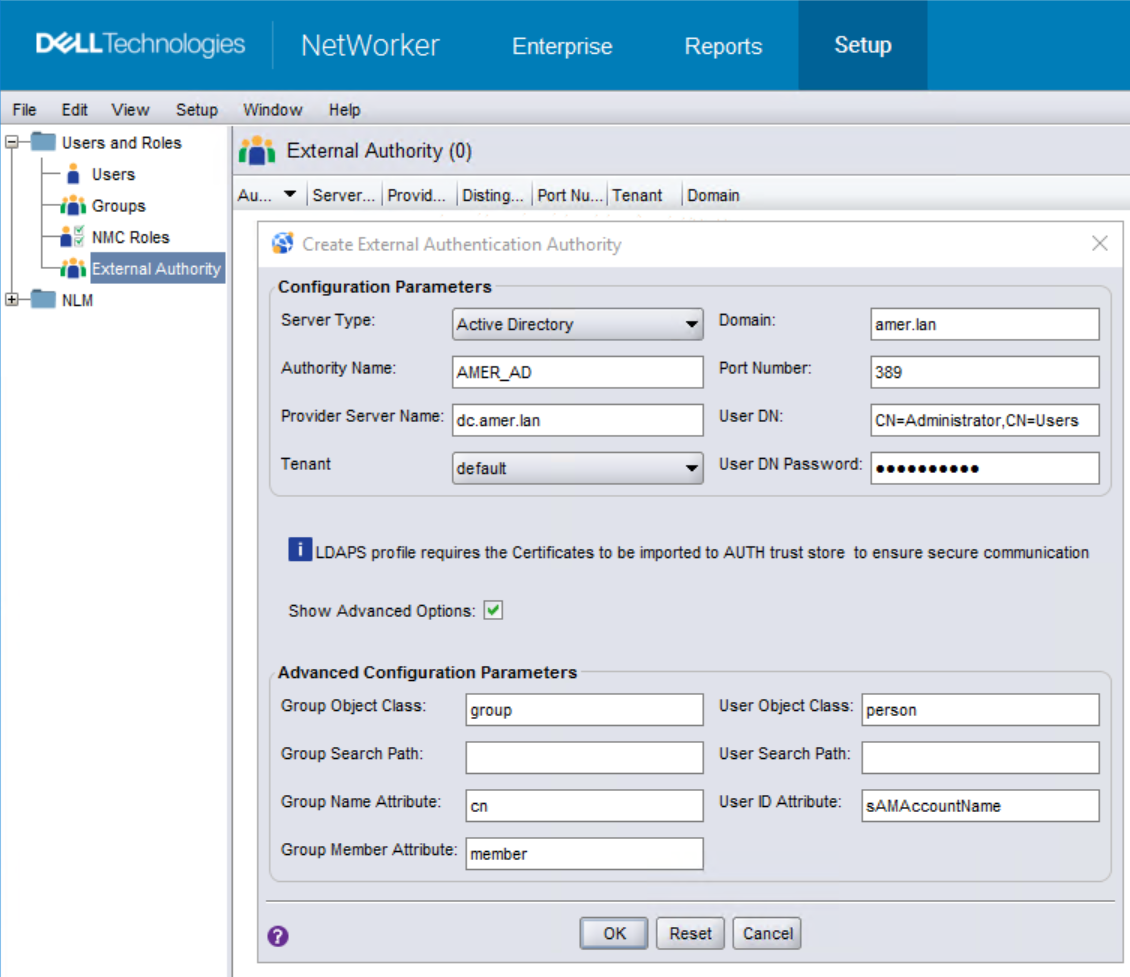

- [External Authentication Authority]ボックスで、必須入力フィールドにAD/LDAP情報を入力する必要があります。

- [Show Advanced Options]ボックスをオンにすると、すべてのフィールドが表示されます。

| [Server Type] | 認証サーバーがLinux/UNIX LDAPサーバーの場合は[LDAP]を選択し、Microsoft Active Directoryサーバーを使用する場合は[Active Directory]を選択します。 |

| [Authority Name] | この外部認証局の名前を指定します。この名前は任意の名前にすることができます。これは、複数の認証局が構成されている場合に他の認証機関と区別するためのものです。 |

| [Provider Server Name] | このフィールドには、ADまたはLDAPサーバーの完全修飾ドメイン名(FQDN)を含める必要があります。 |

| [Tenant] | テナントは、複数の認証方法を使用する可能性がある環境や、複数の認証を設定する必要がある場合に使用できます。デフォルトでは、「デフォルト」のテナントが選択されています。テナントを使用すると、ログイン方法が変更されます。デフォルトのテナントの場合は「domain\user」を、その他のテナントの場合は「tenant\domain\user」を使用して、NMCにログインします。 |

| ドメイン | 完全なドメイン名(ホスト名を除く)を指定します。通常、これはドメインのドメイン コンポーネント(DC)値で構成されるベース識別名(DN)です。 |

| ポート番号 | LDAPとADの統合には、ポート389を使用します。LDAP over SSLを使用する場合は、ポート636を使用します。これらのポートは、AD/LDAPサーバー上のNetWorker既定ポートではありません。

メモ: SSLを構成するには、ポートを636に変更するだけでは不十分です。CA証明書(およびチェーンが使用されている場合はチェーン)をドメイン サーバーからAUTHCサーバーにインポートする必要があります。「Networker:NetWorker Webユーザー インターフェイス(NWUI)から「AD over SSL」(LDAPS)を設定する方法」を参照してください。

|

| [User DN]: | LDAPまたはADディレクトリーへの完全な読み取りアクセス権を持つユーザー アカウントの識別名(DN) を指定します。 を指定します。ユーザー アカウントの相対DNを指定するか、[Domain]フィールドで設定された値をオーバーライドする場合は完全なDNを指定します。 |

| [User DN Password]: | 指定されたユーザー アカウントのパスワードを指定します。 |

| [Group Object Class] | LDAPまたはAD階層内のグループを識別するオブジェクト クラス。

|

| [Group Search Path] | このフィールドは空白のままにすることができます。その場合、AUTHCを使用してドメイン全体を照会できます。これらのユーザー/グループがNMCにログインしてNetWorkerサーバーを管理できるようにするには、NMC/NetWorkerサーバーへのアクセス権限を付与する必要があります。完全なDNではなく、ドメインへの相対パスを指定します。 |

| [Group Name Attribute] | グループ名を識別する属性(例:cn)。 |

| [Group Member Attribute] | グループ内のユーザーのグループ メンバーシップを指定します。

|

| [User Object Class] | LDAPまたはAD階層内のユーザーを識別するオブジェクト クラス。 例えば、 inetOrgPerson または user |

| [User Search Path] | [Group Search Path]と同様に、このフィールドは空白のままにすることができます。その場合、AUTHCを使用してドメイン全体を照会できます。完全なDNではなく、ドメインへの相対パスを指定します。 |

| [User ID Attribute] | LDAPまたはAD階層内のユーザー オブジェクトに関連づけられているユーザーID。

|

たとえば、Active Directoryの統合は次のようになります。

メモ: AD/LDAP管理者に問い合わせて、ご使用の環境に必要なAD/LDAP固有のフィールドを確認してください。

- すべてのフィールドに入力したら、[OK]をクリックして新しい認証を追加します。

- お使いのNetWorker AUTHCサーバーで

authc_mgmtコマンドを使用して、AD/LDAPグループ/ユーザーが表示されることを確認できます。

authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-users -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-groups -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-groups-for-user -D query-tenant=tenant_name -D query-domain=domain_name -D user-name=external_username

例えば、

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-users -D query-tenant=default -D query-domain=amer.lan The query returns 47 records. User Name Full Dn Name Administrator CN=Administrator,CN=Users,dc=amer,dc=lan ... bkupadmin CN=Backup Administrator,CN=Users,dc=amer,dc=lan [root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups -D query-tenant=default -D query-domain=amer.lan The query returns 72 records. Group Name Full Dn Name Administrators CN=Administrators,CN=Builtin,dc=amer,dc=lan ... NetWorker_Admins CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan [root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=amer.lan -D user-name=bkupadmin The query returns 1 records. Group Name Full Dn Name NetWorker_Admins CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan

メモ: 一部のシステムでは、正しいパスワードを指定しても、AUTHCコマンドが「incorrect password」エラーで失敗することがあります。これは、パスワードが

-pオプションを使用して可視テキストとして指定されているからです。この問題が発生した場合は、コマンドから-p passwordを削除します。コマンドを実行後、パスワードを非表示にして入力するように求められます。

- デフォルトのNetWorker管理者アカウントでNMCにログインしたら、[Setup]>[Users and Roles]>[NMC Roles]を開きます。「Console Application Administrators」ロールのプロパティーを開き、[External Roles]フィールドに、手順5で収集したAD/LDAPグループの識別名(DN)

を入力します。デフォルトのNetWorker管理者権限を必要とするユーザーの場合は、「Console Security Administrators」ロールでAD/LDAPグループのDNを指定します。NMCコンソールに対する管理者権限を必要としないユーザーまたはグループの場合は、「Console User」外部ロールで完全なDNを追加します。

メモ: デフォルトでは、NetWorkerサーバーのLOCAL AdministratorsグループのDNがすでに存在します。これは削除しないでください。

- アクセス権限は、NMCに設定されている各NetWorkerサーバーごとに適用する必要があります。これは次の2つの方法のいずれかで実行できます。

オプション1:

NetWorkerサーバーにNMCから接続し、[Server]>[User Groups]を開きます。「Application Administrators」ロールのプロパティーを開き、[External Roles]フィールドに、手順5で収集したAD/LDAPグループの識別名(DN) を入力します。デフォルトのNetWorker管理者アカウントと同じレベルの権限を必要とするユーザーの場合は、「Security Administrators」ロールでAD/LDAPグループのDNを指定する必要があります。

を入力します。デフォルトのNetWorker管理者アカウントと同じレベルの権限を必要とするユーザーの場合は、「Security Administrators」ロールでAD/LDAPグループのDNを指定する必要があります。

を入力します。デフォルトのNetWorker管理者アカウントと同じレベルの権限を必要とするユーザーの場合は、「Security Administrators」ロールでAD/LDAPグループのDNを指定する必要があります。

を入力します。デフォルトのNetWorker管理者アカウントと同じレベルの権限を必要とするユーザーの場合は、「Security Administrators」ロールでAD/LDAPグループのDNを指定する必要があります。

メモ: デフォルトでは、NetWorkerサーバーのLOCAL AdministratorsグループのDNがすでに存在します。これは削除しないでください。

オプション2:

管理者権限を付与するADユーザー/グループの場合、NetWorkerサーバーで

nsraddadmin コマンドを管理者コマンド プロンプトまたはrootコマンド プロンプトから実行できます。

nsraddadmin -e "OU=group,CN=you,CN=want,CN=to,CN=add,DC=domain,DC=local"

Example:

nsraddadmin -e "CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan"

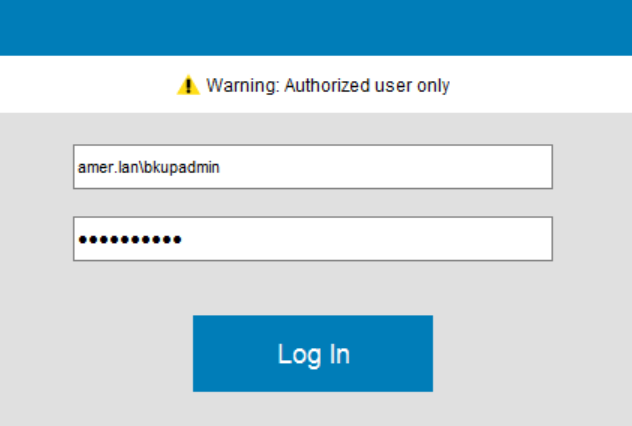

- AD/LDAPアカウント(例:domain\user)を使用してNMCにログインします。

デフォルト テナント以外のテナントが使用される場合は、ドメインの前に指定する必要があります(例:tenant\domain\user)。

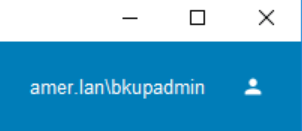

使用されているアカウントは右上隅に表示されます。ユーザーは、NetWorkerで割り当てられたロールに基づいてアクションを実行できます。

- (オプション)AD/LDAPグループが外部認証を管理できるようにするには、NetWorkerサーバーで次の操作を実行する必要があります。

- 管理/rootコマンド プロンプトを開きます。

- 手順5で取得したADグループのDNを使用して、

FULL_CONTROL権限を付与するには、次のコマンドを実行します。

authc_config -u Administrator -p NetWorker_Admin_Pass -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="AD/LDAP_group_dn"例:

[root@nsr ~]# authc_config -u Administrator -p '!Password1' -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan" Permission FULL_CONTROL is created successfully. [root@nsr ~]# authc_config -u Administrator -p '!Password1' -e find-all-permissions The query returns 2 records. Permission Id Permission Name Group DN Pattern Group DN 1 FULL_CONTROL ^cn=Administrators,cn=Groups.*$ 2 FULL_CONTROL CN=NetWorker_Admins,OU=Groups,dc=amer... [root@nsr ~]#

Informations supplémentaires

Produits concernés

NetWorkerProduits

NetWorker FamilyPropriétés de l’article

Numéro d’article: 000156107

Type d’article: How To

Dernière modification: 16 Dec 2025

Version: 10

Trouvez des réponses à vos questions auprès d’autres utilisateurs Dell

Services de support

Vérifiez si votre appareil est couvert par les services de support.