NetWorker: Como configurar a autenticação do AD/LDAP

Résumé: Este artigo da KB apresenta uma visão geral de como adicionar autoridade externa ao NetWorker usando o assistente de autoridade externa do NetWorker Management Console (NMC). É possível usar a autenticação Active Directory (AD) ou LDAP do Linux com a conta padrão de administrador do NetWorker ou com outras contas locais do NMC. ...

Instructions

É possível criar e gerenciar os recursos de autoridade externa no NetWorker Management Console (NMC), na NetWorker Web User Interface (NWUI) ou nos scripts AUTHC:

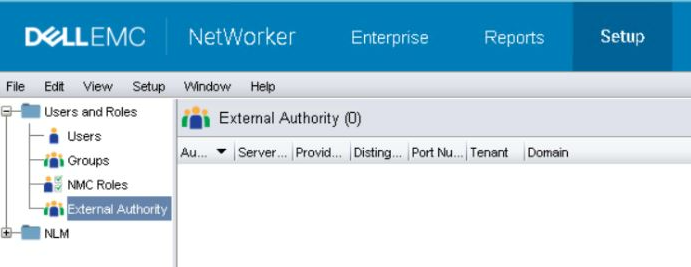

- NetWorker Management Console (NMC): Faça log-in no NMC usando a conta de administrador do NetWorker. Acesse Setup->Users and Roles->External Authorities.

- NetWorker Web User interface (NWUI): Faça log-in na NWUI usando a conta de administrador do NetWorker. Acesse Authentication Server->External Authorities.

Pré-requisitos:

A autenticação externa (AD ou LDAP) é integrada ao banco de dados do servidor de autenticação do NetWorker (AUTHC). Ela não faz parte diretamente dos bancos de dados do NMC nem da NWUI. Em ambientes com um só NetWorker Server, o NetWorker Server é o host AUTHC. Em ambientes com vários NetWorker Servers gerenciados por meio de um só NMC, apenas um dos NetWorker Servers é o servidor AUTHC. É necessário determinar o host AUTHC para os comandos authc_mgmt usados nas etapas posteriores deste artigo. O servidor AUTHC é identificado no arquivo gstd.conf do servidor do NetWorker Management Console (NMC):

- Linux:

/opt/lgtonmc/etc/gstd.conf - Windows (padrão):

C:\Program Files\EMC NetWorker\Management\GST\etc\gstd.conf

Nota: A colunagstd.confcontém uma stringauthsvc_hostnameque define o servidor de autenticação usado para processar solicitações de log-in do NetWorker Management Console (NMC).

Processo:

Faça log-in no NetWorker Management Console (NMC) com a conta padrão de administrador do NetWorker. Na guia Setup ->User and Roles, há uma nova opção para External Authority.

- Para adicionar uma nova autoridade, clique com o botão direito na janela External Authority e selecione New.

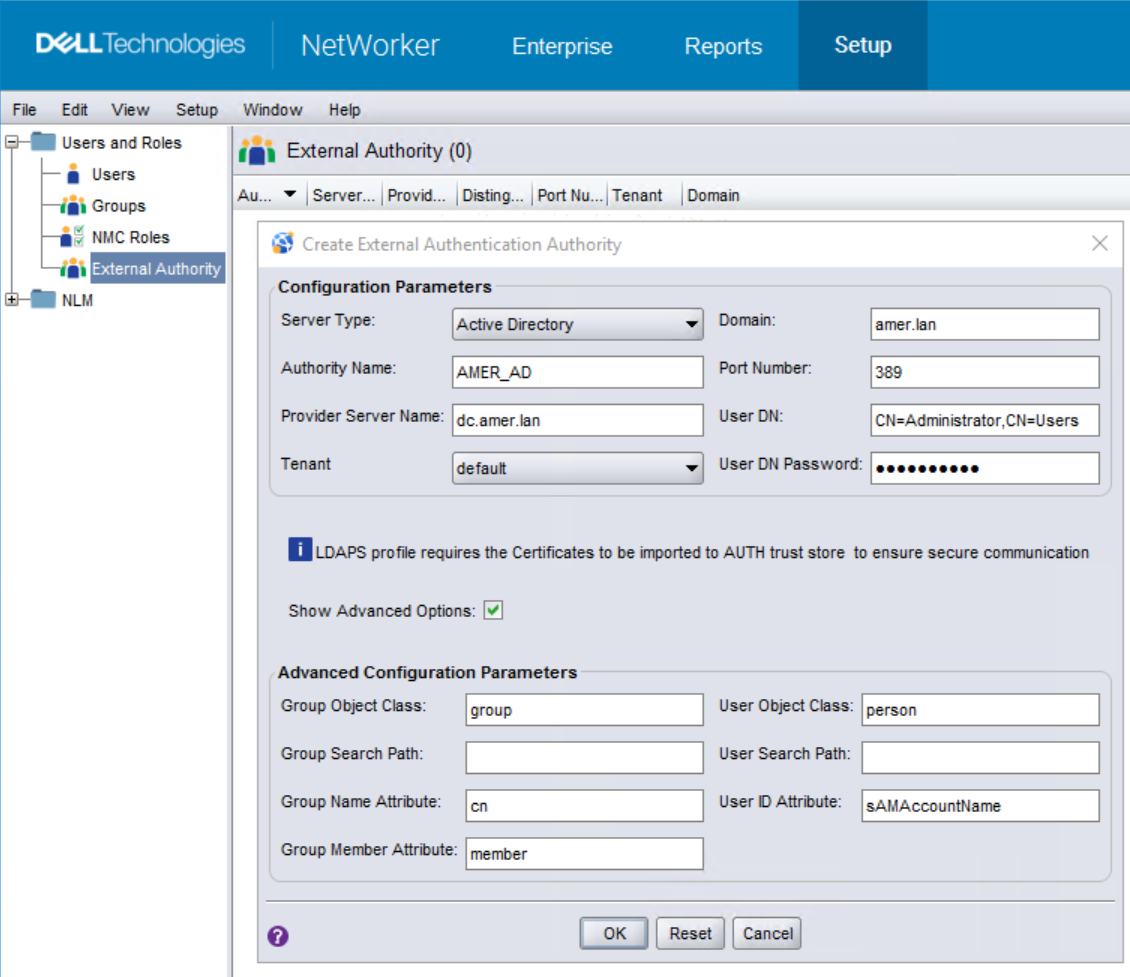

- Na caixa External Authentication Authority, você deve preencher os campos obrigatórios com suas informações do AD/LDAP.

- Marque a caixa "Show Advanced Options" para ver todos os campos.

| Server Type | Selecione "LDAP" se o servidor de autenticação for um servidor LDAP Linux/UNIX e "Active Directory" se você estiver usando um servidor do Microsoft Active Directory. |

| Authority Name | Informe um nome para essa autoridade de autenticação externa. Você pode inserir o nome que preferir; ele serve apenas para diferenciar entre outras autoridades quando há várias configuradas. |

| Provider Server Name | Esse campo deve conter o nome de domínio completo (FQDN) do servidor AD ou LDAP. |

| Tenant | É possível usar grupos de usuários em ambientes onde é possível usar mais de um método de autenticação ou onde se deve configurar várias autoridades. Por padrão, o grupo de usuários "padrão" é selecionado. O uso de grupos de usuários altera o método de log-in. Faça log-in no NMC com "domain\user" para o grupo de usuários padrão ou com "tenant\domain\user" para outros grupos de usuários. |

| Domain | Especifique o nome de domínio completo (com exceção de um nome de host). Normalmente, esse é o Distinguished Name (DN) de base, que consiste nos valores de Domain Component (DC) de seu domínio. |

| Número da porta | Para integração a LDAP e AD, use a porta 389. Para LDAP via SSL, use a porta 636. Essas portas não são padrão do NetWorker no servidor do AD/LDAP.

Nota: Alterar a porta para 636 não é suficiente para configurar SSL. É necessário importar o certificado da CA (e a cadeia, se uma cadeia for usada) do servidor de domínio para o servidor AUTHC. Consulte NetWorker: Como configurar o "AD over SSL" (LDAPS) a partir da interface do usuário na Web do NetWorker (NWUI).

|

| User DN | Especifique o Distinguished Name  (DN) de uma conta de usuário que tenha acesso total de leitura ao diretório LDAP ou AD. (DN) de uma conta de usuário que tenha acesso total de leitura ao diretório LDAP ou AD.Especifique o DN relativo da conta de usuário ou o DN completo, caso ele vá substituir o valor definido no campo "Domain". |

| User DN Password | Especifique a senha da conta de usuário especificada. |

| Group Object Class | A classe de objeto que identifica grupos na hierarquia do LDAP ou AD.

|

| Group Search Path | É possível deixar esse campo em branco; nesse caso, o AUTHC pode consultar o domínio completo. Para que esses usuários/grupos possam fazer log-in no NMC e gerenciar o NetWorker Server, precisam obter permissões de acesso ao NMC/NetWorker Server. Especifique o caminho relativo para o domínio, em vez do DN completo. |

| Group Name Attribute | O atributo que identifica o nome do grupo; por exemplo, cn. |

| Group Member Attribute | Especifica a associação de grupo do usuário em um grupo.

|

| User Object Class | A classe de objeto que identifica os usuários na hierarquia do LDAP ou do AD. Por exemplo, inetOrgPerson ou user |

| User Search Path | Assim como "Group Search Path", é possível deixar esse campo em branco; nesse caso, o AUTHC pode consultar o domínio completo. Especifique o caminho relativo para o domínio, em vez do DN completo. |

| User ID Attribute | O ID do usuário que está associado ao objeto do usuário na hierarquia do AD ou LDAP.

|

- Depois do preenchimento de todos os campos, clique em OK para adicionar a nova autoridade.

- Você pode usar o comando

authc_mgmtno servidor AUTHC do NetWorker para confirmar se os grupos/usuários do AD/LDAP estão visíveis:

authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-users -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-groups -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-groups-for-user -D query-tenant=tenant_name -D query-domain=domain_name -D user-name=external_username

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-users -D query-tenant=default -D query-domain=amer.lan The query returns 47 records. User Name Full Dn Name Administrator CN=Administrator,CN=Users,dc=amer,dc=lan ... bkupadmin CN=Backup Administrator,CN=Users,dc=amer,dc=lan [root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups -D query-tenant=default -D query-domain=amer.lan The query returns 72 records. Group Name Full Dn Name Administrators CN=Administrators,CN=Builtin,dc=amer,dc=lan ... NetWorker_Admins CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan [root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=amer.lan -D user-name=bkupadmin The query returns 1 records. Group Name Full Dn Name NetWorker_Admins CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan

-p". Se você encontrar esse erro, remova "-p password" dos comandos. Será solicitado que você digite a senha oculta depois de executar o comando.

- Quando estiver conectado ao NMC com a conta padrão de administrador do NetWorker, abra Setup-->Users and Roles-->NMC Roles. Abra as propriedades da função "Console Application Administrators" e digite o Distinguished Name

(DN) de um grupo do AD/LDAP (coletado na etapa 5) no campo External roles. Para usuários que precisam das permissões padrão de administrador do NetWorker, especifique o DN do grupo do AD/LDAP na função "Console Security Administrators". Para usuários/grupos que não precisam de direitos administrativos ao console NMC, adicione o DN completo deles em "Console User" — External roles.

- Também é necessário aplicar as permissões de acesso por NetWorker Server configurado no NMC. É possível fazer isso de uma das duas seguintes maneiras:

(DN) de um grupo do AD/LDAP (coletado na etapa 5) no campo External roles. Para usuários que precisam das mesmas permissões de nível que a conta padrão de administrador do NetWorker, especifique o DN do grupo do AD/LDAP na função "Security Administrators".

(DN) de um grupo do AD/LDAP (coletado na etapa 5) no campo External roles. Para usuários que precisam das mesmas permissões de nível que a conta padrão de administrador do NetWorker, especifique o DN do grupo do AD/LDAP na função "Security Administrators".

Nota: Por padrão, já existe o DN do grupo LOCAL de administradores do NetWorker Server. NÃO o exclua.

nsraddadmin por meio de um prompt de comando de administrador ou root no NetWorker Server:

nsraddadmin -e "OU=group,CN=you,CN=want,CN=to,CN=add,DC=domain,DC=local"

nsraddadmin -e "CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan"

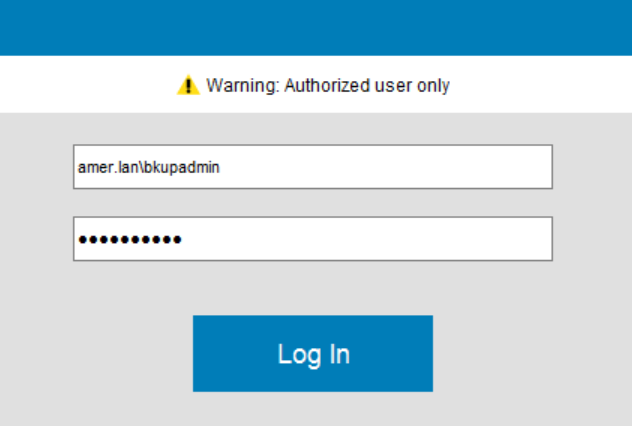

- Faça log-in no NMC usando sua conta do AD/LDAP (por exemplo: domínio\usuário):

- (OPCIONAL) Se você quiser que um grupo do AD/LDAP possa gerenciar autoridades externas, deverá realizar as ações abaixo no NetWorker Server.

- Abra um prompt de comando root/administrador.

- Usando o DN do grupo do AD (coletado na etapa 5) ao qual você deseja conceder

FULL_CONTROLpermissão, execute:

authc_config -u Administrator -p NetWorker_Admin_Pass -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="AD/LDAP_group_dn"Por exemplo

[root@nsr ~]# authc_config -u Administrator -p '!Password1' -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan" Permission FULL_CONTROL is created successfully. [root@nsr ~]# authc_config -u Administrator -p '!Password1' -e find-all-permissions The query returns 2 records. Permission Id Permission Name Group DN Pattern Group DN 1 FULL_CONTROL ^cn=Administrators,cn=Groups.*$ 2 FULL_CONTROL CN=NetWorker_Admins,OU=Groups,dc=amer... [root@nsr ~]#

Informations supplémentaires

- NetWorker: Como configurar o AD ou o LDAP a partir da interface do usuário da Web do NetWorker

- NetWorker: Como configurar o LDAP/AD usando scripts authc_config

- NetWorker: Como configurar a autenticação LDAPS

- NetWorker: Falha de login do NMC para usuário do AD ou LDAP com "Você não tem privilégios para usar o NMC"