NetWorker: Einrichten der AD/LDAP-Authentifizierung

Résumé: Dieser Wissensdatenbank-Artikel bietet eine Übersicht über das Hinzufügen externer Autoritäten zu NetWorker mithilfe des Assistenten für externe Autoritäten der NetWorker Management Console (NMC). Die Active Directory (AD)- oder Linux LDAP-Authentifizierung kann zusammen mit dem NetWorker-Standardadministratorkonto oder anderen lokalen NMC-Konten verwendet werden. ...

Instructions

Externe Autoritätsressourcen können über die NetWorker Management Console (NMC), die NetWorker Web User Interface (NWUI) oder AUTHC-Skripte erstellt und verwaltet werden:

- NetWorker-Managementkonsole (NMC): Melden Sie sich mit dem NetWorker-Administratorkonto bei der NMC an. Navigieren Sie zu Konfiguration –>Nutzer und Rollen –>Externe Behörden.

- NetWorker-Webnutzeroberfläche (NMC): Melden Sie sich mit dem NetWorker-Administratorkonto bei der NWUI an. Navigieren Sie zu Authentifizierungsserver –>Externe Zertifizierungsstellen.

Voraussetzung:

Die externe Authentifizierung (AD oder LDAP) ist in die Datenbank des NetWorker-Authentifizierungsservers (AUTHC) integriert. Sie ist nicht direkt Teil der NMC- oder NWUI-Datenbanken. In Umgebungen mit einem einzigen NetWorker-Server ist der NetWorker-Server der AUTHC-Host. In Umgebungen mit mehreren NetWorker-Servern, die über eine einzige NMC verwaltet werden, ist nur einer der NetWorker-Server der AUTHC-Server. Die Bestimmung des AUTHC-Hosts ist für die authc_mgmt Befehle, die in späteren Schritten dieses Artikels verwendet werden. Der AUTHC-Server wird in den NMC-Servern (NetWorker Management Console) identifiziert. gstd.conf wird:

- Linux:

/opt/lgtonmc/etc/gstd.conf - Windows (Standardeinstellung):

C:\Program Files\EMC NetWorker\Management\GST\etc\gstd.conf

HINWEIS: Die Spaltegstd.confenthält eine Zeichenfolgeauthsvc_hostname, die den Authentifizierungsserver angibt, der zur Verarbeitung von Anmeldeanfragen für die NetWorker Management Console (NMC) verwendet wird.

Process:

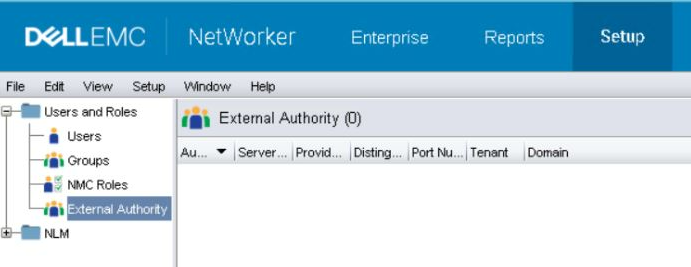

Melden Sie sich bei der NetWorker Management Console (NMC) mit dem NetWorker-Administratorkonto an. Auf der Registerkarte "Setup" –>Nutzer und Rollen – gibt es eine neue Option für externe Autorität.

- Um eine neue Autorität hinzuzufügen,klicken Sie mit der rechten Maustaste in das Fenster "Externe Autorität" und wählen Sie Neu aus.

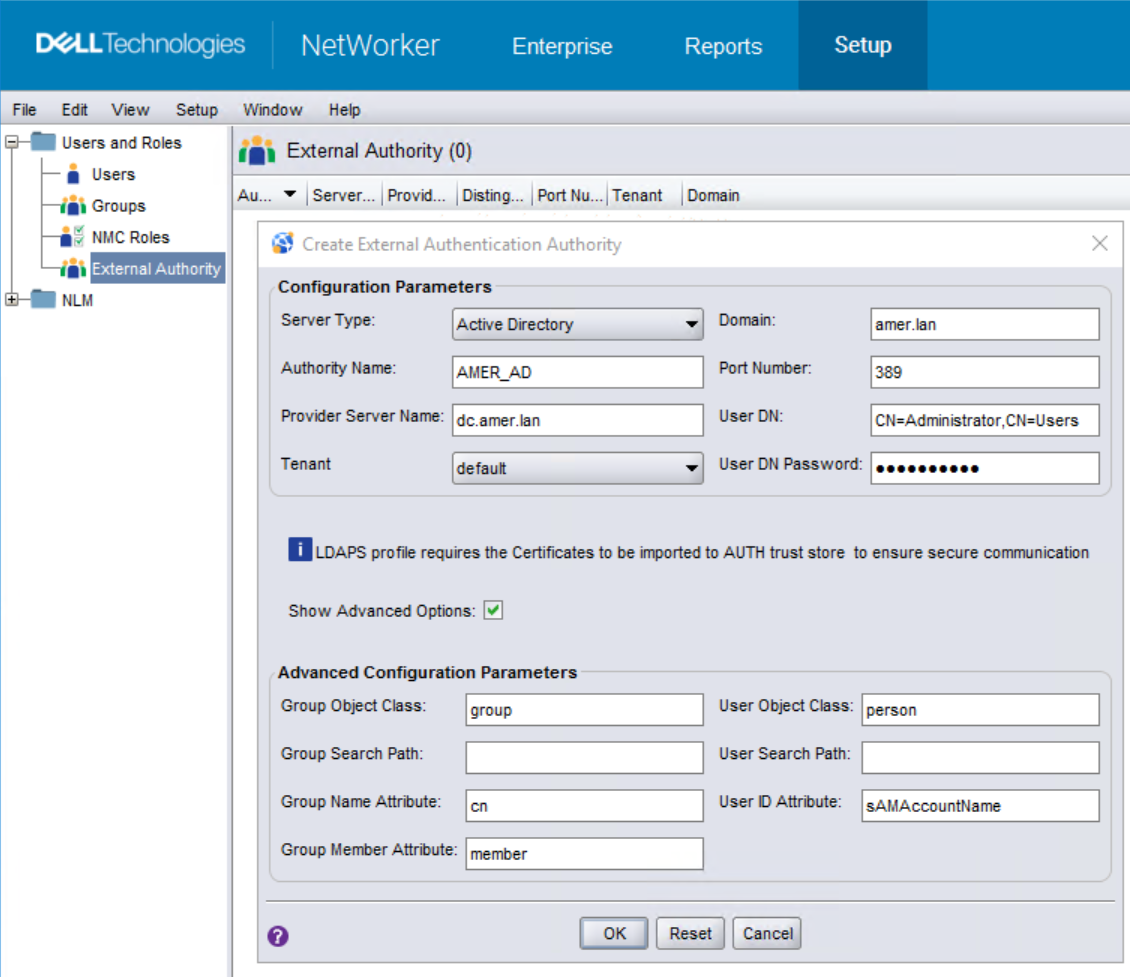

- Im Feld External Authentication Authority müssen Sie die erforderlichen Felder mit Ihren AD/LDAP-Informationen ausfüllen.

- Aktivieren Sie das Kontrollkästchen "Show Advanced Options", um alle Felder anzuzeigen.

| Servertyp | Wählen Sie LDAP aus, wenn es sich bei dem Authentifizierungsserver um einen Linux/UNIX-LDAP-Server handelt, und Active Directory, wenn Sie einen Microsoft Active Directory-Server verwenden. |

| Name der Zertifizierungsstelle | Geben Sie einen Namen für die externe Authentifizierungsstelle an. Es kann ein beliebiger Name sein, er dient nur zur Unterscheidung von Zertifizierungsstellen, wenn mehrere konfiguriert werden. |

| Anbieter-Servername | Dieses Feld sollte den vollständig qualifizierten Domainnamen (FQDN) Ihres AD- oder LDAP-Servers enthalten. |

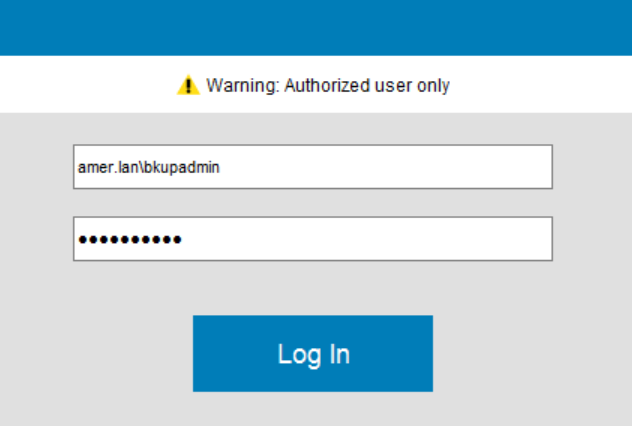

| Mandant | Mandanten können in Umgebungen verwendet werden, in denen mehr als eine Authentifizierungsmethode verwendet werden kann oder in denen mehrere Autoritäten konfiguriert werden müssen. Standardmäßig wird der „Standardmandant“ ausgewählt. Die Verwendung von Mandanten ändert Ihre Anmeldemethode. Melden Sie sich bei der NMC mit "domain\user" für den Standardmandanten oder "tenant\domain\user" für andere Mandanten an. |

| Domäne | Geben Sie den vollständigen Domainnamen (ohne einen Hostnamen) an. In der Regel ist dies Ihr Basis-DN (Distinguished Name), der aus Ihren DC-Werten (Domain Component) Ihrer Domäne besteht. |

| Portnummer | Verwenden Sie für die LDAP- und AD-Integration Port 389. Verwenden Sie für LDAP über SSL Port 636. Diese Ports sind Nicht-NetWorker-Standardports auf dem AD/LDAP-Server.

HINWEIS: Das Ändern des Ports auf 636 reicht für die Konfiguration von SSL nicht aus. Das CA-Zertifikat (und die Kette, wenn eine Kette verwendet wird) muss vom Domänenserver auf den AUTHC-Server importiert werden. Siehe NetWorker: So konfigurieren Sie "AD over SSL" (LDAPS) über die NetWorker-Webnutzeroberfläche (NWUI).

|

| Nutzer-DN | Geben Sie den Distinguished Name (DN) eines Nutzerkontos an, das vollständigen Lesezugriff auf das LDAP- oder AD-Verzeichnis hat. (DN) eines Nutzerkontos an, das vollständigen Lesezugriff auf das LDAP- oder AD-Verzeichnis hat.Geben Sie den relativen DN des Nutzerkontos oder den vollständigen DN an, wenn Sie den im Feld Domain festgelegten Wert außer Kraft setzen. |

| Nutzer-DN-Kennwort | Geben Sie das Kennwort für das angegebene Nutzerkonto an. |

| Gruppenobjektklasse | Die Objektklasse, die Gruppen in der LDAP- oder AD-Hierarchie identifiziert.

|

| Gruppensuchpfad | Dieses Feld kann leer gelassen werden, in diesem Fall kann AUTHC die gesamte Domäne abfragen. Berechtigungen müssen für den NMC-/NetWorker-Serverzugriff gewährt werden, bevor sich diese Nutzer/Gruppen bei NMC anmelden und den NetWorker-Server verwalten können. Geben Sie den relativen Pfad zur Domain anstelle eines vollständigen DN an. |

| Gruppenname-Attribut | Das Attribut, das den Gruppennamen identifiziert. Beispiel: CN. |

| Group Member Attribute | Gibt die Gruppenmitgliedschaft des Nutzers innerhalb einer Gruppe an.

|

| Benutzerobjektklasse | Die Objektklasse, die NutzerInnen in der LDAP- oder AD-Hierarchie identifiziert. Zum Beispiel inetOrgPerson oder user |

| Nutzersuchpfad | Wie der Gruppensuchpfad kann dieses Feld leer gelassen werden, in diesem Fall ist AUTHC in der Lage, die gesamte Domäne abzufragen. Geben Sie den relativen Pfad zur Domain anstelle eines vollständigen DN an. |

| Benutzer-ID-Attribut | Die Nutzer-ID, die dem Nutzerobjekt in der LDAP- oder AD-Hierarchie zugeordnet ist.

|

- Sobald alle Felder ausgefüllt sind, klicken Sie auf OK, um die neue Autorität hinzuzufügen.

- Sie können den Befehl

authc_mgmtBefehl auf dem NetWorker-AUTHC-Server, um zu bestätigen, dass die AD/LDAP-Gruppen/-Nutzer sichtbar sind:

authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-users -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-groups -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-groups-for-user -D query-tenant=tenant_name -D query-domain=domain_name -D user-name=external_username

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-users -D query-tenant=default -D query-domain=amer.lan The query returns 47 records. User Name Full Dn Name Administrator CN=Administrator,CN=Users,dc=amer,dc=lan ... bkupadmin CN=Backup Administrator,CN=Users,dc=amer,dc=lan [root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups -D query-tenant=default -D query-domain=amer.lan The query returns 72 records. Group Name Full Dn Name Administrators CN=Administrators,CN=Builtin,dc=amer,dc=lan ... NetWorker_Admins CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan [root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=amer.lan -D user-name=bkupadmin The query returns 1 records. Group Name Full Dn Name NetWorker_Admins CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan

-pangegeben wurde. Wenn Sie auf dieses Problem stoßen, entfernen Sie „-p password“ aus den Befehlen. Sie werden aufgefordert, das Kennwort einzugeben, das nach dem Ausführen des Befehls verborgen ist.

- Wenn Sie als NetWorker-Administratorkonto bei NMC angemeldet sind, öffnen Sie Setup –> Users and Roles –> NMC Roles. Öffnen Sie die Eigenschaften der Rolle "Console Application Administrators" und geben Sie den Distinguished Name

(DN) einer AD/LDAP-Gruppe (gesammelt in Schritt 5) in das Feld "External roles" ein. Geben Sie für Nutzer, die NetWorker-Administrator-Standardberechtigungen benötigen, den AD/LDAP-Gruppen-DN in der Rolle "Console Security Administrators" an. Fügen Sie Nutzern/Gruppen, die keine Administratorrechte für die NMC-Konsole benötigen, ihren vollständigen DN unter "Konsolennutzer" – externe Rollen hinzu.

- Zugriffsberechtigungen müssen auch für jeden NetWorker-Server angewendet werden, der in der NMC konfiguriert ist. Dies kann auf zwei Arten erfolgen:

(DN) einer AD/LDAP-Gruppe (gesammelt in Schritt 5) in das Feld "Externe Rollen" ein. Für Nutzer, die dieselben Berechtigungen wie das NetWorker-Administrator-Standardkonto benötigen, müssen Sie den AD/LDAP-Gruppen-DN in der Rolle "Sicherheitsadministratoren" angeben.

(DN) einer AD/LDAP-Gruppe (gesammelt in Schritt 5) in das Feld "Externe Rollen" ein. Für Nutzer, die dieselben Berechtigungen wie das NetWorker-Administrator-Standardkonto benötigen, müssen Sie den AD/LDAP-Gruppen-DN in der Rolle "Sicherheitsadministratoren" angeben.

HINWEIS: Standardmäßig ist bereits der DN der lokalen Administratorgruppe des NetWorker-Servers vorhanden. Löschen Sie diese NICHT.

nsraddadmin kann über eine Administrator- oder Root-Eingabeaufforderung auf dem NetWorker-Server ausgeführt werden:

nsraddadmin -e "OU=group,CN=you,CN=want,CN=to,CN=add,DC=domain,DC=local"

nsraddadmin -e "CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan"

- Melden Sie sich mit Ihrem AD-/LDAP-Konto (z. B. Domain\Nutzer) bei der NMC an:

- (OPTIONAL) Wenn eine AD/LDAP-Gruppe in der Lage sein soll, externe Autoritäten zu verwalten, müssen Sie auf dem NetWorker-Server Folgendes ausführen.

- Öffnen Sie eine Administrator-/Root-Eingabeaufforderung.

- Verwenden Sie den AD-Gruppen-DN (erfasst in Schritt 5), den Sie gewähren möchten

FULL_CONTROLBerechtigung zum Ausführen:

authc_config -u Administrator -p NetWorker_Admin_Pass -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="AD/LDAP_group_dn"Zum Beispiel

[root@nsr ~]# authc_config -u Administrator -p '!Password1' -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan" Permission FULL_CONTROL is created successfully. [root@nsr ~]# authc_config -u Administrator -p '!Password1' -e find-all-permissions The query returns 2 records. Permission Id Permission Name Group DN Pattern Group DN 1 FULL_CONTROL ^cn=Administrators,cn=Groups.*$ 2 FULL_CONTROL CN=NetWorker_Admins,OU=Groups,dc=amer... [root@nsr ~]#

Informations supplémentaires

- NetWorker: Konfigurieren von AD oder LDAP über die NetWorker-Webnutzeroberfläche

- NetWorker: Einrichten von LDAP/AD mithilfe der authc_config-Skripte

- NetWorker: Konfigurieren der LDAPS-Authentifizierung

- NetWorker: NMC-Anmeldung schlägt für AD- oder LDAP-Nutzer fehl mit der Meldung "Sie haben keine Berechtigungen zur Verwendung von NMC"