NetWorker:如何設定 AD/LDAP 驗證

Résumé: 本 KB 概述如何使用 NetWorker Management Console (NMC) 外部授權單位精靈,將外部授權單位新增至 NetWorker。Active Directory (AD) 或 Linux LDAP 驗證可與預設 NetWorker 系統管理員帳戶或其他本機 NMC 帳戶一起使用。

Cet article concerne

Cet article ne concerne pas

Cet article n’est associé à aucun produit spécifique.

Toutes les versions du produit ne sont pas identifiées dans cet article.

Instructions

注意:若為 AD over SSL 整合,應使用 NetWorker Web 使用者介面來設定外部授權單位。請參閱 NetWorker:如何從 NetWorker Web 使用者介面 (NWUI) 設定「AD over SSL」(LDAPS)。

外部授權單位資源可從 NetWorker Management Console (NMC)、NetWorker Web 使用者介面 (NWUI) 或 AUTHC 指令檔建立和管理:

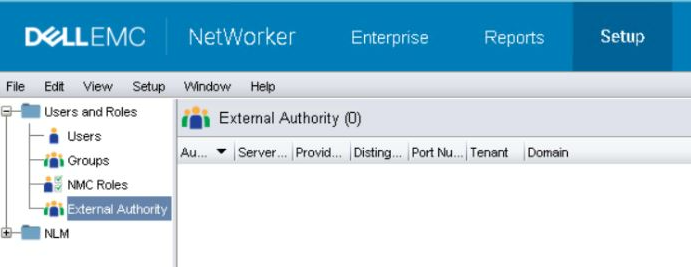

- NetWorker 管理主控台 (NMC):使用 NetWorker 系統管理員帳戶登入 NMC。前往設定 -> 使用者和角色 -> 外部授權單位。

- NetWorker Web 使用者介面 (NMC):使用 NetWorker 系統管理員帳戶登入 NWUI。前往驗證伺服器 -> 外部授權單位。

注意:此 KB 顯示如何使用 NMC 新增 AD/LDAP。如需使用 NWUI 的詳細說明,請參閱:NetWorker:如何從 NetWorker Web 使用者介面設定 AD 或 LDAP。

先決條件:

外部認證 (AD 或 LDAP) 已整合至 NetWorker 驗證 (AUTHC) 伺服器的資料庫中。其不直接屬於 NMC 或 NWUI 資料庫。在具有單一 NetWorker 伺服器的環境中,NetWorker 伺服器擔任 AUTHC 主機。在由單一 NMC 管理的多台 NetWorker 伺服器環境中,僅有一台 NetWorker 伺服器擔任 AUTHC 伺服器。確定 AUTHC 主機 authc_mgmt 是執行本文後續步驟中所用指令的必要條件。AUTHC 伺服器會在 NetWorker Management Console (NMC) 伺服器的 gstd.conf 檔案中識別:

- Linux:

/opt/lgtonmc/etc/gstd.conf - Windows (預設):

C:\Program Files\EMC NetWorker\Management\GST\etc\gstd.conf

注意:可使用gstd.conf檔案包含字串authsvc_hostname其定義用於處理 NetWorker Management Console (NMC) 登入要求的驗證伺服器。

程序:

以預設的 NetWorker 系統管理員帳戶登入 NetWorker Management Console (NMC)。在 設定標籤 --> 使用者和角色下,有一個外部授權單位的新選項。

- 若要新增新的授權單位,請在「外部授權單位」視窗中按一下滑鼠右鍵,然後選擇新增。

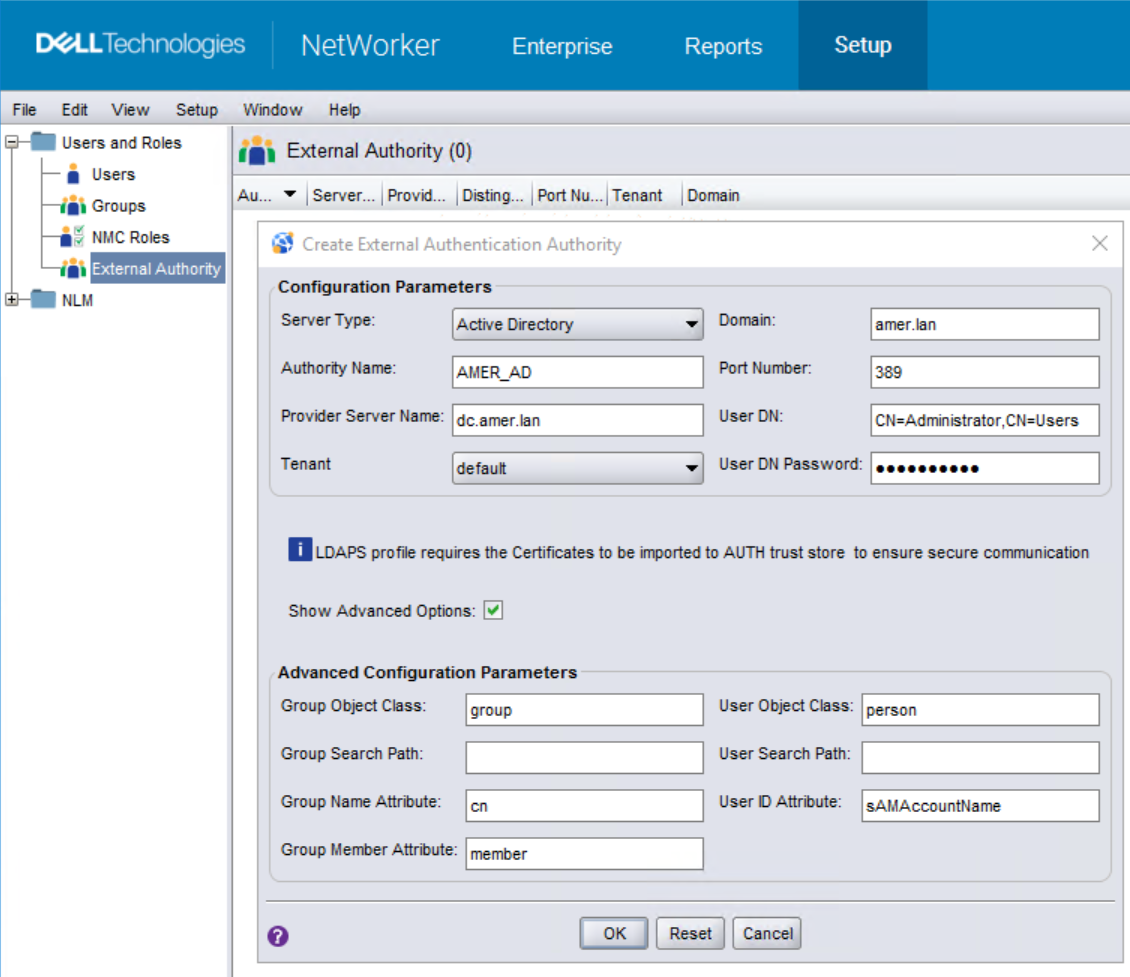

- 在「外部驗證授權單位」方塊中,您必須在必填欄位中填入您的 AD/LDAP 資訊。

- 勾選「顯示進階選項」方塊以查看所有欄位。

| 伺服器類型 | 如果驗證伺服器是 Linux/UNIX LDAP 伺服器,請選取 LDAP,如果您使用 Microsoft Active Directory 伺服器,請選取 Active Directory。 |

| 授權單位名稱 | 為此外部驗證授權單位提供名稱。此名稱可以是您想要的任何名稱,它只是為了在設定多個授權單位時區分其他授權單位。 |

| 供應商伺服器名稱 | 此欄位應包含 AD 或 LDAP 伺服器的完整網域名稱 (FQDN)。 |

| 租戶 | 租戶可用於可能使用多種認證方法或必須設定多個授權單位的環境中。預設為選取「預設」租戶。使用租戶會更改您的登入方法。預設租戶使用「domain\user」登入 NMC,其他租戶則使用「tenant\domain\user」登入。 |

| 網域 | 指定您的完整網域名稱 (不包括主機名稱)。這通常是您的基底辨別名稱 (DN),它由網域的網域元件 (DC) 值組成。 |

| 連接埠號碼 | 若為 LDAP 和 AD 整合,請使用連接埠 389。若為 LDAP over SSL,請使用連接埠 636。這些連接埠是 AD/LDAP 伺服器上的非 NetWorker 預設連接埠。

注意:將連接埠變更為 636 不足以設定 SSL。CA 憑證 (若使用憑證鏈則包含憑證鏈) 必須從網域伺服器匯入到 AUTHC 伺服器。請參閱 NetWorker:如何從 NetWorker Web 使用者介面 (NWUI) 設定「AD over SSL」(LDAPS)。

|

| 使用者 DN | 指定對 LDAP 或 AD 目錄具有完整讀取存取權之使用者帳戶的辨別名稱  (DN)。 (DN)。指定使用者帳戶的相對 DN,如果覆蓋在「網域」欄位中設定的值,則指定完整 DN。 |

| 使用者 DN 密碼 | 指定所指定使用者帳戶的密碼。 |

| 群組物件類別 | 識別 LDAP 或 AD 階層中群組的物件類別。

|

| 群組搜尋路徑 | 此欄位可以保留空白,在這種情況下,AUTHC 能夠查詢完整網域。必須先授予 NMC/ NetWorker 伺服器存取權限,這些使用者/群組才能登入 NMC 並管理 NetWorker 伺服器。指定網域的相對路徑,而不是完整 DN。 |

| 群組名稱屬性 | 識別群組名稱的屬性;例如 cn。 |

| 群組成員屬性 | 指定使用者在群組中的群組成員資格。

|

| 使用者物件類別 | 識別 LDAP 或 AD 階層中使用者的物件類別。 例如, inetOrgPerson 或 user |

| 使用者搜尋路徑 | 與「群組搜尋路徑」一樣,此欄位可以保留空白,在這種情況下,AUTHC 能夠查詢完整網域。指定網域的相對路徑,而不是完整 DN。 |

| 使用者 ID 屬性 | 與 LDAP 或 AD 階層中使用者物件相關聯的使用者 ID。

|

例如,Active Directory 整合:

注意:若要確認您的環境需要哪些 AD/LDAP 特定欄位,請向您的 AD/LDAP 管理員洽詢。

- 填入所有欄位後,按一下「確定」以新增授權單位。

- 您可以於 NetWorker AUTHC 伺服器上使用

authc_mgmt命令,確認 AD/LDAP 群組/使用者是否可見:

authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-users -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-groups -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-groups-for-user -D query-tenant=tenant_name -D query-domain=domain_name -D user-name=external_username

例如:

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-users -D query-tenant=default -D query-domain=amer.lan The query returns 47 records. User Name Full Dn Name Administrator CN=Administrator,CN=Users,dc=amer,dc=lan ... bkupadmin CN=Backup Administrator,CN=Users,dc=amer,dc=lan [root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups -D query-tenant=default -D query-domain=amer.lan The query returns 72 records. Group Name Full Dn Name Administrators CN=Administrators,CN=Builtin,dc=amer,dc=lan ... NetWorker_Admins CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan [root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=amer.lan -D user-name=bkupadmin The query returns 1 records. Group Name Full Dn Name NetWorker_Admins CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan

注意:在某些系統上,AUTHC 命令可能會失敗並顯示「密碼不正確」錯誤,即使提供了正確的密碼也是如此。這是因為密碼使用

-p」選項指定為可見文字。如果您遇到這種情況,請從命令移除「-p password」。執行命令後,系統會提示您輸入隱藏的密碼。

- 以預設 NetWorker 系統管理員帳戶登入 NMC 時,請開啟「設定」-->「使用者和角色」-->「NMC 角色」。開啟「主控台應用程式系統管理員」角色的內容,並在外部角色欄位中輸入 AD/LDAP 群組的辨別名稱

(DN) (於步驟 5 中取得)。對於需要預設 NetWorker 系統管理員權限的使用者,請在「主控台安全性系統管理員」角色中指定 AD/LDAP 群組的 DN。對於不需要 NMC 主控台系統管理權限的使用者/群組,請在「主控台使用者」 - 外部角色中新增其完整 DN。

注意:預設已有 NetWorker 伺服器本機系統管理員群組的 DN,請勿將其刪除。

- 存取權限亦須針對 NMC 中設定的每個 NetWorker 伺服器分別套用。這可透過下列其中一種方式達成:

選項 1)

從 NMC 連線 NetWorker 伺服器,開啟「伺服器」-->「使用者群組」。開啟「應用程式系統管理員」角色的內容,並在外部角色欄位中輸入 AD/LDAP 群組的辨別名稱  (DN) (於步驟 5 中取得)。如果使用者需要與預設 NetWorker 系統管理員帳戶相同層級的權限,必須在「安全性系統管理員」角色中指定 AD/LDAP 群組 DN。

(DN) (於步驟 5 中取得)。如果使用者需要與預設 NetWorker 系統管理員帳戶相同層級的權限,必須在「安全性系統管理員」角色中指定 AD/LDAP 群組 DN。

(DN) (於步驟 5 中取得)。如果使用者需要與預設 NetWorker 系統管理員帳戶相同層級的權限,必須在「安全性系統管理員」角色中指定 AD/LDAP 群組 DN。

(DN) (於步驟 5 中取得)。如果使用者需要與預設 NetWorker 系統管理員帳戶相同層級的權限,必須在「安全性系統管理員」角色中指定 AD/LDAP 群組 DN。

注意:預設已有 NetWorker 伺服器本機系統管理員群組的 DN,請勿將其刪除。

選項 2)

若要授予 AD 使用者/群組管理員權限,

nsraddadmin 命令可於 NetWorker 伺服器上,以系統管理員或根命令提示字元執行:

nsraddadmin -e "OU=group,CN=you,CN=want,CN=to,CN=add,DC=domain,DC=local"

範例:

nsraddadmin -e "CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan"

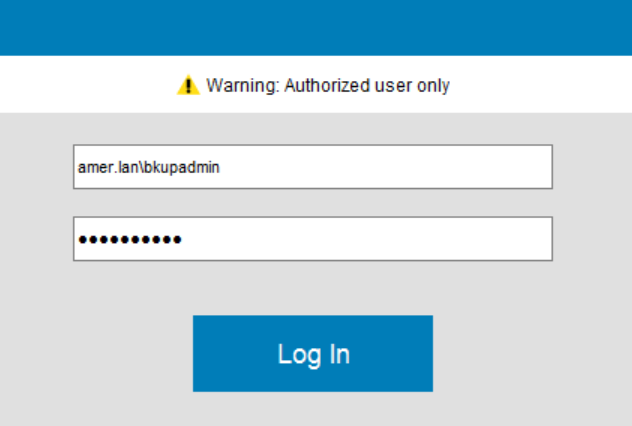

- 使用您的 AD/LDAP 帳戶 (例如:domain\user) 登入 NMC:

如果使用了預設租戶以外的租戶,則必須在網域之前指定該租戶,例如:tenant\domain\user。

使用的帳戶會顯示在右上角。使用者可以根據 NetWorker 中指派的角色來執行動作。

- (選用) 如果您想要 AD/LDAP 群組能夠管理外部授權單位,您必須在 NetWorker 伺服器上執行下列步驟。

- 開啟管理/根命令提示字元。

- 使用您要的 AD 群組 DN (於步驟 5 取得),授予

FULL_CONTROL權限以執行:

authc_config -u Administrator -p NetWorker_Admin_Pass -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="AD/LDAP_group_dn"例如

[root@nsr ~]# authc_config -u Administrator -p '!Password1' -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan" Permission FULL_CONTROL is created successfully. [root@nsr ~]# authc_config -u Administrator -p '!Password1' -e find-all-permissions The query returns 2 records. Permission Id Permission Name Group DN Pattern Group DN 1 FULL_CONTROL ^cn=Administrators,cn=Groups.*$ 2 FULL_CONTROL CN=NetWorker_Admins,OU=Groups,dc=amer... [root@nsr ~]#

Informations supplémentaires

Produits concernés

NetWorkerProduits

NetWorker FamilyPropriétés de l’article

Numéro d’article: 000156107

Type d’article: How To

Dernière modification: 16 Dec 2025

Version: 10

Trouvez des réponses à vos questions auprès d’autres utilisateurs Dell

Services de support

Vérifiez si votre appareil est couvert par les services de support.