NetWorker: AD/LDAP Kimlik Doğrulamasını Ayarlama (İngilizce)

Résumé: Bu KB'de, NetWorker Management Console'un (NMC) harici yetki sihirbazını kullanarak NetWorker'a harici yetkili ekleme hakkında genel bilgi sağlanmaktadır. Active Directory (AD) veya Linux LDAP kimlik doğrulaması, varsayılan NetWorker Yönetici hesabı veya diğer yerel NMC hesaplarıyla birlikte kullanılabilir. ...

Instructions

Harici Yetki Kaynakları, NetWorker Management Console (NMC), NetWorker Web Kullanıcı Arayüzü (NWUI) veya AUTHC komut dosyalarından oluşturulabilir ve yönetilebilir:

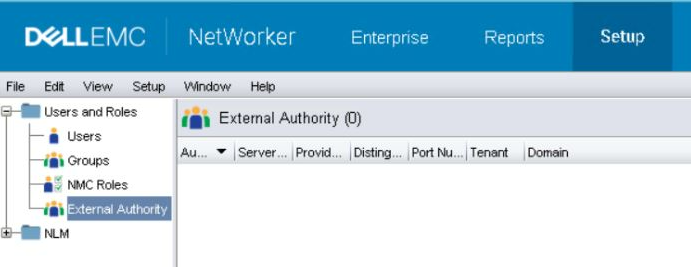

- NetWorker Management Console (NMC): NetWorker Yönetici hesabını kullanarak NMC'de oturum açın. Setup (Kurulum) ->Users and Roles (Kullanıcılar ve Roller) ->External Authorities (Harici Yetkililer) bölümüne gidin.

- NetWorker Web Kullanıcı Arayüzü (NMC): NetWorker Yönetici hesabını kullanarak NWUI'de oturum açın. Authentication Server (Kimlik Doğrulama Sunucusu) ->External Authorities (Harici Yetkililer) bölümüne gidin.

Önkoşul:

Harici kimlik doğrulama (AD veya LDAP), NetWorker kimlik doğrulama (AUTHC) sunucusunun veritabanına entegredir. Doğrudan NMC veya NWUI veritabanlarının bir parçası değildir. Tek bir NetWorker sunucusu bulunan ortamlarda, NetWorker sunucusu AUTHC ana bilgisayarıdır. Tek bir NMC üzerinden yönetilen ve birden fazla NetWorker sunucusunun bulunduğu ortamlarda, NetWorker sunucularından yalnızca biri AUTHC sunucusudur. Bu makalenin sonraki adımlarında kullanılan komutlar için authc_mgmt AUTHC ana bilgisayarının belirlenmesi gereklidir. AUTHC sunucusu, NetWorker Management Console (NMC) sunucusunun şu dosyasında tanımlanır: gstd.conf :

- Linux:

/opt/lgtonmc/etc/gstd.conf - Windows (Varsayılan):

C:\Program Files\EMC NetWorker\Management\GST\etc\gstd.conf

NOT: Komuttagstd.confdosyası şu dizeyi içeriyor:authsvc_hostnameBu dize, NetWorker Management Console (NMC) için oturum açma isteklerini işlemek üzere kullanılan kimlik doğrulama sunucusunu tanımlar.

Process:

NetWorker Management Console'da (NMC) NetWorker Yönetici hesabıyla oturum açın. Setup (Kurulum) -->User and Roles (Kullanıcı ve Roller) sekmesi altında External Authority (Harici Yetkili) için yeni bir seçenek bulunur.

- Yeni bir yetkili eklemek için External Authority penceresine sağ tıklayın ve New (Yeni) öğesini seçin.

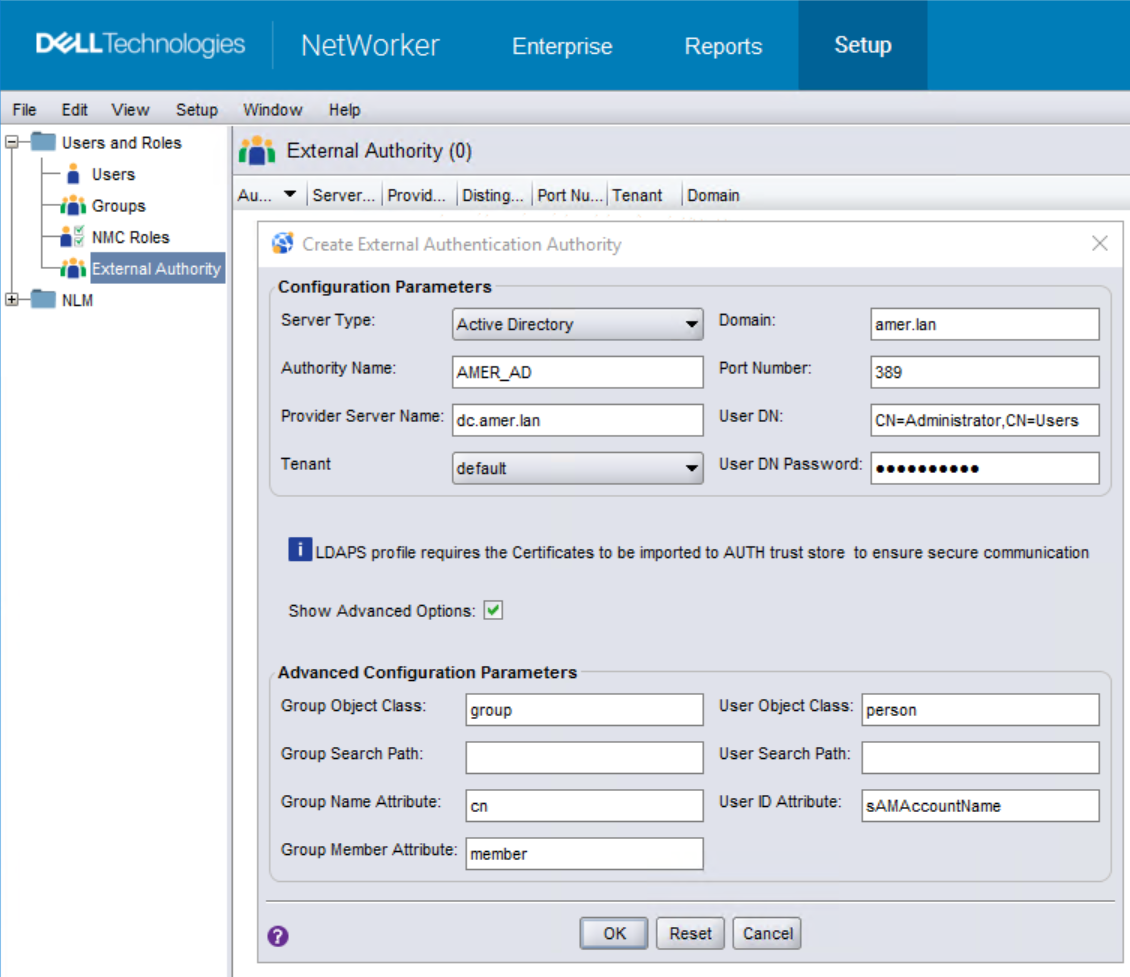

- External Authentication Authority kutusunda, gerekli alanları AD/LDAP bilgilerinizle doldurmanız gerekir.

- Tüm alanları görmek için "Show Advanced Options" (Gelişmiş Seçenekleri Göster) kutusunu işaretleyin.

| Sunucu Tipi | Kimlik doğrulama sunucusu Linux/UNIX LDAP sunucusuysa LDAP'yi, Microsoft Active Directory sunucusu kullanıyorsanız Active Directory'yi seçin. |

| Yetkili Adı | Bu harici kimlik doğrulama yetkilisi için bir ad girin. Bu ad, istediğiniz her şey olabilir, yalnızca birden fazla yapılandırıldığında diğer yetkililer arasında ayrım yapmak içindir. |

| Sağlayıcı Sunucu Adı | Bu alan, AD veya LDAP sunucunuzun Tam Nitelikli Etki Alanı Adını (FQDN) içermelidir. |

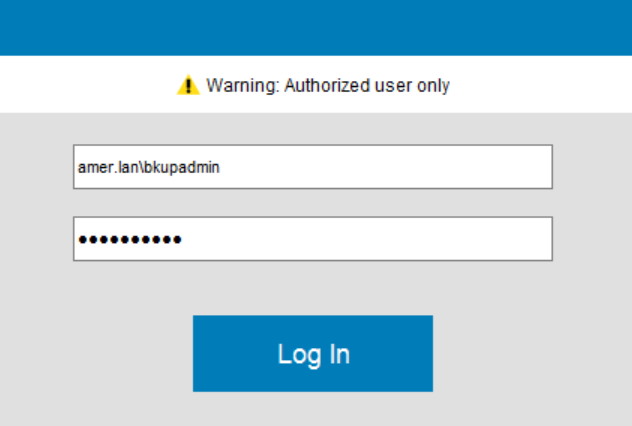

| Kiracı | Kiracılar, birden fazla kimlik doğrulama yönteminin kullanılabileceği veya birden fazla yetkilinin yapılandırılması gereken ortamlarda kullanılabilir. Varsayılan olarak, "varsayılan" kiracı seçilidir. Kiracıların kullanılması, oturum açma yönteminizi değiştirir. NMC'de varsayılan kiracı için "domain\user" veya diğer kiracılar için "tenant\domain\user" ile oturum açın. |

| Domain (Etki Alanı) | Tam etki alanı adınızı belirtin (ana makine adı hariç). Bu genellikle, etki alanınızın Etki Alanı Bileşeni (DC) değerlerinden oluşan temel Ayırt Edici Adınız (DN) olacaktır. |

| Bağlantı Noktası Numarası | LDAP ve AD entegrasyonu için 389 numaralı bağlantı noktasını kullanın. SSL üzerinden LDAP için 636 numaralı bağlantı noktasını kullanın. Bu bağlantı noktaları, AD/LDAP sunucusundaki NetWorker olmayan varsayılan bağlantı noktalarıdır.

NOT: Bağlantı noktasını 636 olarak değiştirmek SSL'yi yapılandırmak için yeterli değildir. CA sertifikası (ve zincir kullanılıyorsa zincir), etki alanı sunucusundan AUTHC sunucusuna aktarılmalıdır. Bkz. NetWorker: NetWorker Web Kullanıcı Arayüzünden (NWUI) "SSL üzerinden AD" (LDAPS) yapılandırma.

|

| Kullanıcı DN'si | LDAP veya AD dizinine tam okuma erişimi olan bir kullanıcı hesabının Ayırt Edici Adını  (DN) belirtin. (DN) belirtin.Kullanıcı hesabının göreli DN'sini veya Domain alanında ayarlanmış değeri geçersiz kılıyorsa tam DN'yi belirtin. |

| Kullanıcı DN Parolası | Belirtilen kullanıcı hesabının parolasını belirtin. |

| Grup Nesne Sınıfı | LDAP veya AD hiyerarşisindeki grupları tanımlayan nesne sınıfı.

|

| Grup Arama Yolu | Bu alan boş bırakılabilir ve bu durumda AUTHC tüm etki alanını sorgulayabilir. Bu kullanıcılar/gruplar NMC'de oturum açmadan ve NetWorker sunucusunu yönetmeden önce NMC/NetWorker sunucu erişimi için izin verilmelidir. Tam DN yerine etki alanının göreli yolunu belirtin. |

| Grup Adı Özniteliği | Grup adını tanımlayan öznitelik; ör. cn. |

| Grup Üyesi Özniteliği | Kullanıcının bir grup içerisindeki grup üyeliğini belirtir.

|

| Kullanıcı Nesne Sınıfı | LDAP veya AD hiyerarşisindeki kullanıcıları tanımlayan nesne sınıfı. Örneğin: inetOrgPerson veya user |

| Kullanıcı Arama Yolu | Grup Arama Yolu gibi bu alan da boş bırakılabilir, bu durumda AUTHC tüm etki alanını sorgulayabilir. Tam DN yerine etki alanının göreli yolunu belirtin. |

| Kullanıcı Kimliği Özniteliği | LDAP veya AD hiyerarşisindeki kullanıcı nesnesiyle ilişkili kullanıcı kimliği.

|

- Tüm alanlar doldurulduktan sonra yeni yetkiliyi eklemek için OK (Tamam) öğesine tıklayın.

- Şunu kullanabilirsiniz:

authc_mgmtAD/LDAP gruplarının/kullanıcılarının görünür olduğunu doğrulamak için NetWorker AUTHC sunucunuzdaki şu komut:

authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-users -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-groups -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-groups-for-user -D query-tenant=tenant_name -D query-domain=domain_name -D user-name=external_username

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-users -D query-tenant=default -D query-domain=amer.lan The query returns 47 records. User Name Full Dn Name Administrator CN=Administrator,CN=Users,dc=amer,dc=lan ... bkupadmin CN=Backup Administrator,CN=Users,dc=amer,dc=lan [root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups -D query-tenant=default -D query-domain=amer.lan The query returns 72 records. Group Name Full Dn Name Administrators CN=Administrators,CN=Builtin,dc=amer,dc=lan ... NetWorker_Admins CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan [root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=amer.lan -D user-name=bkupadmin The query returns 1 records. Group Name Full Dn Name NetWorker_Admins CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan

-p" seçeneği ile görünür metin olarak belirtilmekte olmasıdır. Bu sorunla karşılaşırsanız komutlardan "-p password" öğesini kaldırın. Komutu çalıştırdıktan sonra gizlenen parolayı girmeniz istenir.

- NMC'de varsayılan NetWorker Yönetici hesabıyla oturum açtığınızda Setup (Ayarlar)-->Users and Roles (Kullanıcılar ve Roller)-->NMC Roles (NMC Rolleri) bölümünü açın. "Console Application Administrators" (Konsol Uygulaması Yöneticileri) rolünün özelliklerini açın ve harici roller alanına AD/LDAP grubunun (5. adımda toplanan) Ayırt Edici Adını

(DN) girin. Varsayılan NetWorker Yönetici izinlerine ihtiyaç duyan kullanıcılar için "Console Security Administrators" (Konsol Güvenlik Yöneticileri) rolünde AD/LDAP grubu DN'sini belirtin. NMC Konsolu yönetici haklarına ihtiyaç duymayan kullanıcılar / gruplar için "Console User" (Konsol Kullanıcısı) harici rollerine tam DN'lerini ekleyin.

- Erişim izinleri, NMC'de yapılandırılan her NetWorker sunucusu için de uygulanmalıdır. Bu işlem iki şekilde yapılabilir:

(DN) girin. Varsayılan NetWorker Yönetici hesabıyla aynı düzeyde izinlere ihtiyaç duyan kullanıcılar için "Security Administrators" (Güvenlik Yöneticileri) rolünde AD/LDAP grubu DN'sini belirtmeniz gerekir.

(DN) girin. Varsayılan NetWorker Yönetici hesabıyla aynı düzeyde izinlere ihtiyaç duyan kullanıcılar için "Security Administrators" (Güvenlik Yöneticileri) rolünde AD/LDAP grubu DN'sini belirtmeniz gerekir.

NOT: Varsayılan olarak NetWorker sunucusunun YEREL Yöneticiler grubunun DN'si zaten vardır, bunu SİLMEYİN.

nsraddadmin komutu, NetWorker sunucusunda bir yönetici veya kök komut isteminden çalıştırılabilir:

nsraddadmin -e "OU=group,CN=you,CN=want,CN=to,CN=add,DC=domain,DC=local"

nsraddadmin -e "CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan"

- AD/LDAP hesabınızı kullanarak NMC'de oturum açın (ör. domain\user):

- (İSTEĞE BAĞLI) Bir AD/LDAP grubunun Harici Yetkilileri yönetebilmesini istiyorsanız NetWorker sunucusunda aşağıdakileri gerçekleştirmelisiniz.

- Bir yönetici/kök komut istemi açın.

- AD grubu DN'sini (5. adımda toplanan) kullanarak şu komutu çalıştırması için

FULL_CONTROLizni vermek istiyorsunuz:

authc_config -u Administrator -p NetWorker_Admin_Pass -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="AD/LDAP_group_dn"Örneğin

[root@nsr ~]# authc_config -u Administrator -p '!Password1' -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan" Permission FULL_CONTROL is created successfully. [root@nsr ~]# authc_config -u Administrator -p '!Password1' -e find-all-permissions The query returns 2 records. Permission Id Permission Name Group DN Pattern Group DN 1 FULL_CONTROL ^cn=Administrators,cn=Groups.*$ 2 FULL_CONTROL CN=NetWorker_Admins,OU=Groups,dc=amer... [root@nsr ~]#

Informations supplémentaires

- NetWorker: NetWorker Web Kullanıcı Arayüzünden AD veya LDAP Yapılandırma

- NetWorker: authc_config komut dosyalarını kullanarak LDAP/AD'yi ayarlama

- NetWorker: LDAPS Kimlik Doğrulaması Yapılandırma

- NetWorker: AD veya LDAP kullanıcısı için NMC Oturum Açma "You do not have privileges to use NMC" (NMC'yi kullanma ayrıcalığınız yok) Hatası ile Başarısız Oluyor