NetWorker : Configuration de l’authentification AD/LDAP

Résumé: Cet article de la base de connaissances explique comment ajouter une autorité externe à NetWorker à l’aide de l’Assistant d’autorité externe de NetWorker Management Console (NMC). L’authentification Active Directory (AD) ou Linux LDAP peut être utilisée conjointement avec le compte d’administrateur NetWorker par défaut ou d’autres comptes NMC locaux. ...

Instructions

Les ressources d’autorité externe peuvent être créées et gérées à partir des scripts NetWorker Management Console (NMC), NetWorker Web User Interface (NWUI) ou AUTHC :

- NetWorker Management Console (NMC) : Connectez-vous à NMC à l’aide du compte administrateur NetWorker. Accédez à Configuration-Utilisateurs>et rôles-Autorités>externes.

- NetWorker Web User Interface (NMC) : Connectez-vous à NWUI à l’aide du compte administrateur NetWorker. Accédez à Authentication Server ->External Authorities.

Conditions préalables :

L’authentification externe (AD ou LDAP) est intégrée dans la base de données du serveur d’authentification NetWorker (AUTHC). Il ne fait pas directement partie des bases de données NMC ou NWUI. Dans les environnements avec un seul serveur NetWorker, le serveur NetWorker est l’hôte AUTHC. Dans les environnements comportant plusieurs NetWorker Servers, gérés via un seul NMC, un seul des NetWorker Servers est le serveur AUTHC. La détermination de l’hôte AUTHC est requise pour le authc_mgmt Commandes utilisées dans les étapes ultérieures de cet article. Le serveur AUTHC est identifié dans le fichier gstd.conf fichier :

- Linux :

/opt/lgtonmc/etc/gstd.conf - Windows (par défaut) :

C:\Program Files\EMC NetWorker\Management\GST\etc\gstd.conf

Remarque : La commandegstd.conffichier contient une chaîneauthsvc_hostnamequi définit le serveur d’authentification utilisé pour traiter les demandes de connexion pour NetWorker Management Console (NMC).

Process:

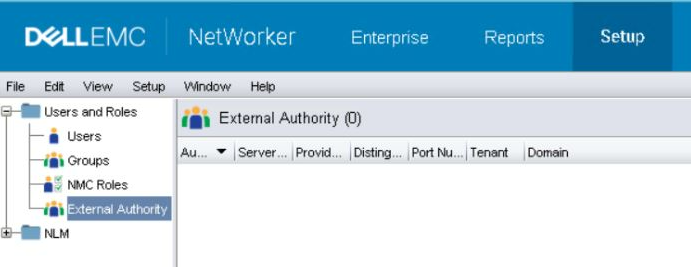

Connectez-vous à NetWorker Management Console (NMC) avec le compte administrateur NetWorker par défaut. Sous l’onglet Setup ->User and Roles, il existe une nouvelle option pour External Authority.

- Pour ajouter une nouvelle autorité,cliquez avec le bouton droit de la souris dans la fenêtre External Authority et sélectionnez New.

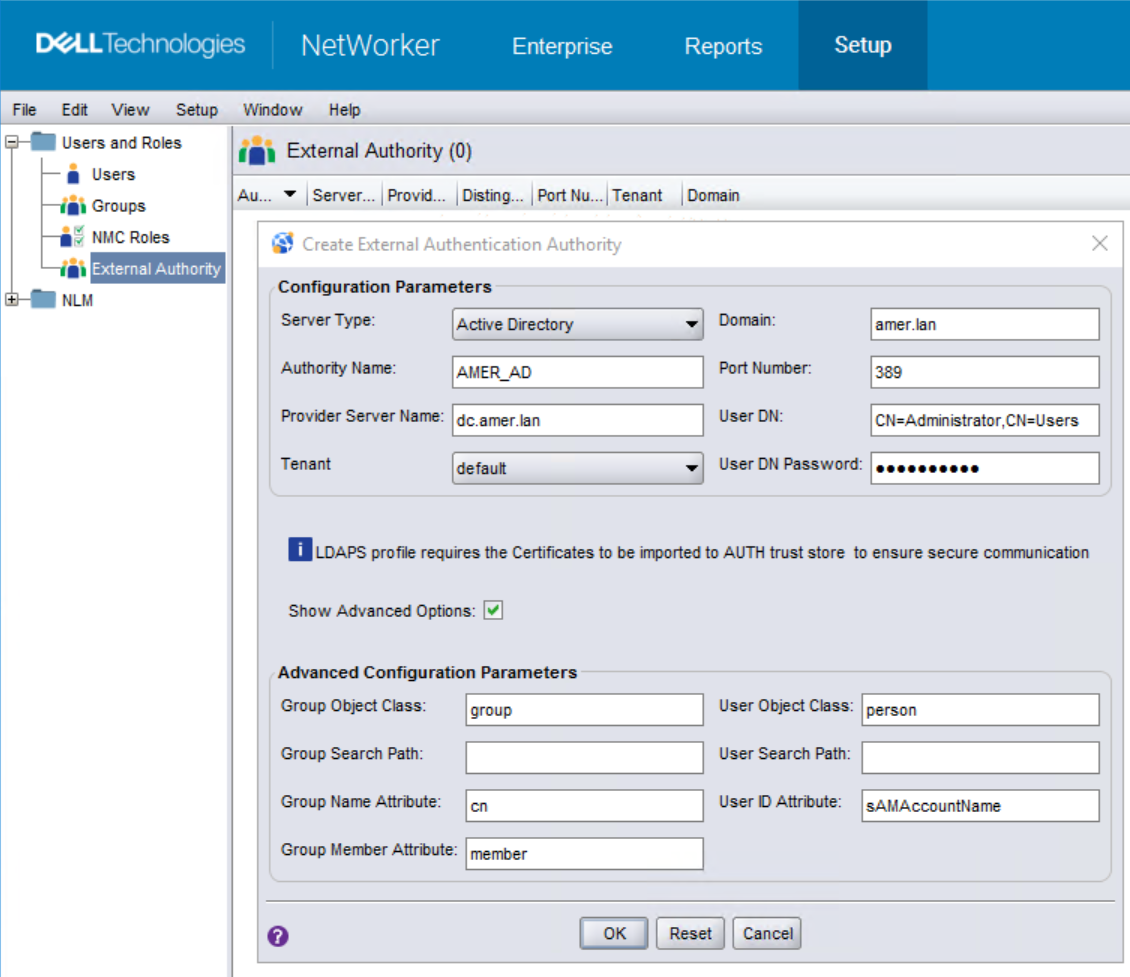

- Dans la zone External Authentication Authority, vous devez renseigner les champs obligatoires avec vos informations AD/LDAP.

- Cochez la case « Show Advanced Options » pour afficher tous les champs.

| Type de serveur | Sélectionnez LDAP si le serveur d’authentification est un serveur LDAP Linux/UNIX, Active Directory si vous utilisez un serveur Microsoft Active Directory. |

| Nom de l’autorité | Indiquez un nom pour cette autorité d’authentification externe. Ce nom peut correspondre à ce que vous souhaitez, il sert uniquement à différencier les autres autorités lorsque plusieurs sont configurées. |

| Nom du serveur du fournisseur | Ce champ doit contenir le nom de domaine complet (FQDN) de votre serveur AD ou LDAP. |

| Client | Les tenants peuvent être utilisés dans des environnements où plusieurs méthodes d’authentification peuvent être utilisées ou lorsque plusieurs autorités doivent être configurées. Par défaut, le client « par défaut » est sélectionné. L’utilisation de clients modifie votre méthode de connexion. Connectez-vous à la NMC avec « domain\user » pour le tenant par défaut, ou « tenant\domain\user » pour les autres tenants. |

| Domaine | Spécifiez votre nom de domaine complet (à l’exception d’un nom d’hôte). En général, il s’agit de votre nom unique de base (DN), qui se compose de vos valeurs de composant de domaine (DC) de votre domaine. |

| Numéro de port | Pour l’intégration LDAP et AD, utilisez le port 389. Pour LDAP sur SSL, utilisez le port 636. Ces ports sont des ports par défaut autres que NetWorker sur le serveur AD/LDAP.

Remarque : La modification du port sur 636 n’est pas suffisante pour configurer SSL. Le certificat d’autorité de certification (et la chaîne, le cas échéant) doit être importé du serveur de domaine vers le serveur AUTHC. Voir NetWorker : Comment configurer « AD over SSL » (LDAPS) à partir de NetWorker Web User Interface (NWUI).

|

| DN d’utilisateur | Spécifiez le nom unique (DN) d’un compte d’utilisateur disposant d’un accès en lecture complet à l’annuaire LDAP ou Active Directory. unique (DN) d’un compte d’utilisateur disposant d’un accès en lecture complet à l’annuaire LDAP ou Active Directory.Spécifiez le nom unique relatif du compte d’utilisateur, ou le nom unique complet s’il remplace la valeur définie dans le champ Domaine. |

| Mot de passe DN d’utilisateur | Spécifiez le mot de passe du compte d’utilisateur spécifié. |

| Classe d’objets du groupe | Classe d’objets qui identifie les groupes dans la hiérarchie LDAP ou AD.

|

| Chemin de recherche du groupe | Ce champ peut être laissé vide, auquel cas AUTHC est capable d’interroger le domaine complet. Des autorisations doivent être accordées pour l’accès au serveur NMC/NetWorker avant que ces utilisateurs/groupes puissent se connecter au serveur NMC et gérer le NetWorker Server. Spécifiez le chemin relatif vers le domaine au lieu du DN complet. |

| Attribut Nom du groupe | L’attribut qui identifie le nom du groupe ; Par exemple, CN. |

| Attribut Membre du groupe | Spécifie l’appartenance de l’utilisateur à un groupe.

|

| Classe d’objets utilisateur | Classe d’objets qui identifie les utilisateurs dans la hiérarchie LDAP ou AD. Par exemple, inetOrgPerson ou user |

| Chemin de recherche utilisateur | À l’instar du chemin de recherche de groupe, ce champ peut être laissé vide, auquel cas AUTHC est capable d’interroger l’ensemble du domaine. Spécifiez le chemin relatif vers le domaine au lieu du DN complet. |

| Attribut d’ID utilisateur | ID utilisateur associé à l’objet utilisateur dans la hiérarchie LDAP ou Active Directory.

|

- Une fois tous les champs renseignés, cliquez sur OK pour ajouter la nouvelle autorité.

- Vous pouvez utiliser la commande

authc_mgmtsur votre serveur NetWorker AUTHC pour confirmer que les groupes/utilisateurs AD/LDAP sont visibles :

authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-users -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-groups -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-groups-for-user -D query-tenant=tenant_name -D query-domain=domain_name -D user-name=external_username

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-users -D query-tenant=default -D query-domain=amer.lan The query returns 47 records. User Name Full Dn Name Administrator CN=Administrator,CN=Users,dc=amer,dc=lan ... bkupadmin CN=Backup Administrator,CN=Users,dc=amer,dc=lan [root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups -D query-tenant=default -D query-domain=amer.lan The query returns 72 records. Group Name Full Dn Name Administrators CN=Administrators,CN=Builtin,dc=amer,dc=lan ... NetWorker_Admins CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan [root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=amer.lan -D user-name=bkupadmin The query returns 1 records. Group Name Full Dn Name NetWorker_Admins CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan

-p ». Si vous rencontrez ce problème, supprimez « -p password » dans les commandes. Vous serez invité à saisir le mot de passe masqué après l’exécution de la commande.

- Lorsque vous êtes connecté à NMC en tant que compte administrateur NetWorker par défaut, ouvrez Configuration-->Utilisateurs et rôles->-NMC Rôles. Ouvrez les propriétés du rôle « Console Application Administrators » et saisissez le nom

unique (DN) d’un groupe AD/LDAP (collecté à l’étape 5) dans le champ des rôles externes. Pour les utilisateurs nécessitant des autorisations NetWorker Administrator par défaut, spécifiez le nom unique du groupe AD/LDAP dans le rôle « Console Security Administrators ». Pour les utilisateurs/groupes qui n’ont pas besoin de droits d’administrateur sur la console NMC, ajoutez leur DN complet dans « Utilisateur de console » - rôles externes.

- Les autorisations d’accès doivent également être appliquées par NetWorker Server configuré dans NMC. Pour ce faire, vous pouvez utiliser l’une des deux méthodes suivantes :

unique (DN) d’un groupe AD/LDAP (collecté à l’étape 5) dans le champ external roles. Pour les utilisateurs qui ont besoin d’autorisations du même niveau que le compte NetWorker Administrator par défaut, vous devez spécifier le nom unique du groupe AD/LDAP dans le rôle « Security Administrators ».

unique (DN) d’un groupe AD/LDAP (collecté à l’étape 5) dans le champ external roles. Pour les utilisateurs qui ont besoin d’autorisations du même niveau que le compte NetWorker Administrator par défaut, vous devez spécifier le nom unique du groupe AD/LDAP dans le rôle « Security Administrators ».

Remarque : Par défaut, il existe déjà le nom unique du groupe Administrateurs LOCAUX du serveur NetWorker, ne le supprimez pas.

nsraddadmin La commande peut être exécutée à partir d’une invite de commande administrateur ou root sur le NetWorker Server :

nsraddadmin -e "OU=group,CN=you,CN=want,CN=to,CN=add,DC=domain,DC=local"

nsraddadmin -e "CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan"

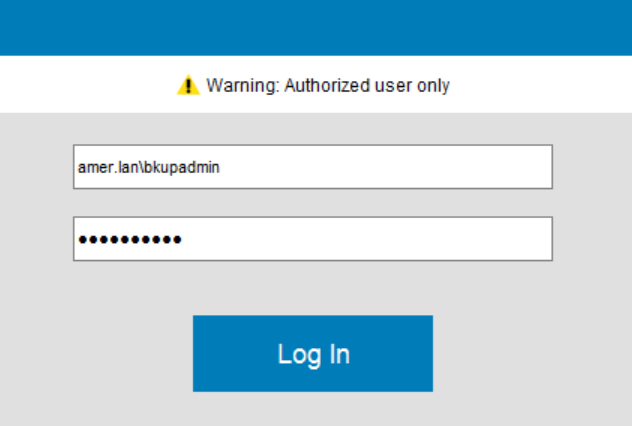

- Connectez-vous à la NMC à l’aide de votre compte AD/LDAP (par exemple : domaine\utilisateur) :

- (EN OPTION) Si vous souhaitez qu’un groupe AD/LDAP puisse gérer les autorités externes, vous devez effectuer les opérations suivantes sur le NetWorker Server.

- Ouvrez une invite de commande administrative/root.

- À l’aide du nom unique du groupe AD (collecté à l’étape 5) que vous souhaitez accorder

FULL_CONTROLAutorisation d’exécution :

authc_config -u Administrator -p NetWorker_Admin_Pass -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="AD/LDAP_group_dn"Par exemple :

[root@nsr ~]# authc_config -u Administrator -p '!Password1' -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan" Permission FULL_CONTROL is created successfully. [root@nsr ~]# authc_config -u Administrator -p '!Password1' -e find-all-permissions The query returns 2 records. Permission Id Permission Name Group DN Pattern Group DN 1 FULL_CONTROL ^cn=Administrators,cn=Groups.*$ 2 FULL_CONTROL CN=NetWorker_Admins,OU=Groups,dc=amer... [root@nsr ~]#

Informations supplémentaires

- NetWorker : Configuration d’AD ou LDAP à partir de l’interface utilisateur Web NetWorker

- NetWorker : Configuration de LDAP/AD à l’aide de scripts authc_config

- NetWorker : Configuration de l’authentification LDAPS

- NetWorker : La connexion NMC échoue pour l’utilisateur AD ou LDAP avec le message « Vous n’avez pas les privilèges nécessaires pour utiliser NMC »