NetWorker: Jak importovat nebo nahradit certifikáty podepsané certifikační autoritou pro službu NMC

Shrnutí: Tyto pokyny popisují, jak nahradit výchozí certifikát NetWorker podepsaný držitelem certifikátem podepsaným certifikační autoritou na serveru konzole NetWorker Management Console (NMC). ...

Pokyny

Tyto pokyny popisují, jak nahradit výchozí certifikát NetWorker podepsaný držitelem certifikátem podepsaným certifikační autoritou pro konzoli NetWorker Management Console (NMC). Tento článek znalostní databáze obsahuje pokyny pro servery NMC se systémem Windows i Linux.

Postup nahrazení certifikátů služby NetWorker Server Authentication Service (AUTHC) a webového uživatelského rozhraní NetWorker (NWUI) certifikáty podepsanými držitelem za certifikáty podepsané certifikační autoritou je podrobně popsán v následujících článcích specifických pro operační systém:

- NetWorker: Jak importovat nebo nahradit certifikáty podepsané certifikační autoritou pro "AUTHC" a "NWUI" (Linux)

- NetWorker: Jak importovat nebo nahradit certifikáty podepsané certifikační autoritou pro "AUTHC" a "NWUI" (Windows)

Příslušné certifikáty:

-

<server>.csr: Požadavek na podpis certifikátu serveru NetWorker Management Console -

<server>.key: Soukromý klíč serveru NetWorker Management Console -

<server>.crt: Certifikát podepsaný certifikační autoritou serveru konzole NetWorker Management Console -

<CA>.crt: Kořenový certifikát certifikační autority -

<ICA>.crt: Zprostředkující certifikát certifikační autority (volitelný, pokud je k dispozici)

Než začnete:

Tento proces používá nástroj OpenSSL. Tento nástroj je ve výchozím nastavení poskytován v operačních systémech Linux; není však součástí systémů Windows. Instalaci OpenSSL konzultujte se správcem systému. Požadovaná verze softwaru OpenSSL se liší v závislosti na nainstalované verzi nástroje NetWorker.

- NetWorker 19.9 až 19.11 vyžaduje openssl verze 1.1.1n

- NetWorker 19.12.0.0 (pouze Linux) podporuje openSSL verze 3.0.14

- NetWorker 19.12.0.2 (pouze Windows) podporuje openSSL verze 3.0.14

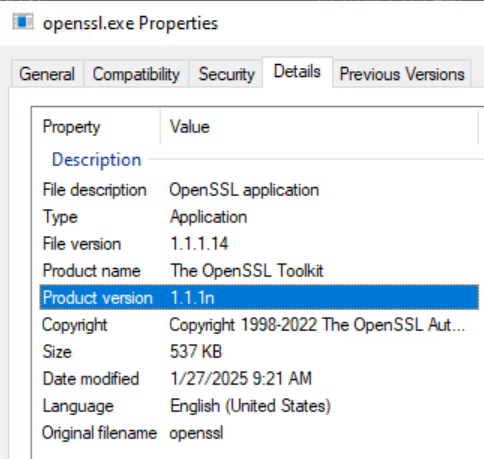

Verzi OpenSSL lze identifikovat následovně:

# openssl versionWindows:

- V Průzkumníkovi souborů systému Windows přejděte do umístění openssl.exe. Tato cesta se může lišit v závislosti na tom, jak byl software OpenSSL nainstalován.

- Otevřete soubor openssl.exe a přejděte na kartu Details . V poli Verze produktu jsou uvedeny podrobnosti o verzi OpenSSL:

Případně, pokud openssl.exe Cesta k souboru je součástí systému. PATH můžete spustit 'openssl version' z a Příkazový řádek správce. Pokud je adresář obsahující openssl.exe není součástí systému PATH, změňte adresář (cd) do adresáře obsahujícího openssl.exe.

Vygenerujte soukromý klíč a soubor požadavku na podpis certifikátu (CSR), který poskytnete své certifikační autoritě.

- Na serveru NMC vytvořte pomocí nástroje příkazového řádku OpenSSL soubor privátního klíče serveru NetWorker (

<server>.key) a CSR (<server>.csr).

Linux:

# openssl req -new -newkey rsa:4096 -nodes -out /tmp/<server>.csr -keyout /tmp/<server>.key

Windows:

set openssl="<Full system path to the openssl.exe file>" %openssl% req -new -newkey rsa:4096 -nodes -out "C:\tmp\<server>.csr" -keyout "C:\tmp\<server>.key"

- Odešlete soubor CSR (

<server>.csr) certifikačnímu úřadu, aby vygeneroval soubor certifikátu podepsaný certifikační autoritou (<server>.crt). Certifikační autorita by měla poskytnout soubor certifikátu podepsaný certifikační autoritou (<server>.crt), kořenový certifikát (<CA>.crt) a všechny certifikáty zprostředkující certifikační autority (<ICA>.crt).

Servery Linux NetWorker Management Console (NMC):

- Získejte certifikáty podepsané certifikační autoritou v jednotlivých souborech klíčů nebo v jednom souboru ve formátu PFX.

- Pokud jsou certifikáty podepsané certifikační autoritou v jednom souboru PFX, je možné extrahovat privátní klíč a certifikát podepsaný certifikační autoritou jako u nástroje OpenSSL (Windows nemusí mít nainstalovaný OpenSSL, lze jej nainstalovat samostatně).

.crt a .key Soubory s úplnou cestou k souboru, včetně názvu certifikátu a odpovídajících souborů klíčů.

# openssl pkcs12 -in <file>.pfx -out <server>.key -nodes -nocerts

# openssl pkcs12 -in <file>.pfx -out <server>.crt -nokeys

B. Ověřte integritu server.key a server.crt.

# openssl pkey -in <server>.key -pubout -outform pem | sha256sum

# openssl x509 -in <server>.crt -pubkey -noout -outform pem | sha256sum

C. Převeďte soukromý klíč, certifikát serveru podepsaný certifikační autoritou, kořenovou certifikační autoritu (a všechny zprostředkující certifikáty) do formátu PEM.

# openssl rsa -in <server>.key -outform pem -out server.key.pem

# openssl x509 -in <server>.crt -outform pem -out server.crt.pem

# openssl x509 -in CA.crt -outform pem -out CA.crt.pem

# openssl x509 -in ICA.crt -outform pem -out ICA.crt.pem

server.key.pemKořenové CA.crt, zprostředkující certifikát (je-li k dispozici) a podepsaný certifikát serveru do cakey.pem soubor pro NMC:

# cat server.key.pem CA.crt.pem ICA.crt.pem server.crt.pem > cakey.pem

- Vypněte nástroj serveru NMC

gstSlužby:

# systemctl stop gst

- Vytvořte kopii existujícího

cakey.pema poté nahraďte výchozí soubor souborem vytvořeným v kroku 2, D.

# cp /opt/lgtonmc/etc/cakey.pem /opt/lgtonmc/etc/cakey.pem_orig # cp cakey.pem /opt/lgtonmc/etc/cakey.pem

- Vytvořte kopii souboru serveru NMC

server.crtaserver.keysoubory a poté nahraďte původní soubory podepsanýmiserver.crtaserver.key:

# cp /opt/lgtonmc/apache/conf/server.crt /opt/lgtonmc/apache/conf/server.crt_orig # cp <server>.crt /opt/lgtonmc/apache/conf/server.crt # cp /opt/lgtonmc/apache/conf/server.key /opt/lgtonmc/apache/conf/server.key_orig # cp <server>.key /opt/lgtonmc/apache/conf/server.key

nsrnmc) s technologií 600 Oprávnění.

- Spusťte nástroj serveru NMC

gstSlužby:

# systemctl start gst

- Monitorujte /opt/lgtonmc/logs/gstd.raw serveru NMC, jestli neobsahuje nějaké chyby.

NetWorker: Jak pomocí technologie nsr_render_log vykreslit .raw soubor protokolu

Ověření:

Když je server NMC gst spuštěna, porovnejte otisk certifikátu podepsaného CA s otiskem prstu NMC gst Servisní port (9000):

# openssl x509 -in <server>.crt -fingerprint -sha256 -noout # openssl x509 -in <(openssl s_client -connect localhost:9000 -prexit 2>/dev/null </dev/null | sed -n -e '/BEGIN\ CERTIFICATE/,/END\ CERTIFICATE/ p') -fingerprint -sha256 -noout

Otisk SHA256 těchto dvou příkazů by se měl shodovat.

Příklad:

[root@lnx-srvr01 ~]# openssl x509 -in lnx-srvr01.crt -fingerprint -sha256 -noout sha256 Fingerprint=33:FF:25:13:A2:C7:59:1C:F0:D6:F3:F7:5D:10:6A:83:7A:2C:4E:20:4B:52:DD:3C:FA:D4:59:1B:6B:44:D6:A2 [root@lnx-srvr01 ~]# openssl x509 -in <(openssl s_client -connect localhost:9000 -prexit 2>/dev/null </dev/null | sed -n -e '/BEGIN\ CERTIFICATE/,/END\ CERTIFICATE/ p') -fingerprint -sha256 -noout sha256 Fingerprint=33:FF:25:13:A2:C7:59:1C:F0:D6:F3:F7:5D:10:6A:83:7A:2C:4E:20:4B:52:DD:3C:FA:D4:59:1B:6B:44:D6:A2

Servery konzole Windows NetWorker Management Console (NMC):

- Získejte certifikáty podepsané certifikační autoritou v jednotlivých souborech klíčů nebo v jednom souboru ve formátu PFX.

- Pokud jsou certifikáty podepsané certifikační autoritou v jednom souboru PFX, je možné extrahovat privátní klíč a certifikát podepsaný certifikační autoritou jako u nástroje OpenSSL (Windows obvykle nemají nainstalovaný OpenSSL, lze jej nainstalovat samostatně).

.crt a .key Soubory s úplnou cestou k souboru, včetně názvu certifikátu a odpovídajících souborů klíčů.

%openssl% pkcs12 -in <file>.pfx -out <server>.key -nodes -nocerts

%openssl% pkcs12 -in <file>.pfx -out <server>.crt -nokeys

B. Ověřte integritu server.key a server.crt.

%openssl% pkey -in <server>.key -pubout -outform pem | %openssl% dgst -sha256

%openssl% x509 -in <server>.crt -pubkey -noout -outform pem | %openssl% dgst -sha256

C. Převeďte soukromý klíč, certifikát serveru podepsaný certifikační autoritou, kořenovou certifikační autoritu (a všechny zprostředkující certifikáty) do formátu PEM.

%openssl% rsa -in <server>.key -outform pem -out C:\tmp\server.key.pem

%openssl% x509 -in <server>.crt -outform pem -out C:\tmp\server.crt.pem

server.key.pem a sever.crt.pem do cakey.pem soubor pro NMC. K tomu se doporučuje použít následující příkaz PowerShell:

PS C:\tmp> Get-Content server.key.pem,server.crt.pem | Out-File cakey.pem -Encoding ascii

-Encoding ascii není nastaveno, může dojít k následujícímu problému: NetWorker: Serveru NMC systému Windows se po výměně certifikátů nedaří spustit službu GSTD

- Vypněte nástroj serveru NMC

gstSlužby:

net stop gstd

- Pořiďte si kopii originálu

cakey.pema vložte kombinovanou certifikační autoritu podepsanoucakey.pemNa jeho místě:

copy "C:\Program Files\EMC NetWorker\Management\GST\etc\cakey.pem" "C:\Program Files\EMC NetWorker\Management\GST\etc\cakey.pem_orig" copy C:\tmp\cakey.pem "C:\Program Files\EMC NetWorker\Management\GST\etc\cakey.pem"

- Vytvořte kopii souboru serveru NMC

server.crtaserver.keysoubory a poté nahraďte původní soubory podepsanýmiserver.crtaserver.key:

copy "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.crt" "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.crt_orig" copy "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.key" "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.key_orig" copy <server>.crt "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.crt" copy <server>.key "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.key"

- Spusťte nástroj serveru NMC

gstSlužby:

net start gstd

- Monitorujte, zda v adresáři C:\Program Files\EMC NetWorker\Management\GST\logs\gstd.raw serveru NMC nedochází k chybám.

NetWorker: Jak pomocí technologie nsr_render_log vykreslit .raw soubor protokolu

Ověření:

Když je server NMC gst spuštěna, porovnejte otisk certifikátu podepsaného CA s otiskem prstu NMC gst Servisní port (9000):

%openssl% x509 -in <server>.crt -fingerprint -sha256 -noout %openssl% s_client -connect localhost:9000 -showcerts 2>nul | %openssl% x509 -noout -fingerprint -sha256

Otisk SHA256 těchto dvou příkazů by se měl shodovat.

Příklad:

C:\tmp>%openssl% x509 -in win-srvr02.crt -fingerprint -sha256 -noout SHA256 Fingerprint=B9:4A:1E:64:AA:1A:38:88:7B:D3:72:70:A2:32:D5:9A:D1:33:50:93:00:35:D6:9B:8D:AE:59:92:B1:66:46:DE C:\tmp>%openssl% s_client -connect localhost:9000 -showcerts 2>nul | %openssl% x509 -noout -fingerprint -sha256 SHA256 Fingerprint=B9:4A:1E:64:AA:1A:38:88:7B:D3:72:70:A2:32:D5:9A:D1:33:50:93:00:35:D6:9B:8D:AE:59:92:B1:66:46:DE

Další informace

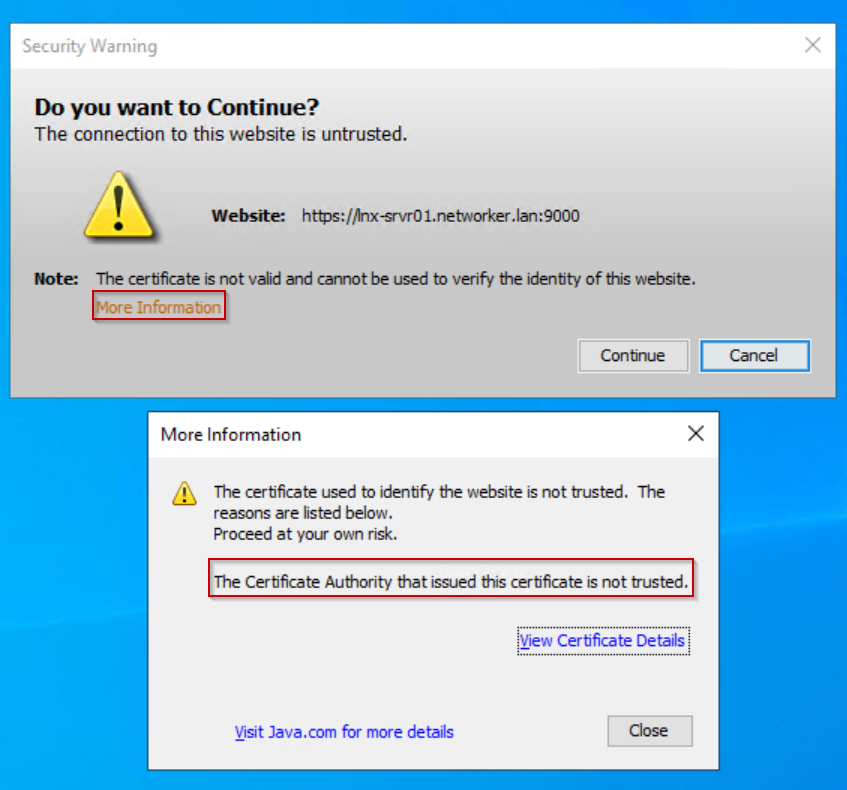

I poté, co byl certifikát podepsaný držitelem konzole NMC nahrazen certifikátem podepsaným certifikační autoritou, se může během připojování k serveru NMC ze spouštěče NMC zobrazit následující upozornění:

Klikněte na "View Certificate Details". Podrobnosti o certifikátu ověřují, zda je použit certifikát podepsaný certifikační autoritou.

Upozornění se zobrazuje, protože v důvěryhodných kořenových certifikátech klienta NMC chybí podepsaný certifikát.

Toto upozornění lze ignorovat; volitelně může certifikát podepsaný certifikační autoritou serveru NMC také importovat do důvěryhodných kořenových certifikátů klienta NMC:

- Umístěte certifikát podepsaný certifikační autoritou serveru NMC (<server.crt>) na hostitele klienta NMC do složky podle vašeho výběru.

- Otevřete vlastnosti certifikátu podepsaného certifikační autoritou.

- Klikněte na možnost Instalovat certifikát.

- Vyberte možnost Místní počítač.

- Vyberte možnost Umístit všechny certifikáty do následujícího úložiště.

- Klikněte na tlačítko Procházet.

- Vyberte možnost Důvěryhodné kořenové certifikační autority a klikněte na tlačítko OK.

- Klikněte na tlačítko Další.

- Klikněte na tlačítko Finish.

- Zobrazí se zpráva s informací, že pokud se import nezdařil nebo byl úspěšný, klikněte na tlačítko OK.

- Ve vlastnostech certifikátu podepsaného certifikační autoritou klikněte na tlačítko OK.

Při příštím spuštění konzole NMC se upozornění zabezpečení nezobrazí.