Unisphere for PowerMax 9.2 Remote Secure Syslog

Zusammenfassung: Unisphere PowerMaxille Secure Syslog: miten ja milloin sitä käytetään. Muotoilu ja alan standardit

Symptome

Syslogin historia

Syslogin kehitti 1980-luvulla Eric Paul Allman (s. 2. syyskuuta 1955).

Eric on amerikkalainen tietokoneohjelmoija, joka kehitti Sendmailin ja sen edeltäjän Delivermailin 1970-luvun lopulla ja 1980-luvun alussa Uc Berkeleyssä. Vuonna 1998 Allman ja Greg Olson perustivat yrityksen Sendmail, Inc. Mta-sanomansiirtoagentin käyttämä lokikirjausmuoto, joka tunnetaan nimellä syslog. Syslogia käytti aluksi vain Sendmail, mutta lopulta siitä tuli epävirallinen vakiomuoto, jota muut etuyhteydettömät ohjelmat käyttivät kirjaamiseen. Myöhemmin Rfc 3164 teki tämän muodon viralliseksi vuonna 2001; Alkuperäinen muoto on kuitenkin vanhentunut viimeisimmällä versiolla, Rfc 5424.

Internet-tekniikan työryhmä

Internet Engineering Task Force (IETF) on avointen standardien järjestö, joka kehittää ja edistää vapaaehtoisia Internet-standardeja, erityisesti TCP/IP:stä (Internet Protocol Suite) koostuvia standardeja.

Sillä ei ole muodollista jäsenluetteloa tai jäsenyysvaatimuksia. Kaikki osallistujat ja johtajat ovat vapaaehtoisia, vaikka heidän työnsä rahoittavat työnantajat tai sponsorit.

Internet Architecture Board (IAB) valvoo IETF:n ulkoisia suhteita ja suhteita RFC Editoriin. IAB tarjoaa pitkän aikavälin teknisen suunnan Internet-kehitykselle. IAB on myös yhdessä vastuussa IETF:n hallinnollisesta valvontakomiteasta (IAOC), joka valvoo IETF:n hallinnollista tukitoimintaa (IASA), joka tarjoaa logistista tukea IETF:lle.

IAB hallinnoi myös Internet Research Task Force (IRTF) -työryhmää, johon IETF:llä on useita ryhmien välisiä suhteita.

Ohjausryhmä

Internet Engineering Steering Group (IESG) on elin, joka koostuu Internet Engineering Task Force (IETF) -ryhmän puheenjohtajasta ja aluejohtajista. Se tarjoaa Internet-standardien lopullisen teknisen tarkastelun ja vastaa IETF: n päivittäisestä hallinnoinnista. Se vastaanottaa valituksia työryhmien päätöksistä, ja IESG tekee päätöksen asiakirjojen edistämisestä standardiradalla.

Syslog-protokolla

Syslog utilizes three layers o "syslog content" is the management information contained in a syslog message. o The "syslog application" layer handles generation, interpretation, routing, and storage of syslog messages. o The "syslog transport" layer puts messages on the wire and takes them off the wire. o An "originator" generates syslog content to be carried in a message. o A "collector" gathers syslog content for further analysis. o A "relay" forwards messages, accepting messages from originators or other relays and sending them to collectors or other relays. o A "transport sender" passes syslog messages to a specific transport protocol. o A "transport receiver" takes syslog messages from a specific transport protocol. Diagram 1 shows the different entities separated by layer. +-------------------------+ +----------------------+ | content | | content | |------------------------| |----------------------| | syslog application | | syslog application | | | | | (originator, | | | | (collector, relay) |------------------------| |----------------------| | syslog transport | | syslog transport | (transport sender, | | | | (transport receiver) +------------------------+ +----------------------+ ^ ^ | | -----------------------------

Miten syslog kuljetetaan?

Syslog-viestejä voi lähettää kahdella tavalla. Vaikka RFC 5424 edellyttää, että kaikkien syslog-toteutusten on tuettava salattua TLS-verkkosiirtoa TCP:n kautta, useimmat syslog-viestit toimitetaan edelleen vanhemmalla UDP-menetelmällä. UDP-versiossa viestit laitetaan yksinkertaisesti UDP-paketin dataosaan ja lähetetään palvelimelle UDP-portin 514 kautta. Jokainen viesti mahtuu yleensä yhteen pakettiin. UDP on tilaton ja istunto vähemmän, joten kuittausta ei ole. Paketit lähetetään verkkoon. Tällä on ilmeinen ongelma, että mikä tahansa verkko-ongelma voi estää paketin toimittamisen, jolloin et ehkä tiedä, että verkko on poissa käytöstä, koska se ei voi kertoa sinulle. Se tarkoittaa myös sitä, että joskus tärkeät paketit voivat kadota tai vahingoittua kuljetuksen aikana.

Perusperiaatteet

Seuraavat periaatteet koskevat syslog-tiedonsiirtoa:

o Syslog-protokolla ei kuittaa viestin toimitusta. Vaikka jotkin kuljetukset voivat tarjota tilatietoja, käsitteellisesti syslog on puhdas simplex-viestintäprotokolla.

o Lähettäjät ja releet voidaan konfiguroida lähettämään sama viesti useille kerääjille ja releille.

o Alkuperäis-, rele- ja keräintoiminnot voivat sijaita samassa järjestelmässä.

Pienin vaadittu kuljetuskartoitus

Kaikkien tämän määrityksen toteutusten TÄYTYY tukea kohdassa [RFC5425] kuvattua TLS-pohjaista siirtoa.

Kaikkien tämän eritelmän toteutusten PITÄISI myös tukea UDP-pohjaista kuljetusta, kuten kohdassa [RFC5426] kuvataan. ON SUOSITELTAVAA, että tämän määrityksen käyttöönotoissa käytetään TLS-pohjaista siirtoa.

Syslog-viestien vapaamuotoinen luonne on syslogin suurin vahvuus, mutta se on myös syslogin suurin ongelma. On erittäin vaikeaa jäsentää lokia, joka sisältää tapahtumia kymmenistä eri järjestelmistä eri toimittajilta, ja ymmärtää niitä samanaikaisesti. Mitkä viestit edustavat mitäkin toimintoja? Ja mitkä edustavat kriittisiä tapahtumia verrattuna pelkkiin informatiivisiin viesteihin?

Näiden kysymysten käsittelemiseksi syslog-protokolla (joka on määritelty RFC 5424: ssä) tarjoaa nämä vapaamuotoiset viestit erityiskentillä, joita kutsutaan "tilaksi" ja "vakavuudeksi".

(Huomaa, että RFC 5424 on syslogin standardi, mutta kaikki syslog-toteutukset eivät ole RFC 5424 -yhteensopivia. Syslog-protokolla on ollut olemassa hyvin pitkään, ja joitakin esistandarditoteutuksia on edelleen käytössä.)

Syslogin suojausvaatimukset

Syslog-viestit voivat kulkea useita hyppyjä saavuttaakseen aiotun keräystoiminnon. Lähettäjä, välitys tai vastaanottaja ei välttämättä luota joihinkin välittäjäverkkoihin, koska verkko on eri suojausalueella tai eri suojaustasolla kuin lähettäjä, välitys tai kerääjä. Toinen turvallisuusongelma on, että lähettäjä, välitys tai vastaanotin itse on turvattomassa verkossa.

Syslogin suojaukseen on puututtava useita uhkia.

Ensisijaiset uhat ovat

o Naamiaiset. Luvaton kuljetuksen lähettäjä voi lähettää viestejä lailliselle kuljetuksen vastaanottajalle tai luvaton kuljetuksen vastaanottaja voi yrittää huijata laillista kuljetuksen lähettäjää lähettämään sille järjestelmälokiviestejä.

o Muutos. Siirron lähettäjän ja vastaanottajan välinen hyökkääjä voi muokata In-Transit syslog -sanomaa ja välittää viestin sitten siirron vastaanottajalle. Tällainen muutos voi saada kuljetuksen vastaanottajan ymmärtämään viestin väärin tai käyttäytymään ei-toivotulla tavalla.

o Tietojen luovuttaminen. Luvaton taho voi tutkia syslog-viestien sisältöä ja saada luvattoman pääsyn tietoihin. Jotkin syslog-viestien tiedot ovat arkaluonteisia ja niistä voi olla hyötyä hyökkääjälle, kuten valtuutetun järjestelmänvalvojan tai käyttäjän salasana.

Toissijainen uhka on

o Viestivirran muokkaus. Hyökkääjä voi poistaa vähintään yhden syslog-viestin viestisarjasta, toistaa viestin tai muuttaa toimitusjärjestystä. Itse syslog-protokolla ei perustu sanomajärjestykseen. Syslog-sanoman tapahtuma voi kuitenkin liittyä semanttisesti muiden sanomien tapahtumiin, joten viestien järjestys voi olla tärkeä tapahtumasarjan ymmärtämiseksi.

Seuraavia uhkia pidetään vähemmän tärkeinä järjestelmälogille, eikä niitä käsitellä tässä asiakirjassa:

o Palvelunestohyökkäys

o Liikenneanalyysi

TLS:n käyttäminen Syslogin suojaamiseen

TLS:ää voidaan käyttää suojattuna siirtona kaikkien edellä kuvattujen järjestelmälokiin kohdistuvien ensisijaisten uhkien torjumiseen

o Luottamuksellisuus viestin sisällön paljastamisen estämiseksi.

o Eheyden tarkistus viestiin tehtyjen muutosten torjumiseksi hop-by-hop-periaatteella.

o Palvelin tai keskinäinen todennus naamioiden torjumiseksi.

Huomautus: Tämä suojattu siirto (eli TLS) suojaa syslog-siirron vain hop-by-hop-tavalla, eikä se koske syslog-sanomien sisältöä. Erityisesti kuljetuksen lähettäjän todennettu henkilöllisyys (esim. aiheen nimi varmenteessa) ei välttämättä liity järjestelmälokiviestin HOSTNAME-kenttään. Kun syslog-sanoman alkuperän todennus on tarpeen, voidaan käyttää [SYS-SIGN].

Ursache

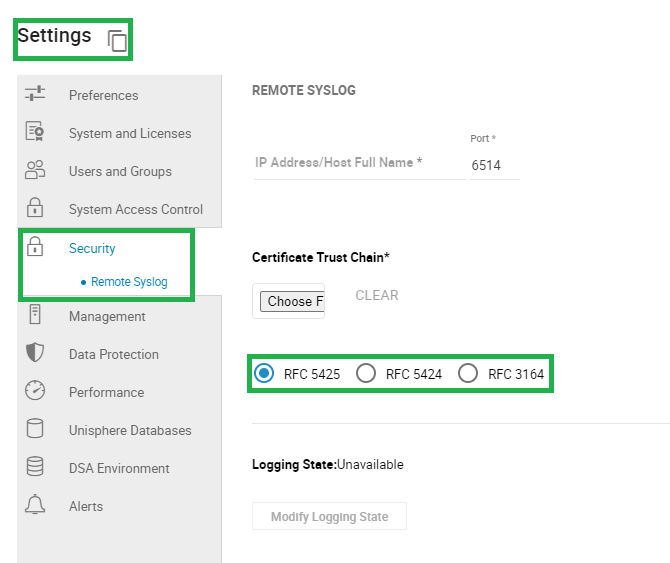

Yllä olevassa kuvassa näytetään Unisphere for PowerMax for PowerMax for Secure syslog -määritys.