ME4: Generieren von nutzerdefinierten Sicherheitszertifikaten mithilfe der Active Directory-Zertifikatsservices

Summary: Diese Anweisungen zeigen, wie Sie mithilfe von OpenSSL und Active Directory Certificate Services (ADCS) zwei nutzerdefinierte SSL-Zertifikate erstellen, eines für jeden Controller. Die Zertifikate arbeiten mit einem gemeinsamen vollständig qualifizierten Domänennamen (FQDN) für beide ME4-Controller und mit dem FQDN-Systemnamen jedes einzelnen Controllers. ...

Instructions

-

Installieren Sie die Active Directory-Zertifikatdienste für Ihre Domäne und konfigurieren Sie die Dienste.

-

Notieren Sie die IP-Adressen, DNS-Server-IP-Adressen (Domain Name System), Suchdomains und Systemnamen für jeden ME4-Controller

-

OpenSSL

-

Laden Sie die 64-Bit-Vollversion von OpenSSL for Windows von https://slproweb.com/products/Win32OpenSSL.html herunter.

-

-

Verifizieren Sie den von ME4 verwendeten DNS-Server und vergewissern Sie sich, dass die AD-Domain Round-Robin-DNS unterstützt.

In diesem Artikel werden die folgenden FQDN-DNS-Namen für ME4 verwendet. Jeder Name funktioniert, dies sind Beispielnamen. Ersetzen Sie sie durch Ihren Domainnamen und Ihre bevorzugten Namen.

-

Gebräuchlicher Name: me4.mscerttest.com

-

Name von Controller A: me4-a.mscerttest.com

-

Name von Controller B: me4-b.msccerttest.com

Erstellen von DNS-A-Datensätzen

Sowohl AD Certificate Services (CS) und ME4 müssen dieselben DNS-Server verwenden. Der DNS-Server muss Round-Robin-DNS unterstützen, um einen gemeinsamen FQDN-Namen für beide Controller zu verwenden. Standardmäßig unterstützt Microsoft DNS Round-Robin-DNS. In unserem Beispiel lautet die IP-Adresse des DNS-Servers 10.240.225.174.

Erstellen Sie auf Ihrem DNS-Server die folgenden A-Einträge. In unserem Beispiel lautet die IP des Controllers A 10.240.225.6 und die IP des Controllers B 10.240.225.7. Verwenden Sie für Ihre Umgebung Ihren Domänennamen und Ihre IP-Adressen.

-

Erstellen Sie einen A-Datensatz für me4.mscerttest.com mit der IP 10.240.225.6

-

Erstellen Sie einen A-Datensatz für me4.mscerttest.com mit der IP 10.240.225.7

-

Erstellen Sie einen A-Datensatz für me4-a.mscertest.com mit der IP 10.240.225.6

-

Erstellen Sie einen A-Datensatz für me4-b.mscerttest.com mit der IP 10.240.225.7

Überprüfen Sie mit nslookup, ob der gemeinsame FQDN – me4.mscerttest.com – die IP-Adressen beider Controller zurückgibt, um Round-Robin-DNS zu überprüfen.

C:\Users\Administrator>nslookup

Standardserver: localhost-Adresse

: 127.0.0.1

> me4.mscerttest.com

Server: localhost-Adresse

: 127.0.0.1

Name: me4.mscerttest.com

Adressen: 10.240.225.7

10.240.225.6

ME4-IP-/DNS-Konfiguration validieren

Die Systemnamen, der Domänenname und der DNS-Server, die auf dem ME4 verwendet werden, sollten mit denen übereinstimmen, die vom AD CS verwendet werden.

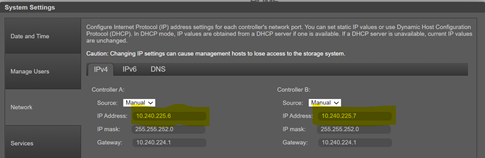

Öffnen Sie die ME4-Benutzeroberfläche und wählen Sie Action -> System Settings aus. Rufen Sie die Registerkarte „Netzwerk“ auf.

-

Überprüfen Sie auf den IP-Seiten die IP-Adressen des Controllers A und B und überprüfen Sie die im DNS eingerichteten A-Datensätze.

-

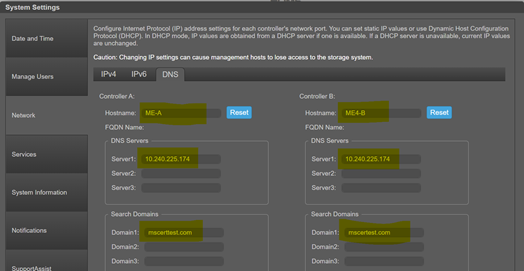

Überprüfen Sie auf der Seite DNS Folgendes:

-

Die Suchdomäne für jeden Controller stimmt mit der AD CS-Domäne überein.

-

Der Hostname für jeden Controller stimmt mit dem DNS-Namen überein, der für die einzelnen Controller A-Datensätze angewendet wird

-

Der DNS-Server ist derselbe DNS, der von ADCS verwendet wird.

Erstellen von Zertifikatanforderungsdateien für Controller A und B

Erstellen Sie als Nächstes zwei Konfigurationsdateien mit einem Texteditor. Diese Dateien werden verwendet, um die Zertifikatanforderungsdateien für die Controller in OpenSSL zu erzeugen. Es gibt zwei Dateien: eine für Controller A und eine für Controller B. Auf der Registerkarte "Related" finden Sie Beispiele, die auf unserer Umgebung für den A- und B-Controller basieren.

Der Inhalt dieser Dateien sieht im Texteditor so aus.

[ req ]default_bits = 2048distinguished_name = req_distinguished_namereq_extensions = req_extprompt = no

[ req_distinguished_name ]countryName = USstateOrProvinceName = New HampshirelocalityName = NashuaorganizationName = DellorganizationalUnitName = ITcommonName = me4-a.mscerttest.com

[ req_ext ]subjectAltName = @alt_names[alt_names]DNS.1 = me4.mscerttest.comDNS.2 = me4-a.mscerttest.com

Ändern Sie die folgenden Felder in der Datei in jeder Controller-Konfigurationsdatei – eines für ME4-A und eines für ME4-B – so, dass sie mit Ihren Namen und Domänen übereinstimmen.

-

Der allgemeine Name und der Controllername sowohl in commonName als auch in alt_names müssen mit der Umgebung für diesen Controller übereinstimmen.

-

Wenn Sie etwas anderes als 2048 als Schlüsselgröße verwenden, ändern Sie diese Information in default_bits.

-

countryName, stateOrProvinceName, localityName, organizationName und organizationalUnitName müssen mit Ihren Unternehmensinformationen übereinstimmen.

Wenn Sie fertig sind, sollten zwei Textdateien vorhanden sein – eine ME4-A.cnf und eine ME4-B.cnf –, die die erforderlichen Namen und die erforderliche Konfiguration für Ihre Umgebung enthalten.

Da ME4 ein externer Speicher ist, muss eine Zertifikatsanforderung über OpenSSL erzeugt werden, um sie ADCS vorzulegen. Der erste Schritt ist, OpenSSL zu installieren, falls es nicht bereits installiert wurde. Für diesen Prozess wurde der Einfachheit halber eine Windows-Version auf dem ADCS installiert. OpenSSL kann sich auf einem Linux-Server oder einem anderen Windows-Server befinden und trotzdem in der Lage sein, die Zertifikatsanforderung zu erzeugen.

Die Windows-Version von OpenSSL kann heruntergeladen werden @ https://slproweb.com/products/Win32OpenSSL.html

Wählen Sie die 64-Bit-OpenSSL-Vollversion und installieren Sie sie.

Klicken Sie nach der Installation auf die Windows-Schaltfläche „Start“ und navigieren Sie in der Liste der Programme zu OpenSSL. Darunter befindet sich ein Symbol für die Win64 OpenSSL-Eingabeaufforderung. Klicken Sie auf das Symbol, um ein DOS-Befehlsfenster mit allen entsprechenden set-Befehlen für die Ausführung von OpenSSL zu öffnen. Verwenden Sie die Eingabeaufforderung im nächsten Abschnitt.

Verwenden von Konfigurationsdateien und OpenSSL zum Erstellen von Zertifikatanforderungsdateien

Starten Sie das Win64 OpenSSL-Eingabeaufforderungsfenster. Sobald dieses geöffnet ist, wechseln Sie mit „cd“ in das Verzeichnis, in dem sich Ihre ME4-A.cnf- und ME4-B.cnf-Dateien befinden. Die nachfolgenden Schritte müssen zweimal ausgeführt werden - einmal für die ME4-A- Datei und einmal für die ME4-B-Datei.

Verwenden Sie für die Zertifikatanforderung A Controller die Datei ME4-A.cnf. Mit dem folgenden Befehl werden eine private Schlüsseldatei und eine Zertifikatanforderungsdatei für Controller A erzeugt.

openssl req -out ME4-A.csr -newkey rsa:2048 -nodes -keyout ME4-A.key -config ME4.cnf

Wenn der Befehl abgeschlossen ist, wird die Meldung "ME4-A.csr" (Zertifikatsanforderungsdatei für A) und eine "ME4-A.key" (private Schlüsseldatei für A).

Wiederholen Sie dies für den Controller B und ersetzen Sie ME4-A in der Befehlszeile durch ME4-B. Wenn die Schritte abgeschlossen sind, sollten vier Dateien erforderlich sein, um unsere beiden Zertifikate zu erzeugen:

-

ME4-A.csr -

ME4-A.key -

ME4-B.csr -

ME4-B.key

Kopieren Sie diese Dateien auf den AD CS-Server, um die Generierung der Zertifikate vorzubereiten.

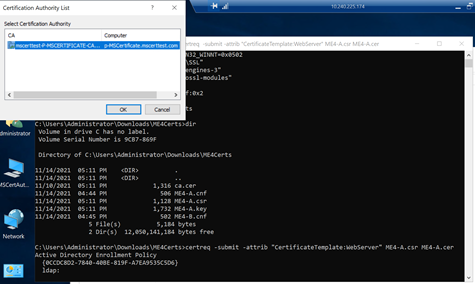

Erzeugen der ME4-Controller-Zertifikate

Kopieren Sie die Datei ".key" und ".csr" in ein Verzeichnis auf Ihrem ADCS-Server verschieben. Öffnen Sie eine DOS-ingabeaufforderung auf dem ADCS-Server. Geben Sie in der Eingabeaufforderung „cd“ in das Verzeichnis ein, das diese Dateien enthält. In diesem Beispiel wird der standardmäßige ADCS-Vorlagen-Webserver als Vorlage verwendet. Wenn andere Parameter als in der Webservervorlage erforderlich sind, erstellen Sie Ihre eigene Vorlage, und verweisen Sie im folgenden Befehl darauf.

Führen Sie den folgenden Befehl aus, um das Zertifikat für den A-Controller zu erzeugen.

certreq -submit -attrib "CertificateTemplate:WebServer" ME4-A.csr ME4-A.cer

Da in diesem Beispiel der ADCS-Server verwendet wird, ist es nicht erforderlich, die Option -config DOMAINCA\CA1 hinzuzufügen, um den ADCS in der Befehlszeile zu definieren. Ein Dialogfeld mit dem ADCS wird auf dem Bildschirm angezeigt und ermöglicht die Auswahl, wenn der Befehl auf dem ADCS-Server ausgeführt wird.

Sobald der Befehl abgeschlossen ist, wird eine Anforderungs-ID in der Befehlszeilenausgabe angezeigt. In diesem Verzeichnis wird auch eine Datei ME4-A.cer erstellt, bei der es sich um das erforderliche Zertifikat handelt.

C:\Users\Administrator\Downloads\ME4Certs>certreq -submit -attrib "CertificateTemplate:WebServer" ME4-A.csr ME4-A.cerActive Directory Enrollment Policy {0CCDC8D2-7840-40BE-819F-A7EA9535C5D6} ldap:RequestId: 19RequestId: "19"Certificate retrieved(Issued) Issued

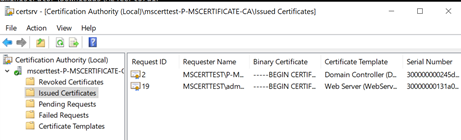

Die angezeigte Anforderungs-ID ist 19 und wird jetzt in der MMC für die AD-Zertifizierungsstelle als gültiges Zertifikat unter „Ausgestellte Zertifikate“ angezeigt.

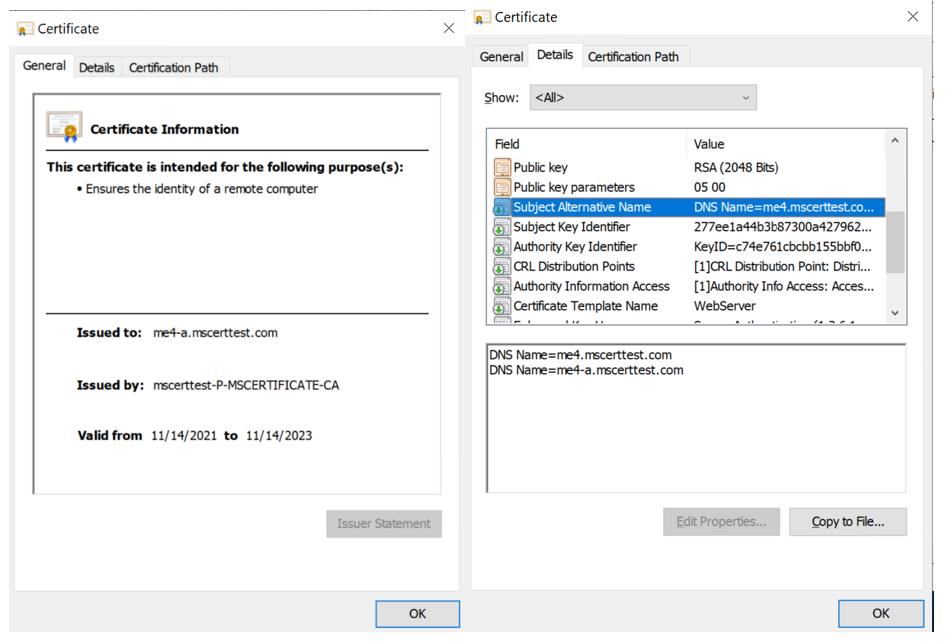

Um die Parameter des Zertifikats anzuzeigen, klicken Sie mit der rechten Maustaste auf die Anforderungs-ID und wählen „Öffnen“ aus.

Dieses Zertifikat ist sowohl für den allgemeinen Namen – me4.mscerttest.com – als auch für den Controllernamen – gültig, me4-a.mscerttest.com da der Antragsteller des Zertifikats alternative Namen in unserer Konfigurationsdatei verwendet.

Wiederholen Sie dies für den Controller B und ersetzen Sie ME4-A in der Befehlszeile durch ME4-B. Dadurch erhält dieses Zertifikat eine unterschiedliche Anforderungs-ID, da es sich bei den A- und B-Zertifikaten um zwei verschiedene Zertifikate handelt.

Wenn dies abgeschlossen ist, sollte das Verzeichnis über zwei Zertifikatdateien verfügen. Diese Dateien und die zugehörigen ".key" sind das, was auf den ME4 A- und B-Controller hochgeladen wird. Kopieren Sie die A und B .cer Dateien, die mit ADCS erzeugt wurden, und die A und B ".key"-Dateien, die von OpenSSL generiert wurden, in ein gemeinsames Verzeichnis für den nächsten Schritt.

-

ME4-A.cer -

ME4-A.key -

ME4-B.cer -

ME4-B.key

Zertifikate auf die Controller hochladen

Übertragen Sie das A-Zertifikat und die A-Schlüsseldatei mit FTP auf den A-Controller und machen Sie dasselbe mit dem B-Zertifikat und der Schlüsseldatei. Starten Sie dann die Managementservices auf beiden Controllern neu, um die Zertifikate zu aktivieren.

Dieser Upload wird in einem anderen Dell Support-Artikel – PowerVault ME4 – beschrieben: Installieren und Entfernen von nutzerdefinierten Zertifikaten

Es gibt zwei Unterschiede zu diesem Artikel für diesen Upload.

-

Die Namen der Dateien, die in diesem Artikel hochgeladen werden sollen, enden mit "

.pem“-

Die Dateiendungen müssen nicht geändert werden. "

.cer" und ".key" beim Hochladen - können sie so verwendet werden, wie sie sind.

-

-

Am Ende des FTP-Uploads tritt ein Fehler auf, da ME4 nicht weiß, wie er Ihre AD CS-Zertifizierungsstelle kontaktieren kann, um das Zertifikat zu überprüfen. Das Zertifikat wurde korrekt hochgeladen und ist gültig, sodass der Fehler ignoriert werden kann. Der Fehler lautet folgendermaßen:

Verifying uploaded certificate and key.ERROR: cert verify FAILED. <C = US, ST = New Hampshire, L = Nashua, O = Dell, OU = IT, CN = me4-a.mscerttest.comerror 20 at 0 depth lookup: unable to get local issuer certificateerror /mnt/ramdisk/apphome/cert-file.pending: verification failed>Warning: The uploaded SSL certificate did not pass openssl validation.

Überprüfen Sie, ob die Zertifikate keine SSL-Fehler

aufweisenDie letzten Schritte sind:

-

Öffnen Sie einen Browser.

-

Erstellen Sie eine HTTPS-Verbindung zum allgemeinen Namen.

-

Erstellen Sie eine HTTPS-Verbindung zum FQDN des Controllers A und B.

-

Stellen Sie sicher, dass keine SSL-Fehler auftreten.

Hinweis: Wenn der allgemeine Name verwendet wird, wechselt er standardmäßig wiederholt zu einem der Controller. Stellen Sie sicher, dass der allgemeine Name eine Verbindung mit dem anderen Controller herstellt. Dies kann durch einen Neustart der Managementservices auf dem Controller erfolgen, den der Common Name verwendet. Überprüfen Sie nun, ob eine Verbindung mit dem anderen Controller für den gemeinsamen FQDN hergestellt wird.