ME4: Generación de certificados de seguridad personalizados mediante Active Directory Certificate Services

Summary: En estas instrucciones, se muestra cómo crear dos certificados SSL personalizados, uno para cada controladora, mediante OpenSSL y Active Directory Certificate Services (ADCS). Los certificados funcionan con un nombre de dominio completo (FQDN) común para ambas controladoras ME4 y con el nombre de sistema FQDN de cada controladora individual. ...

Instructions

-

Instalar Active Directory Certificate Services para su dominio y configurar los servicios

-

Registre las direcciones IP, las direcciones IP del servidor del sistema de nombres de dominio (DNS), el dominio de búsqueda y los nombres de sistema de cada controladora ME4

-

OpenSSL

-

Descargue la versión completa de OpenSSL para Windows de 64 bits desde https://slproweb.com/products/Win32OpenSSL.html

-

-

Verificar el servidor DNS que utiliza ME4 y que el dominio de AD admita DNS round robin

En este artículo, se utilizan los siguientes nombres DNS de FQDN para ME4. Cualquier nombre funciona, estos son nombres de ejemplo. Reemplácelo por su nombre de dominio y sus nombres preferidos.

-

Nombre común: me4.mscerttest.com

-

Nombre de la controladora A: me4-a.mscerttest.com

-

Nombre de la controladora B: me4-b.msccerttest.com

Creación de registros DNS de A

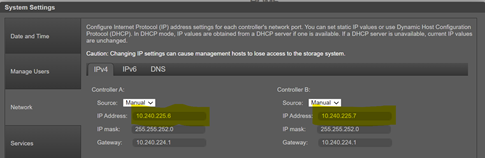

Ambos AD Los Servicios de certificados (CS) y ME4 deben usar los mismos servidores DNS. El servidor DNS debe admitir DNS round robin para usar un nombre de FQDN común para ambas controladoras. De manera predeterminada, el DNS de Microsoft es compatible con DNS round robin. En nuestro ejemplo, la IP del servidor DNS es 10.240.225.174.

En el servidor DNS, cree los siguientes registros A. En nuestro ejemplo, la IP de la controladora A es 10.240.225.6 y la IP de la controladora B es 10.240.225.7. Para su entorno, utilice su nombre de dominio y sus direcciones IP.

-

Cree un registro de A para me4.mscerttest.com con la IP 10.240.225.6

-

Cree un registro de A para me4.mscerttest.com con la IP 10.240.225.7

-

Cree un registro de A para me4-a.mscertest.com con la IP 10.240.225.6

-

Cree un registro de A para me4-b.mscerttest.com con la IP 10.240.225.7

Verifique con nslookup que el FQDN común, me4.mscerttest.com, devuelva las direcciones IP de ambas controladoras para verificar el DNS round robin.

C:\Users\Administrator>nslookup

Default Server: localhost

Address: 127.0.0.1

> me4.mscerttest.com

Server: localhost

Address: 127.0.0.1

Nombre: me4.mscerttest.com

Direcciones: 10.240.225.7

10.240.225.6

Validación de la configuración de IP/DNS de ME4

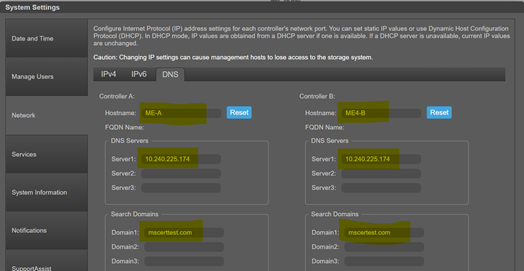

Los nombres de sistema, el nombre de dominio y el servidor DNS utilizados en ME4 deben coincidir con los que utiliza AD CS.

Abra la interfaz de usuario de ME4 y seleccione Acción -> Configuración del sistema. Vaya a la pestaña Network.

-

En las páginas de IP, verifique las direcciones IP de las controladoras A y B y verifique la configuración de los registros de A en DNS.

-

En la página DNS, verifique:

-

El dominio de búsqueda de cada controladora coincide con el dominio de AD CS

-

El nombre de host de cada controladora coincide con el nombre de DNS aplicado para los registros de la controladora individual A

-

El servidor DNS es el mismo DNS que utiliza ADCS

Crear archivos de solicitud de certificado para las controladoras A y B

A continuación, cree dos archivos de configuración con un editor de texto. Estos archivos se utilizan para generar los archivos de solicitud de certificado para las controladoras en OpenSSL. Hay dos archivos: uno para la controladora A y otro para la controladora B. Se adjuntan ejemplos en la pestaña Related, según nuestro entorno para las controladoras A y B.

El contenido de estos archivos se ve así en el editor de texto.

[ req ]default_bits = 2048distinguished_name = req_distinguished_namereq_extensions = req_extprompt = no

[ req_distinguished_name ]countryName = USstateOrProvinceName = New HampshirelocalityName = NashuaorganizationName = DellorganizationalUnitName = ITcommonName = me4-a.mscerttest.com

[ req_ext ]subjectAltName = @alt_names[alt_names]DNS.1 = me4.mscerttest.comDNS.2 = me4-a.mscerttest.com

Modifique los siguientes campos en el archivo de configuración de cada controladora, uno para ME4-A y otro para ME4-B, para que coincidan con sus nombres y dominios.

-

El nombre común y el nombre de la controladora tanto en commonName como en alt_names deben coincidir con el entorno de esa controladora

-

Si utiliza un valor distinto de 2048 para el tamaño de la clave, modifique esa información en default_bits

-

Tanto countryName como stateOrProvinceName, localityName, organizationName y organizationalUnitName deben coincidir con la información de la empresa

Al finalizar, debe haber dos archivos de texto, ME4-A.cnf y ME4-B.cnf, con los nombres y la configuración necesarios para su entorno.

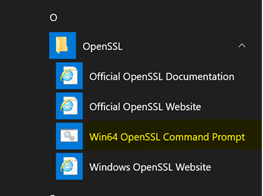

ME4 es un almacenamiento externo, por lo que se debe generar una solicitud de certificado a través de OpenSSL para presentar a ADCS. El primer paso es instalar OpenSSL si aún no está instalado. Para este proceso, se instaló una versión de Windows en el ADCS para mayor comodidad. OpenSSL puede estar en un servidor Linux o en algún otro servidor de Windows y aun así generar la solicitud de certificado.

La versión para Windows de OpenSSL se puede descargar @ https://slproweb.com/products/Win32OpenSSL.html

Elija la versión completa de OpenSSL de 64 bits e instálela.

Una vez instalado, presione el botón Inicio de Windows y navegue hasta OpenSSL en la lista de programas. Justo debajo, hay un icono para el símbolo del sistema de Win64 OpenSSL. Haga clic en el icono. Se abrirá una ventana de comandos de DOS con todos los comandos de conjunto adecuados para ejecutar OpenSSL. Utilice el símbolo del sistema en la siguiente sección.

Inicie la ventana del símbolo del sistema de Win64 OpenSSL. Una vez abierto, vaya al directorio donde se encuentran los archivos ME4-A.cnf y ME4-B.cnf. Los pasos que se indican a continuación se deben completar dos veces: una para el archivo ME4-A y otra para el archivo ME4-B.

Para la solicitud de certificado de controladora A, utilice el archivo ME4-A.cnf. El siguiente comando genera un archivo de clave privada y un archivo de solicitud de certificado para la controladora A.

openssl req -out ME4-A.csr -newkey rsa:2048 -nodes -keyout ME4-A.key -config ME4.cnf

Cuando se completa el comando, se escucha un "ME4-A.csr" (archivo de solicitud de certificado para A) y un "ME4-A.key" (archivo de clave privada para A).

Repita esto para la controladora B, sustituyendo ME4-B por ME4-A en la línea de comandos. Cuando se completen los pasos, debe haber cuatro archivos necesarios para generar nuestros dos certificados:

-

ME4-A.csr -

ME4-A.key -

ME4-B.csr -

ME4-B.key

Copie esos archivos en el servidor AD CS a fin de prepararse para generar los certificados.

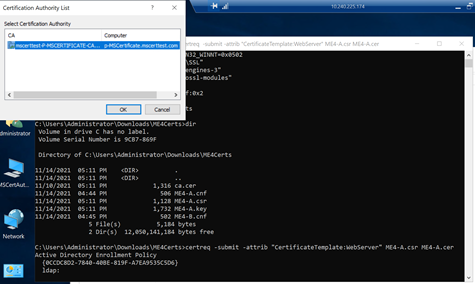

Generación de los certificados de la controladora ME4

Copie el archivo ".key" y ".csr" a un directorio en su servidor ADCS. Abra un símbolo del sistema de DOS en el servidor de ADCS. En el símbolo del sistema, use el comando "cd" para ir al directorio donde están esos archivos. En este ejemplo, se utiliza la plantilla de ADCS estándar Webserver como plantilla. Si se requieren parámetros diferentes a los que se encuentran en la plantilla de servidor web, cree su propia plantilla y haga referencia a ella en el siguiente comando.

Ejecute el siguiente comando a fin de generar el certificado para la controladora A.

certreq -submit -attrib "CertificateTemplate:WebServer" ME4-A.csr ME4-A.cer

Dado que en este ejemplo se utiliza el servidor ADCS, no es necesario agregar la opción -config DOMAINCA\CA1 para definir el ADCS en la línea de comandos. Se muestra un cuadro de diálogo en la pantalla con el ADCS y se permite la selección cuando el comando se ejecuta en el servidor de ADCS.

Una vez que se completa el comando, muestra un ID de solicitud en la salida de la línea de comandos. También se crea un archivo ME4-A.cer en ese directorio, que es el certificado requerido.

C:\Users\Administrator\Downloads\ME4Certs>certreq -submit -attrib "CertificateTemplate:WebServer" ME4-A.csr ME4-A.cerActive Directory Enrollment Policy {0CCDC8D2-7840-40BE-819F-A7EA9535C5D6} ldap:RequestId: 19RequestId: "19"Certificate retrieved(Issued) Issued

El ID de solicitud que se muestra es 19 y ahora se puede ver en la consola MMC para la autoridad de certificación de AD como un certificado válido en Certificados emitidos.

Para ver los parámetros del certificado, haga clic con el botón secundario en la ID de solicitud y seleccione Open.

Este certificado es válido tanto para el nombre común, me4.mscerttest.com, como para el nombre de la controladora, me4-a.mscerttest.com debido a que el sujeto del certificado utiliza nombres alternativos en nuestro archivo de configuración.

Repita esto para la controladora B, sustituyendo ME4-B por ME4-A en la línea de comandos. Esto produce un ID de solicitud diferente para este certificado, ya que los certificados A y B son dos certificados diferentes.

Cuando esto se complete, el directorio debe tener dos archivos de certificado. Estos archivos y sus asociados ".key" es lo que se carga en la controladora ME4 A y B. Copie los archivos .cer A y B generados con ADCS y los archivos A y B ".key" generados desde OpenSSL a un directorio común para el siguiente paso.

-

ME4-A.cer -

ME4-A.key -

ME4-B.cer -

ME4-B.key

Carga de los certificados a las controladoras

Transfiera el certificado A y el archivo de clave A a la controladora A con FTP, y haga lo mismo con el certificado B y el archivo de clave. A continuación, reinicie los servicios de administración en ambas controladoras para habilitar los certificados.

Esta carga se describe en otro artículo de soporte de Dell: PowerVault ME4: Instalación y eliminación de

certificados personalizadosHay dos diferencias con respecto a ese artículo para esta carga.

-

Los nombres de los archivos que se cargarán en ese artículo terminan en "

.pem”-

No es necesario cambiar las extensiones de archivo "

.cer" y ".key" al cargar, se pueden usar tal cual.

-

-

Se produce un error al final de la carga de FTP porque ME4 no sabe cómo comunicarse con la autoridad de certificación AD CS para verificar el certificado. El certificado se cargó correctamente y es válido, por lo que se puede ignorar el error. El error tiene este aspecto:

Verifying uploaded certificate and key.ERROR: cert verify FAILED. <C = US, ST = New Hampshire, L = Nashua, O = Dell, OU = IT, CN = me4-a.mscerttest.comerror 20 at 0 depth lookup: unable to get local issuer certificateerror /mnt/ramdisk/apphome/cert-file.pending: verification failed>Warning: The uploaded SSL certificate did not pass openssl validation.

Verifique que los certificados no tengan errores

de SSLLos pasos finales son los siguientes:

-

Abrir un navegador

-

Crear una conexión HTTPS al nombre común

-

Crear una conexión HTTPS al FQDN de ambas controladoras A y B

-

Asegurarse de que no se produzcan errores de SSL

Nota: Cuando se utiliza el nombre común, se asigna a una de las controladoras repetidamente de manera predeterminada. Verifique que el nombre común se conecte a la otra controladora. Esto se puede hacer mediante el reinicio de los servicios de administración en la controladora que utiliza el nombre común. Ahora confirme que se conecte a la otra controladora para el FQDN común.