ME4: Mukautettujen suojausvarmenteiden luominen Active Directory -varmennepalveluiden avulla

Summary: Näissä ohjeissa näytetään, kuinka luodaan kaksi mukautettua SSL-varmennetta, yksi kummallekin ohjaimelle, OpenSSL:n ja Active Directory Certificate Servicesin (ADCS) avulla. Varmenteet toimivat sekä ME4-ohjainten yhteisen täydellisen toimialuenimen (FQDN) että kunkin yksittäisen ohjaimen FQDN-järjestelmänimen kanssa. ...

Instructions

-

Asenna toimialueen Active Directory -varmennepalvelut ja määritä palvelut

-

Tallenna kunkin ME4-ohjaimen IP-osoitteet, DNS (Domain Name System) -palvelimen IP-osoitteet, hakutoimialueet ja järjestelmänimet

-

OpenSSL

-

Lataa OpenSSL for Windows 64-bit täysi versio osoitteesta https://slproweb.com/products/Win32OpenSSL.html

-

-

Varmista ME4:n käyttämä DNS-palvelin, niin AD-toimialue tukee round robin DNS:ää

Artikkelissa käytetään seuraavia ME4:n FQDN DNS -nimiä. Mikä tahansa nimi toimii, nämä ovat esimerkkinimiä. Korvaa verkkotunnuksellasi ja haluamillasi nimillä.

-

Yleisnimi: me4.mscerttest.com

-

Ohjaimen A nimi: me4-a.mscerttest.com

-

Ohjaimen B nimi: me4-b.msccerttest.com

Molemmat AD Varmennepalveluiden (CS) ja ME4:n on käytettävä samoja DNS-palvelimia. DNS-palvelimen on tuettava round robin DNS:ää, jotta se voi käyttää yhteistä FQDN-nimeä molemmille ohjaimille. Microsoft DNS tukee oletusarvoisesti round robin DNS:ää. Esimerkissämme DNS-palvelimen IP on 10.240.225.174.

Luo DNS-palvelimessa seuraavat A-tietueet. Esimerkissämme A-ohjaimen IP on 10.240.225.6 ja B-ohjaimen IP on 10.240.225.7. Käytä ympäristössäsi toimialuenimeä ja IP-osoitteita.

-

A-tietueen luominen me4.mscerttest.com:lle IP-osoitteen 10.240.225.6 avulla

-

A-tietueen luominen me4.mscerttest.com:lle IP-osoitteen 10.240.225.7 avulla

-

A-tietueen luominen me4-a.mscertest.com:lle IP-osoitteen 10.240.225.6 avulla

-

A-tietueen luominen me4-b.mscerttest.com:lle IP-osoitteen 10.240.225.7 avulla

Varmista nslookupilla, että yhteinen FQDN - me4.mscerttest.com - palauttaa molempien ohjainten IP-osoitteet round robin DNS: n tarkistamiseksi.

C:\Käyttäjät\Järjestelmänvalvoja>nslookup-oletuspalvelin

: localhost-osoite

: 127.0.0.1

>

me4.mscerttest.com palvelin: localhost-osoite

: 127.0.0.1

Nimi: me4.mscerttest.com

Osoitteet: 10.240.225.7

10.240.225.6

ME4:n IP-/DNS-määritysten vahvistaminen

ME4:ssä käytettävien järjestelmänimien, toimialuenimen ja DNS-palvelimen on vastattava AD CS:n käyttämiä nimiä.

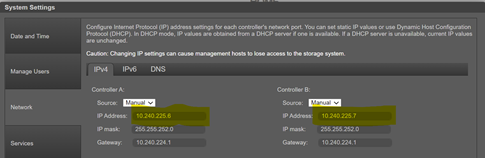

Avaa ME4-käyttöliittymä ja valitse Toiminto -> Järjestelmäasetukset. Siirry Verkko-välilehteen.

-

Tarkista IP-sivuilla A- ja B-ohjaimen IP-osoitteet ja vahvista A-tietueiden asetukset DNS:ssä

-

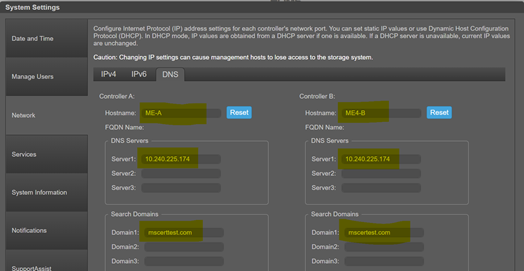

Tarkista DNS-sivulla:

-

Kunkin ohjaimen hakutoimialue vastaa AD CS -toimialuetta

-

Kunkin ohjaimen isäntänimi vastaa yksittäisessä ohjaimen A-tietueessa käytettyä DNS-nimeä

-

DNS-palvelin on sama DNS, jota ADCS käyttää

Luo varmennepyyntötiedostot A- ja B-ohjaimelle

Luo seuraavaksi kaksi määritystiedostoa tekstinkäsittelyohjelmassa. Näitä tiedostoja käytetään ohjainten varmennepyyntötiedostojen luomiseen OpenSSL-järjestelmässä. Tiedostoja on kaksi - yksi A-ohjaimelle ja toinen B-ohjaimelle. Samankaltaiset-välilehteen on liitetty esimerkkejä, jotka perustuvat A- ja B-ohjaimen ympäristöön.

Näiden tiedostojen sisältö näyttää tekstieditorissa tältä.

[ req ]default_bits = 2048distinguished_name = req_distinguished_namereq_extensions = req_extprompt = no

[ req_distinguished_name ]countryName = USstateOrProvinceName = New HampshirelocalityName = NashuaorganizationName = DellorganizationalUnitName = ITcommonName = me4-a.mscerttest.com

[ req_ext ]subjectAltName = @alt_names[alt_names]DNS.1 = me4.mscerttest.comDNS.2 = me4-a.mscerttest.com

Muokkaa kunkin ohjaimen määritystiedoston seuraavia kenttiä – yksi ME4-A:lle ja yksi ME4-B:lle – vastaamaan nimiäsi ja toimialueitasi.

-

Sekä commonName- että alt_names-nimisen yleisnimen ja ohjauskoneen nimen on vastattava kyseisen ohjauskoneen ympäristöäsi

-

Jos avaimen kooksi käytetään jotain muuta kuin arvoa 2048, muuta kyseistä tietoa default_bits

-

MaaName-, stateOrProvinceName-, localityName-, organizationName- ja organizationalUnitName-kohtien on vastattava organisaation tietoja

Kun olet valmis, sinulla pitäisi olla kaksi tekstitiedostoa - ME4-A.cnf ja ME4-B.cnf - joilla on ympäristösi edellyttämät nimet ja kokoonpanot.

ME4 on ulkoinen tallennustila, joten varmennepyyntö on luotava OpenSSL:n kautta, jotta se voidaan esittää ADCS:lle. Ensimmäinen vaihe on asentaa OpenSSL, jos sitä ei ole vielä asennettu. Tätä prosessia varten ADCS:ään asennettiin Windows-versio mukavuuden vuoksi. OpenSSL voi sijaita Linux-palvelimessa tai jossakin muussa Windows-palvelimessa ja silti luoda varmennepyynnön.

OpenSSL:n Windows-version voi ladata @ https://slproweb.com/products/Win32OpenSSL.html

Valitse 64-bittinen OpenSSL-täysversio ja asenna se.

Kun olet asentanut, paina Windowsin Käynnistä-painiketta ja siirry ohjelmaluettelossa kohtaan OpenSSL. Sen alla on kuvake Win64 OpenSSL -komentokehotteelle. Napsauta kuvaketta, ja se avaa DOS-komentoikkunan, jossa on kaikki asianmukaiset asetetut komennot OpenSSL: n suorittamiseen. Käytä seuraavan osan komentokehotetta.

Luo varmennepyyntötiedostoja määritystiedostojen ja OpenSSL:n avulla

Käynnistä Win64 OpenSSL -komentokehoteikkuna. Kun se on avattu, siirry cd-komennolla hakemistoon, jossa ME4-A.cnf- ja ME4-B.cnf-tiedostot ovat. Seuraavat vaiheet on suoritettava kahdesti - kerran ME4-A-tiedostolle ja kerran ME4-B-tiedostolle.

Käytä A-ohjauskoneen varmennepyynnössä ME4-A.cnf-tiedostoa. Tämä alla oleva komento luo yksityisen avaimen tiedoston ja varmennepyyntötiedoston A-ohjaimelle.

openssl req -out ME4-A.csr -newkey rsa:2048 -nodes -keyout ME4-A.key -config ME4.cnf

Kun komento on valmis, näyttöön tulee "ME4-A.csr" (A:n varmennepyyntötiedosto) ja "ME4-A.key" (yksityinen avaintiedosto A:lle).

Toista tämä B-ohjaimelle ja korvaa ME4-A komentorivillä ME4-B:llä. Kun vaiheet on suoritettu, kahden varmenteen luomiseen tarvitaan neljä tiedostoa:

-

ME4-A.csr -

ME4-A.key -

ME4-B.csr -

ME4-B.key

Kopioi nämä tiedostot AD CS -palvelimeen ja valmistaudu luomaan varmenteet.

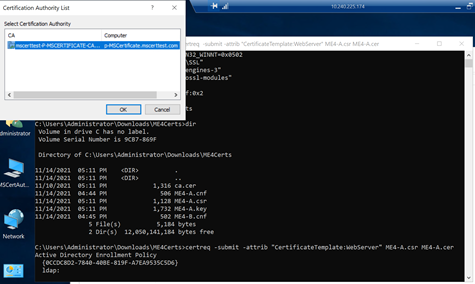

Kopioi ".key" ja ".csr" tiedostoja ADCS-palvelimen hakemistoon. Avaa DOS-komentokehote ADCS-palvelimessa. Siirry komentokehotteessa cd-komennolla hakemistoon, jossa tiedostot ovat. Tässä esimerkissä mallina käytetään ADCS-vakiomallin verkkopalvelinta. Jos tarvitaan eri parametreja kuin Webserver-mallissa, luo oma malli ja viittaa siihen alla olevassa komennossa.

Luo varmenne A-ohjaimelle suorittamalla seuraava komento.

certreq -submit -attrib "CertificateTemplate:WebServer" ME4-A.csr ME4-A.cer

Koska tässä esimerkissä käytetään ADCS-palvelinta, vaihtoehtoa -config DOMAINCA\CA1 ei tarvitse lisätä ADCS:n määrittämiseksi komentorivillä. Näyttöön tulee valintaikkuna, jossa näkyy ADCS, ja se sallii valinnan, kun komento suoritetaan ADCS-palvelimessa.

Kun komento on valmis, se näyttää pyyntötunnuksen komentorivin tuloksessa. Tähän hakemistoon luodaan myös ME4-A.cer tiedosto, joka on pakollinen varmenne.

C:\Users\Administrator\Downloads\ME4Certs>certreq -submit -attrib "CertificateTemplate:WebServer" ME4-A.csr ME4-A.cerActive Directory Enrollment Policy {0CCDC8D2-7840-40BE-819F-A7EA9535C5D6} ldap:RequestId: 19RequestId: "19"Certificate retrieved(Issued) Issued

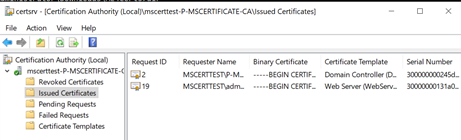

Näytetty pyyntötunnus on 19, ja se näkyy nyt AD-varmenteiden myöntäjän MMC:ssä kelvollisena varmenteena kohdassa Myönnetyt varmenteet.

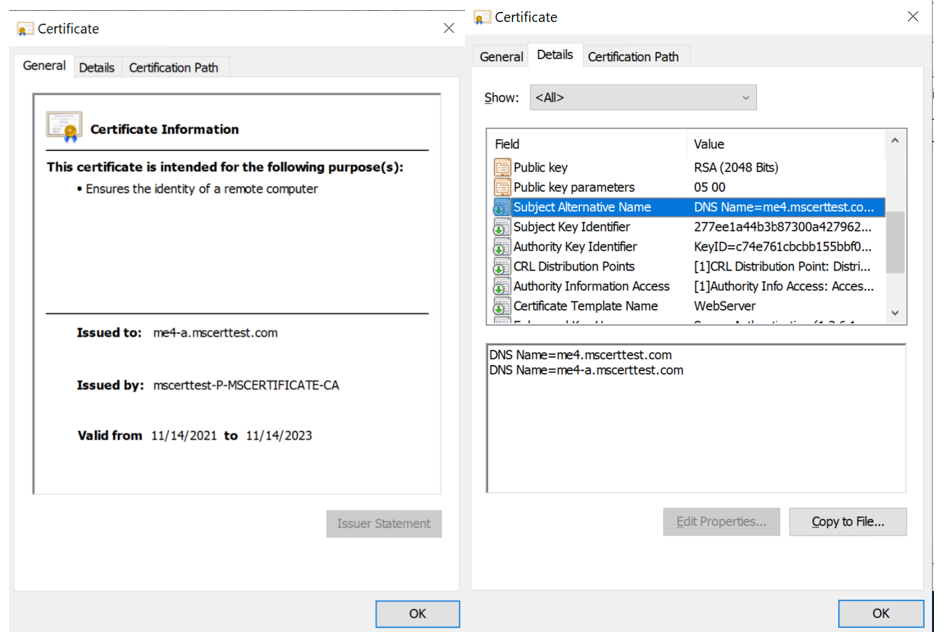

Jos haluat nähdä varmenteen parametrit, napsauta pyyntötunnusta hiiren kakkospainikkeella ja valitse Avaa.

Tämä varmenne on voimassa sekä yleiselle nimelle - me4.mscerttest.com - että ohjaimen nimelle - me4-a.mscerttest.com koska varmenteen aihe käyttää vaihtoehtoisia nimiä määritystiedostossamme.

Toista tämä B-ohjaimelle ja korvaa ME4-A komentorivillä ME4-B:llä. Tämä tuottaa tälle varmenteelle erilaisen pyyntötunnuksen, koska A- ja B-varmenteet ovat kaksi eri varmennetta.

Kun tämä on valmis, hakemistossa pitäisi olla kaksi varmennetiedostoa. Nämä tiedostot ja niihin liittyvät ".key" tiedostot ladataan ME4 A- ja B-ohjaimeen. Kopioi ADCS:llä luodut A- ja B-.cer tiedostot sekä A ja B ".key" tiedostoja, jotka on luotu OpenSSL: stä yhteiseen hakemistoon seuraavaa vaihetta varten.

-

ME4-A.cer -

ME4-A.key -

ME4-B.cer -

ME4-B.key

Siirrä A-varmenne ja A-avaintiedosto A-ohjaimelle FTP:llä ja tee sama B-varmenteelle ja avaintiedostolle. Ota sitten varmenteet käyttöön käynnistämällä hallintapalvelut uudelleen molemmissa ohjaimissa.

Tämä ladattava tiedosto on kuvattu toisessa Dellin tukiartikkelissa – PowerVault ME4: Mukautettujen varmenteiden

asentaminen ja poistaminenTässä ladattavassa tiedostossa on kaksi eroa kyseiseen artikkeliin verrattuna.

-

Kyseiseen artikkeliin ladattavien tiedostojen nimet päättyvät "

.pem"-

Tiedostotunnisteiden ei tarvitse muuttua "

.cer" ja ".key" ladattaessa - niitä voidaan käyttää sellaisenaan.

-

-

FTP-latauksen lopussa on virhe, koska ME4 ei tiedä, miten varmenteen vahvistamiseen voi ottaa yhteyttä AD CS -varmenteen myöntäjään. Varmenne on ladattu oikein ja kelvollinen, joten virhe voidaan ohittaa. Virhe näyttää tältä:

Verifying uploaded certificate and key.ERROR: cert verify FAILED. <C = US, ST = New Hampshire, L = Nashua, O = Dell, OU = IT, CN = me4-a.mscerttest.comerror 20 at 0 depth lookup: unable to get local issuer certificateerror /mnt/ramdisk/apphome/cert-file.pending: verification failed>Warning: The uploaded SSL certificate did not pass openssl validation.

Varmista, että varmenteissa ei ole SSL-virheitä

Viimeiset vaiheet ovat seuraavat:

-

Avaa selain

-

Luo https-yhteys yleiseen nimeen

-

Luo https-yhteys sekä A- että B-ohjaimen täydelliseen toimialuetukeen

-

Varmista, ettei SSL-virheitä esiinny

Huomautus: Kun yleistä nimeä käytetään, se siirtyy oletusarvoisesti yhdelle ohjaimista toistuvasti. Varmista, että yleinen nimi yhdistyy toiseen ohjaimeen. Tämä voidaan tehdä käynnistämällä hallintapalvelut uudelleen ohjaimessa, jota yleinen nimi käyttää. Varmista nyt, että se muodostaa yhteyden yhteisen täydellisen toimialuenimen toiseen ohjaimeen.