ME4: Generazione di certificati di sicurezza personalizzati tramite Servizi certificati Active Directory

Summary: Queste istruzioni mostrano come creare due certificati SSL personalizzati, uno per ogni controller, utilizzando OpenSSL e Active Directory Certificate Services (ADCS). I certificati funzionano con un nome di dominio completo (FQDN) comune per entrambi i controller ME4 e con il nome di sistema FQDN di ogni singolo controller. ...

Instructions

-

Installare Servizi certificati Active Directory per il dominio e configurare i servizi

-

Registrare gli IP, gli IP del server DNS (Domain Name System), il dominio di ricerca e i nomi di sistema per ogni controller ME4

-

OpenSSL

-

Scarica la versione completa di OpenSSL per Windows a 64 bit da https://slproweb.com/products/Win32OpenSSL.html

-

-

Verificare il server DNS utilizzato da ME4 e che il dominio AD supporti DNS round robin

Per questo articolo, vengono utilizzati i seguenti nomi DNS FQDN per ME4. Questi sono nomi di esempio, è possibile utilizzare qualsiasi nome. Sostituire con il proprio nome di dominio e i nomi preferiti.

-

Nome comune: me4.mscerttest.com

-

Nome controller A: me4-a.mscerttest.com

-

Nome controller B: me4-b.msccerttest.com

Sia AD Servizi certificati (CS) e ME4 devono utilizzare gli stessi server DNS. Il server DNS deve supportare DNS round robin per utilizzare un nome FQDN comune per entrambi i controller. Per impostazione predefinita, Microsoft DNS supporta il DNS Round Robin. Per il nostro esempio, l'IP del server DNS è 10.240.225.174.

Sul server DNS, creare i seguenti record A. Per questo esempio, l'IP del controller A è 10.240.225.6 e l'IP del controller B è 10.240.225.7. Per l'ambiente in uso, utilizzare il proprio nome di dominio e i propri indirizzi IP.

-

Creare un record A per me4.mscerttest.com con IP 10.240.225.6

-

Creare un record A per me4.mscerttest.com con IP 10.240.225.7

-

Creare un record A per me4-a.mscertest.com con IP 10.240.225.6

-

Creare un record A per me4-b.mscerttest.com con IP 10.240.225.7

Verificare con nslookup che il nome FQDN comune, me4.mscerttest.com, restituisca gli indirizzi IP di entrambi i controller per verificare il DNS round robin.

C:\Users\Administrator>nslookup

Server predefinito: localhost

Indirizzo: 127.0.0.1

> me4.mscerttest.com

Server: localhost

Indirizzo: 127.0.0.1

Nome: me4.mscerttest.com

Indirizzi: 10.240.225.7

10.240.225.6

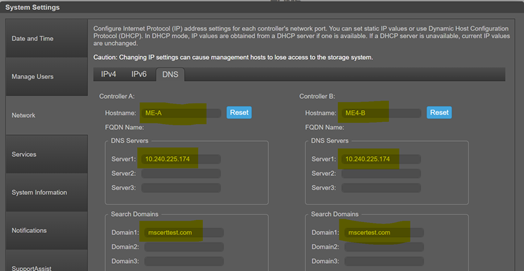

Convalida della configurazione IP/DNS ME4

I nomi di sistema, il nome di dominio e il server DNS utilizzati su ME4 devono corrispondere a quelli utilizzati da AD CS.

Aprire l'interfaccia utente di ME4 e selezionare Action -> System Settings. Andare alla scheda Network.

-

Nelle pagine IP, verificare gli IP dei controller A e B e verificare l'impostazione dei record A in DNS.

-

Nella pagina DNS, verificare:

-

Il dominio di ricerca per ogni controller corrisponda al dominio di Servizi certificati Active Directory

-

Il nome host per ciascun controller corrisponda al nome DNS applicato per i singoli record del controller A

-

Il server DNS sia lo stesso DNS utilizzato da ADCS (Servizi certificati Active Directory)

Creazione di file di richiesta di certificato per controller A e B

Successivamente, creare due file di configurazione utilizzando un editor di testo. Questi file vengono utilizzati per generare i file di richiesta di certificato per i controller in OpenSSL. Sono presenti due file: uno per il controller A e uno per il controller B. Nella scheda degli elementi correlati sono riportati alcuni esempi basati sul nostro ambiente per il controller A e B.

Il contenuto di questi file ha questo aspetto nell'editor di testo.

[ req ]default_bits = 2048distinguished_name = req_distinguished_namereq_extensions = req_extprompt = no

[ req_distinguished_name ]countryName = USstateOrProvinceName = New HampshirelocalityName = NashuaorganizationName = DellorganizationalUnitName = ITcommonName = me4-a.mscerttest.com

[ req_ext ]subjectAltName = @alt_names[alt_names]DNS.1 = me4.mscerttest.comDNS.2 = me4-a.mscerttest.com

Modificare i seguenti campi nel file di ciascun file di configurazione del controller, uno per ME4-A e uno per ME4-B, in modo che corrispondano ai propri nomi e domini.

-

Il nome comune e il nome del controller sia in commonName che in alt_names devono corrispondere all'ambiente in uso per tale controller

-

Se si utilizza un valore diverso da 2048 per la dimensione della chiave, modificare tali informazioni in default_bits

-

I valori countryName, stateOrProvinceName, localityName, organizationName e organizationalUnitName devono corrispondere alle informazioni dellea propria azienda

Al termine, dovrebbero essere presenti due file di testo, un file ME4-A.cnf e un file ME4-B.cnf, con i nomi e la configurazione richiesti per l'ambiente in uso.

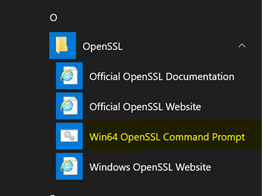

ME4 è uno storage esterno, pertanto è necessario generare una richiesta di certificato tramite OpenSSL da presentare a ADCS. La prima operazione consiste nell'installare OpenSSL se non esiste già. Per questo processo, è stata installata una versione di Windows su ADCS per comodità. OpenSSL può essere su un server Linux o su un altro server Windows ed essere comunque in grado di generare la richiesta di certificato.

La versione Windows di OpenSSL può essere scaricata @ https://slproweb.com/products/Win32OpenSSL.html

Scegli la versione completa di OpenSSL a 64 bit e installala.

Una volta installata, premere il pulsante Start di Windows e selezionare OpenSSL nell'elenco dei programmi. In basso è disponibile un'icona per Win64 OpenSSL Command Prompt. Cliccare sull'icona per aprire una finestra di comando DOS con tutti i comandi impostati appropriati per l'esecuzione di OpenSSL. Utilizzare il prompt dei comandi nella sezione successiva.

Utilizzo di file di configurazione e OpenSSL per creare file di richiesta di certificati

Avviare la finestra del prompt dei comandi OpenSSL Win64. Una volta aperta, andare alla directory in cui si trovano i file ME4-A.cnf e ME4-B.cnf. I passaggi riportati di seguito devono essere completati due volte: una volta per il file ME4-A e una volta per il file ME4-B.

Per la richiesta di certificato del controller A, utilizzare il file ME4-A.cnf. Questo comando seguente genera un file di chiave privata e un file di richiesta di certificato per il controller A.

openssl req -out ME4-A.csr -newkey rsa:2048 -nodes -keyout ME4-A.key -config ME4.cnf

Quando il comando è completo, viene visualizzato un "ME4-A.csr" (file di richiesta certificato per A) e "ME4-A.key" (file di chiave privata per A).

Ripetere questa operazione per il controller B, sostituendo ME4-B con ME4-A nella riga di comando. Al termine della procedura, dovrebbero essere necessari quattro file per generare i nostri due certificati:

-

ME4-A.csr -

ME4-A.key -

ME4-B.csr -

ME4-B.key

Copiare tali file nel server Servizi certificati Active Directory per preparare la generazione dei certificati.

Generazione dei certificati del controller ME4

Copiare il file ".key" e ".csr" in una directory sul server ADCS. Aprire un prompt dei comandi DOS sul server ADCS. Nel prompt dei comandi, digitare "cd" nella directory contenente tali file. In questo esempio viene utilizzato il modello ADCS standard Webserver come modello. Se sono richiesti parametri diversi da quelli presenti nel modello del server web, creare il proprio modello e farvi riferimento nel comando seguente.

Eseguire il seguente comando per generare il certificato per il controller A.

certreq -submit -attrib "CertificateTemplate:WebServer" ME4-A.csr ME4-A.cer

Poiché in questo esempio viene utilizzato il server ADCS, non è necessario aggiungere l'opzione -config DOMAINCA\CA1 per definire ADCS nella riga di comando. Sullo schermo viene visualizzata una finestra di dialogo che mostra ADCS e consente la selezione quando il comando viene eseguito sul server ADCS.

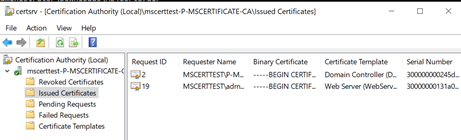

Una volta completato il comando, nell'output della riga di comando viene visualizzato un ID richiesta. In tale directory viene creato anche un file ME4-A.cer, che è il certificato richiesto.

C:\Users\Administrator\Downloads\ME4Certs>certreq -submit -attrib "CertificateTemplate:WebServer" ME4-A.csr ME4-A.cerActive Directory Enrollment Policy {0CCDC8D2-7840-40BE-819F-A7EA9535C5D6} ldap:RequestId: 19RequestId: "19"Certificate retrieved(Issued) Issued

L'ID di richiesta visualizzato è 19 e può ora essere visualizzato in MMC per l'autorità di certificazione AD come certificato valido nella sezione dei certificati emessi.

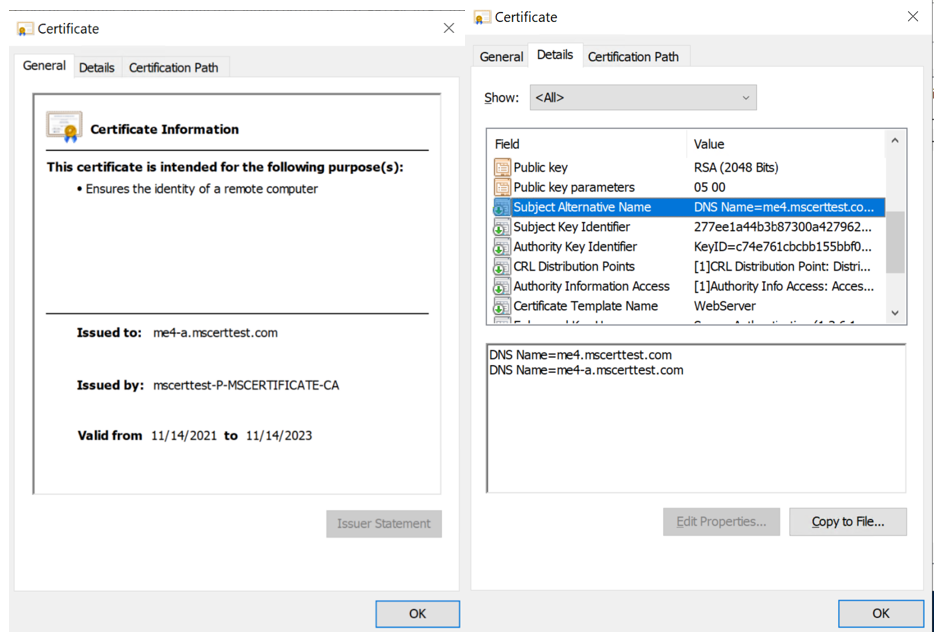

Per visualizzare i parametri del certificato, cliccare con il pulsante destro del mouse sull'ID di richiesta e selezionare Open.

Questo certificato è valido sia per il nome comune, me4.mscerttest.com, sia per il nome del controller, me4-a.mscerttest.com perché l'oggetto del certificato utilizza nomi alternativi nel file di configurazione.

Ripetere questa operazione per il controller B, sostituendo ME4-B con ME4-A nella riga di comando. In questo modo viene generato un ID richiesta diverso per questo certificato poiché i certificati A e B sono due certificati diversi.

Al termine dell'operazione, la directory dovrebbe avere due file di certificato. Questi file e i relativi ".key" sono ciò che viene caricato sul controller ME4 A e B. Copiare i file .cer A e B generati con ADCS e i file ".key" generati da OpenSSL in una directory comune per il passaggio successivo.

-

ME4-A.cer -

ME4-A.key -

ME4-B.cer -

ME4-B.key

Caricamento dei certificati nei controller

Trasferire il certificato A e il file chiave A al controller A tramite FTP ed eseguire la stessa operazione per il certificato B e il file chiave. Riavviare i servizi di gestione su entrambi i controller per abilitare i certificati.

Questo caricamento è descritto in un altro articolo del supporto Dell, PowerVault ME4: Installazione e rimozione di certificati

personalizzatiCi sono due differenze rispetto a quell'articolo per questo caricamento.

-

I nomi dei file da caricare in quell'articolo terminano con "

.pem".-

Le estensioni di file non devono cambiare "

.cer" e ".key" durante il caricamento - possono essere utilizzati così come sono.

-

-

Si verifica un errore alla fine del caricamento FTP perché ME4 non sa come contattare la CA di AD CS per verificare il certificato. Il certificato è stato caricato correttamente ed è valido, pertanto l'errore può essere ignorato. L'errore è simile al seguente:

Verifying uploaded certificate and key.ERROR: cert verify FAILED. <C = US, ST = New Hampshire, L = Nashua, O = Dell, OU = IT, CN = me4-a.mscerttest.comerror 20 at 0 depth lookup: unable to get local issuer certificateerror /mnt/ramdisk/apphome/cert-file.pending: verification failed>Warning: The uploaded SSL certificate did not pass openssl validation.

Verificare che i certificati non presentino errori

SSLI passaggi finali sono:

-

Apertura di un browser

-

Creare una connessione https al nome comune

-

Creare una connessione https al nome FQDN del controller A e B

-

Assicurarsi che non si verifichino errori SSL

Nota: quando viene utilizzato il nome comune, per impostazione predefinita passa ripetutamente a uno dei controller. Verificare che il nome comune si connetta all'altro controller. Questa operazione può essere eseguita riavviando i servizi di gestione sul controller utilizzato dal nome comune. Confermare ora che si connetta all'altro controller per il nome FQDN comune.