ME4: Generere egendefinerte sikkerhetssertifikater ved hjelp av Active Directory-sertifikattjenester

Summary: Disse instruksjonene viser hvordan du oppretter to egendefinerte SSL-sertifikater, ett for hver kontroller, ved hjelp av OpenSSL og Active Directory Certificate Services (ADCS). Sertifikatene fungerer både med et felles fullt kvalifisert domenenavn (FQDN) for begge ME4-kontrollerne og med FQDN-systemnavnet til hver enkelt kontroller. ...

Instructions

-

Installere Active Directory-sertifikattjenester for domenet og konfigurere tjenestene

-

Registrer IP-adresser, DNS-server-IP-er (Domain Name System), søkedomene og systemnavn for hver ME4-kontroller

-

OpenSSL

-

Last ned OpenSSL for Windows 64-bit fullversjon fra https://slproweb.com/products/Win32OpenSSL.html

-

-

Bekreft DNS-serveren som brukes av ME4, og AD-domenet støtter round robin-DNS

I denne artikkelen brukes følgende FQDN DNS-navn for ME4. Ethvert navn fungerer, dette er eksempelnavn. Erstatt med domenenavnet ditt og dine foretrukne navn.

-

Vanlig navn: me4.mscerttest.com

-

Controller A-navn: me4-a.mscerttest.com

-

Navn på kontroller B: me4-b.msccerttest.com

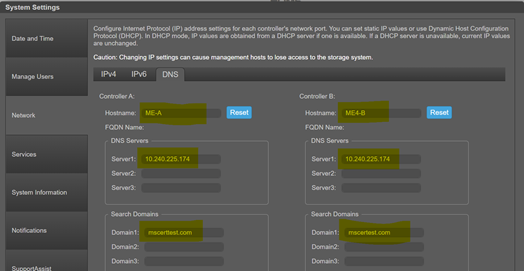

Både AD Certificate Services (CS) og ME4 må bruke de samme DNS-serverne. DNS-serveren må støtte round robin DNS for å bruke et felles FQDN-navn for begge kontrollerne. Som standard støtter Microsoft DNS round robin DNS. For vårt eksempel er DNS-serverens IP 10.240.225.174.

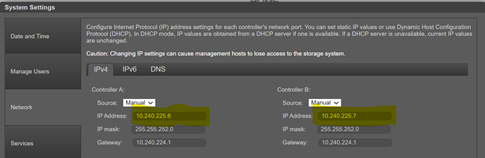

Opprett følgende A-poster på DNS-serveren. For vårt eksempel er IP-en til A-kontrolleren 10.240.225.6 og IP-en til B-kontrolleren 10.240.225.7. For miljøet ditt bruker du domenenavnet og IP-adressene dine.

-

Opprette en A-post for me4.mscerttest.com med IP 10.240.225.6

-

Opprette en A-post for me4.mscerttest.com med IP 10.240.225.7

-

Opprette en A-post for me4-a.mscertest.com med IP 10.240.225.6

-

Opprette en A-post for me4-b.mscerttest.com med IP 10.240.225.7

Bekreft med nslookup at den vanlige FQDN - me4.mscerttest.com - returnerer begge kontrollerens IP-adresser for å verifisere round robin-DNS.

C:\Users\Administrator>nslookup

Default Server: localhost

Adresse: 127.0.0.1

>

me4.mscerttest.com Server: localhost

Adresse: 127.0.0.1

Navn: me4.mscerttest.com

Adresser: 10.240.225.7

10.240.225.6

Valider ME4 IP/DNS-konfigurasjon

Systemnavnene, domenenavnet og DNS-serveren som brukes på ME4, må samsvare med de som brukes av AD CS.

Åpne ME4-brukergrensesnittet og velg Handling -> Systeminnstillinger. Gå til Nettverk-fanen.

-

På IP-sidene kontrollerer du IP-adressene til A- og B-kontrolleren og kontrollerer A-postkonfigurasjonen i DNS

-

På DNS-siden bekrefter du:

-

Søkedomenet for hver kontroller samsvarer med AD CS-domenet

-

Vertsnavnet for hver kontroller samsvarer med DNS-navnet som brukes for hver kontroller A-post

-

DNS-serveren er den samme DNS som brukes av ADCS

Opprette sertifikatforespørselsfiler for A- og B-kontroller

Deretter oppretter du to konfigurasjonsfiler ved hjelp av en tekstredigerer. Disse filene brukes til å generere sertifikatforespørselsfilene for kontrollerne i OpenSSL. Det er to filer - en for A-kontrolleren og en for B-kontrolleren. Du finner eksempler i Relatert-fanen, basert på miljøet vårt for både A- og B-kontrolleren.

Innholdet i disse filene ser slik ut i tekstredigeringsprogrammet.

[ req ]default_bits = 2048distinguished_name = req_distinguished_namereq_extensions = req_extprompt = no

[ req_distinguished_name ]countryName = USstateOrProvinceName = New HampshirelocalityName = NashuaorganizationName = DellorganizationalUnitName = ITcommonName = me4-a.mscerttest.com

[ req_ext ]subjectAltName = @alt_names[alt_names]DNS.1 = me4.mscerttest.comDNS.2 = me4-a.mscerttest.com

Endre følgende felt i filen i hver kontrollerkonfigurasjonsfil – én for ME4-A og én for ME4-B – slik at den samsvarer med navnene og domenene dine.

-

Det vanlige navnet og kontrollernavnet i både commonName og alt_names må samsvare med miljøet ditt for kontrolleren

-

Hvis du bruker noe annet enn 2048 som nøkkelstørrelse, endrer du denne informasjonen i default_bits

-

CountryName, stateOrProvinceName, localityName, organizationName og organizationalUnitName må samsvare med firmainformasjonen

Når du er ferdig, bør det være to tekstfiler - en ME4-A.cnf og en ME4-B.cnf - som har de nødvendige navnene og konfigurasjonen for miljøet ditt.

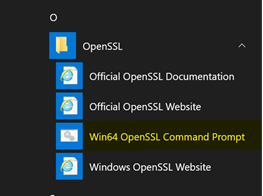

ME4 er en ekstern lagring, så en sertifikatforespørsel må genereres via OpenSSL for å presentere den for ADCS. Det første trinnet er å installere OpenSSL hvis det ikke allerede er installert. For enkelhets skyld ble en Windows-versjon installert på ADCS. OpenSSL kan være på en Linux-server eller en annen Windows-server og fortsatt kunne generere sertifikatforespørselen.

Windows-versjonen av OpenSSL kan lastes ned @ https://slproweb.com/products/Win32OpenSSL.html

Velg 64-biters OpenSSL fullversjon og installer den.

Når den er installert, trykker du på startknappen i Windows og blar til OpenSSL på listen over programmer. Det er et ikon under det for Win64 OpenSSL Command Prompt. Klikk på ikonet, og det åpner et DOS-kommandovindu med alle de riktige kommandoene for å kjøre OpenSSL. Bruk ledeteksten i neste del.

Bruk Config Files og OpenSSL til å opprette sertifikatforespørselsfiler

Start ledetekstvinduet i Win64 OpenSSL. Når den er åpen, cd til katalogen der ME4-A.cnf og ME4-B.cnf filer er. Trinnene nedenfor skal fullføres to ganger - en gang for ME4-A-filen og en gang for ME4-B-filen.

For forespørselen om A-kontrollersertifikat bruker du filen ME4-A.cnf. Denne kommandoen nedenfor genererer en privat nøkkelfil og sertifikatforespørselsfil for A-kontrolleren.

openssl req -out ME4-A.csr -newkey rsa:2048 -nodes -keyout ME4-A.key -config ME4.cnf

Når kommandoen er fullført, finnes det en "ME4-A.csr" (sertifikatforespørselsfil for A) og en "ME4-A.key" (privat nøkkelfil for A).

Gjenta dette for B-kontrolleren, og erstatt ME4-B for ME4-A i kommandolinjen. Når trinnene er fullført, skal det være fire filer som kreves for å generere våre to sertifikater:

-

ME4-A.csr -

ME4-A.key -

ME4-B.csr -

ME4-B.key

Kopier disse filene til AD CS-serveren for å klargjøre for generering av sertifikatene.

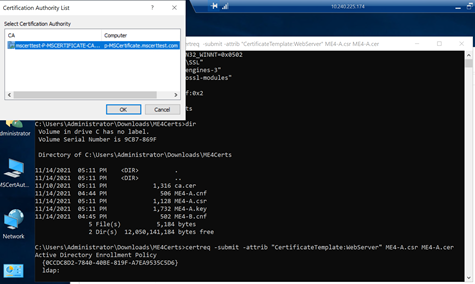

Generer ME4-kontrollersertifikater

Kopier ".key" og ".csr" filer til en katalog på ADCS-serveren. Åpne en DOS-ledetekst på ADCS-serveren. I ledeteksten, "cd" inn i katalogen som har disse filene. Dette eksemplet bruker standard ADCS-malwebserver som mal. Hvis det kreves andre parametere enn de som er i Webserver-malen, oppretter du din egen mal og refererer til den i kommandoen nedenfor.

Kjør følgende kommando for å generere sertifikatet for A-kontrolleren.

certreq -submit -attrib "CertificateTemplate:WebServer" ME4-A.csr ME4-A.cer

Fordi dette eksemplet bruker ADCS-serveren, er det ikke nødvendig å legge til alternativet -config DOMAINCA\CA1 for å definere ADCS på kommandolinjen. En dialogboks vises på skjermen som viser ADCS, og tillater valg når kommandoen kjøres på ADCS-serveren.

Når kommandoen er fullført, viser den en forespørsels-ID i kommandolinjeutdataene. En ME4-A.cer fil opprettes også i den katalogen, som er det nødvendige sertifikatet.

C:\Users\Administrator\Downloads\ME4Certs>certreq -submit -attrib "CertificateTemplate:WebServer" ME4-A.csr ME4-A.cerActive Directory Enrollment Policy {0CCDC8D2-7840-40BE-819F-A7EA9535C5D6} ldap:RequestId: 19RequestId: "19"Certificate retrieved(Issued) Issued

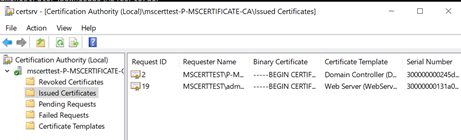

Forespørsel-ID-en som vises, er 19 og kan nå vises i MMC for AD-sertifiseringsinstansen som et gyldig sertifikat under Utstedte sertifikater.

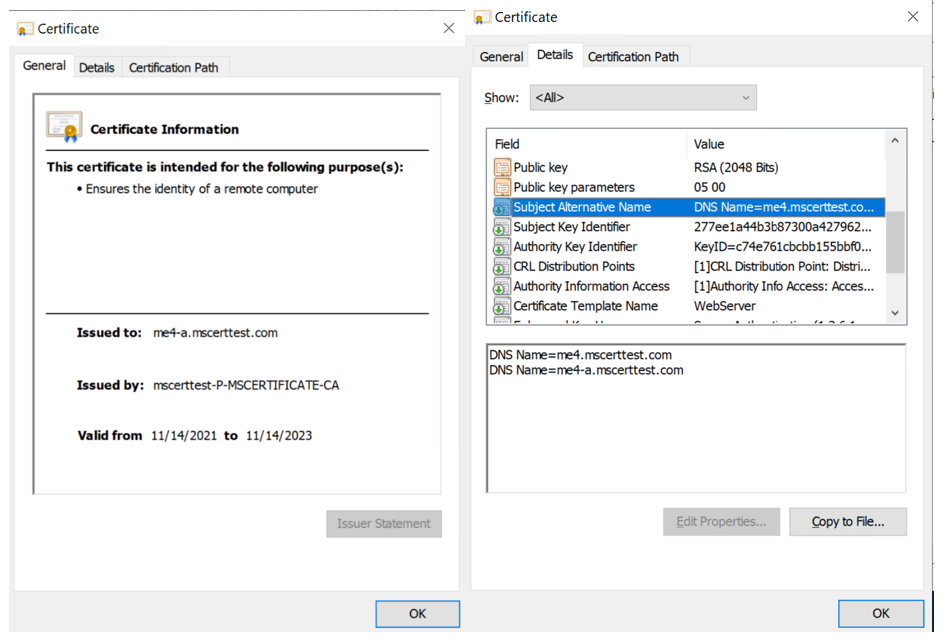

Hvis du vil se parameterne for sertifikatet, høyreklikker du på forespørsels-ID-en og velger Åpne.

Dette sertifikatet er gyldig både for det vanlige navnet - me4.mscerttest.com - og kontrollernavnet - me4-a.mscerttest.com fordi sertifikatemnet bruker alternative navn i konfigurasjonsfilen vår.

Gjenta dette for B-kontrolleren, og erstatt ME4-B for ME4-A i kommandolinjen. Dette gir forskjellig forespørsels-ID for dette sertifikatet, siden A- og B-sertifikatene er to forskjellige sertifikater.

Når dette er fullført, skal katalogen ha to sertifikatfiler. Disse filene og tilhørende ".key" filer er det som lastes opp til ME4 A- og B-kontrolleren. Kopier A- og B-.cer-filene generert med ADCS og A og B ".key" filer generert fra OpenSSL til en felles katalog for neste trinn.

-

ME4-A.cer -

ME4-A.key -

ME4-B.cer -

ME4-B.key

Laste opp sertifikater til kontrollerne

Overfør A-sertifikatet og A-nøkkelfilen til A-kontrolleren med FTP, og gjør det samme for B-sertifikatet og nøkkelfilen. Start deretter administrasjonstjenestene på nytt på begge kontrollerne for å aktivere sertifikatene.

Denne opplastingen er beskrevet i en annen støtteartikkel fra Dell – PowerVault ME4: Installere og fjerne egendefinerte sertifikater

Det er to forskjeller fra denne artikkelen for denne opplastingen.

-

Navnene på filene som skal lastes opp i den artikkelen, slutter i "

.pem»-

Filtypene trenger ikke å endres "

.cer" og ".key" når du laster opp - de kan brukes som de er.

-

-

Det er en feil på slutten av FTP-opplastingen fordi ME4 ikke vet hvordan du kontakter AD CS-sertifiseringsinstansen for å bekrefte sertifikatet. Sertifikatet er lastet opp riktig og er gyldig, slik at feilen kan ignoreres. Feilen ser slik ut:

Verifying uploaded certificate and key.ERROR: cert verify FAILED. <C = US, ST = New Hampshire, L = Nashua, O = Dell, OU = IT, CN = me4-a.mscerttest.comerror 20 at 0 depth lookup: unable to get local issuer certificateerror /mnt/ramdisk/apphome/cert-file.pending: verification failed>Warning: The uploaded SSL certificate did not pass openssl validation.

Kontroller at sertifikatene ikke har noen SSL-feil

De siste trinnene er å:

-

Åpne en nettleser

-

Opprett en https-tilkobling til det vanlige navnet

-

Opprett en https-tilkobling til FQDN for både A- og B-kontrolleren

-

Kontroller at ingen SSL-feil oppstår

Merk: Når det vanlige navnet brukes, går det til en av kontrollerne gjentatte ganger som standard. Kontroller at det vanlige navnet kobles til den andre kontrolleren. Dette kan gjøres ved å starte administrasjonstjenestene på nytt på kontrolleren som det vanlige navnet bruker. Bekreft nå at den kobles til den andre kontrolleren for felles FQDN.