ME4: Generowanie niestandardowych certyfikatów zabezpieczeń przy użyciu Usług certyfikatów w usłudze Active Directory

Summary: Te instrukcje pokazują, jak utworzyć dwa niestandardowe certyfikaty SSL, po jednym dla każdego kontrolera, przy użyciu OpenSSL i Active Directory Certificate Services (ADCS). Certyfikaty działają zarówno ze wspólną w pełni kwalifikowaną nazwą domeny (FQDN) dla obu kontrolerów ME4, jak i z nazwą systemową FQDN każdego kontrolera z osobna. ...

Instructions

-

Zainstaluj Usługi certyfikatów w usłudze Active Directory dla swojej domeny i skonfiguruj usługi

-

Zarejestruj adresy IP, adresy IP serwera DNS (Domain Name System), domenę wyszukiwania i nazwy systemów dla każdego kontrolera ME4

-

OpenSSL

-

Pobierz pełną wersję OpenSSL dla 64-bitowego systemu Windows z https://slproweb.com/products/Win32OpenSSL.html

-

-

Sprawdź, czy serwer DNS używany przez ME4 i domena AD obsługują DNS typu round robin

W tym artykule użyto następujących nazw DNS FQDN dla ME4. Każda nazwa działa, to są przykładowe nazwy. Zastąp nazwą domeny i preferowanymi nazwami.

-

Nazwa wspólna: me4.mscerttest.com

-

Nazwa kontrolera A: me4-a.mscerttest.com

-

Nazwa kontrolera B: me4-b.msccerttest.com

Zarówno AD Usługi certyfikatów (CS) i ME4 muszą używać tych samych serwerów DNS. Serwer DNS musi obsługiwać round robin DNS, aby używać wspólnej nazwy FQDN dla obu kontrolerów. Domyślnie Microsoft DNS obsługuje system DNS typu round robin. W naszym przykładzie adres IP serwera DNS to 10.240.225.174.

Na serwerze DNS utwórz następujące rekordy A. W naszym przykładzie adres IP kontrolera A to 10.240.225.6, a adres IP kontrolera B to 10.240.225.7. W przypadku środowiska należy użyć nazwy domeny i adresów IP.

-

Utwórz rekord A dla me4.mscerttest.com z adresem IP 10.240.225.6

-

Utwórz rekord A dla me4.mscerttest.com z adresem IP 10.240.225.7

-

Utwórz rekord A dla me4-a.mscertest.com z adresem IP 10.240.225.6

-

Utwórz rekord A dla me4-b.mscerttest.com z adresem IP 10.240.225.7

Sprawdź za pomocą polecenia nslookup, czy wspólna wartość FQDN — me4.mscerttest.com — zwraca adresy IP obu kontrolerów, aby zweryfikować round robin DNS.

C:\Users\Administrator>nslookup

Domyślny serwer: localhost

Adres: 127.0.0.1

> me4.mscerttest.com

Serwer: localhost

Adres: 127.0.0.1

Nazwa: me4.mscerttest.com

Adresy: 10.240.225.7

10.240.225.6

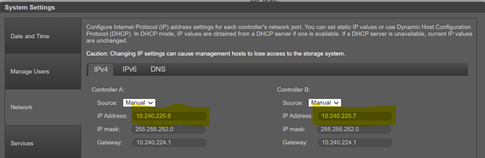

Sprawdź konfigurację IP/DNS ME4

Nazwy systemów, nazwa domeny i serwer DNS używane w ME4 powinny być zgodne z nazwami używanymi przez usługi AD CS.

Otwórz interfejs użytkownika ME4 i wybierz opcję Action -> System Settings. Przejdź do karty Sieć.

-

Na stronach IP należy zweryfikować adresy IP kontrolerów A i B oraz sprawdzić konfigurację rekordów A w DNS

-

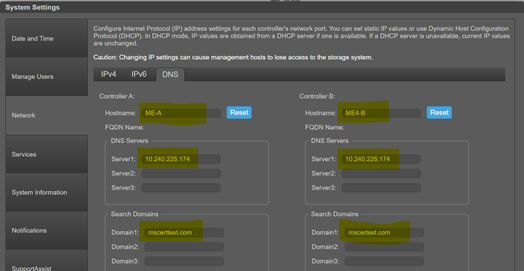

Na stronie DNS sprawdź:

-

Domena wyszukiwania dla każdego kontrolera jest zgodna z domeną AD CS

-

Nazwa hosta dla każdego kontrolera jest zgodna z nazwą DNS zastosowaną dla rekordów A poszczególnych kontrolerów

-

Serwer DNS jest tym samym serwerem DNS, który jest używany przez ADCS

Tworzenie plików żądań certyfikatów dla kontrolerów A i B

Następnie utwórz dwa pliki konfiguracyjne za pomocą edytora tekstu. Pliki te są używane do generowania plików żądań certyfikatów dla kontrolerów w OpenSSL. Istnieją dwa pliki — jeden dla kontrolera A i jeden dla kontrolera B. Przykłady są załączone na karcie Related i dotyczą naszego środowiska zarówno dla kontrolera A, jak i B.

Zawartość tych plików wygląda następująco w edytorze tekstu.

[ req ]default_bits = 2048distinguished_name = req_distinguished_namereq_extensions = req_extprompt = no

[ req_distinguished_name ]countryName = USstateOrProvinceName = New HampshirelocalityName = NashuaorganizationName = DellorganizationalUnitName = ITcommonName = me4-a.mscerttest.com

[ req_ext ]subjectAltName = @alt_names[alt_names]DNS.1 = me4.mscerttest.comDNS.2 = me4-a.mscerttest.com

Zmodyfikuj następujące pola w pliku w każdym pliku konfiguracyjnym kontrolera — jeden dla ME4-A i jeden dla ME4-B — aby dopasować nazwy i domeny.

-

Wspólna nazwa i nazwa kontrolera zarówno w commonName, jak i alt_names muszą być zgodne ze środowiskiem dla tego kontrolera

-

Jeśli używasz rozmiaru klucza innego niż 2048, zmień te informacje w default_bits

-

CountryName, stateOrProvinceName, localityName, organizationName i organizationalUnitName muszą być zgodne z informacjami o firmie

Po zakończeniu powinny istnieć dwa pliki tekstowe — ME4-A.cnf i ME4-B.cnf — które mają wymagane nazwy i konfigurację dla twojego środowiska.

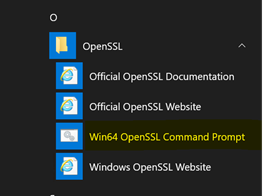

ME4 jest zewnętrzną pamięcią masową, więc żądanie certyfikatu musi zostać wygenerowane przez OpenSSL w celu przedstawienia go ADCS. Pierwszym krokiem jest zainstalowanie OpenSSL, jeśli nie jest jeszcze zainstalowany. Na potrzeby tego procesu dla wygody zainstalowano wersję systemu Windows w usłudze ADCS. OpenSSL może znajdować się na serwerze Linux lub innym serwerze Windows i nadal być w stanie wygenerować żądanie certyfikatu.

Wersję OpenSSL dla systemu Windows można pobrać @ https://slproweb.com/products/Win32OpenSSL.html

Wybierz 64-bitową pełną wersję OpenSSL i zainstaluj ją.

Po zainstalowaniu naciśnij przycisk Start systemu Windows i przejdź do OpenSSL na liście programów. Pod nim znajduje się ikona wiersza polecenia OpenSSL dla Win64. Kliknięcie ikony spowoduje otwarcie okna poleceń DOS ze wszystkimi odpowiednimi poleceniami zestawu do uruchomienia OpenSSL. Użyj wiersza poleceń w następnej sekcji.

Używanie plików konfiguracyjnych i OpenSSL do tworzenia plików żądań certyfikatów

Uruchom okno wiersza polecenia Win64 OpenSSL. Po jego otwarciu przejdź do katalogu, w którym znajdują się pliki ME4-A.cnf i ME4-B.cnf. Poniższe czynności należy wykonać dwukrotnie — raz dla pliku ME4-A i raz dla pliku ME4-B.

W przypadku żądania certyfikatu kontrolera A użyj pliku ME4-A.cnf. Poniższe polecenie generuje plik klucza prywatnego i plik żądania certyfikatu dla kontrolera A.

openssl req -out ME4-A.csr -newkey rsa:2048 -nodes -keyout ME4-A.key -config ME4.cnf

Po zakończeniu polecenia pojawi się "ME4-A.csr" (plik wniosku o certyfikat dla A) oraz "ME4-A.key" (plik klucza prywatnego dla A).

Powtórz tę czynność dla kontrolera B, zastępując ME4-A ME4-B w wierszu polecenia. Po zakończeniu kroków powinny być wymagane cztery pliki do wygenerowania naszych dwóch certyfikatów:

-

ME4-A.csr -

ME4-A.key -

ME4-B.csr -

ME4-B.key

Skopiuj te pliki na serwer usług AD CS, aby przygotować się do wygenerowania certyfikatów.

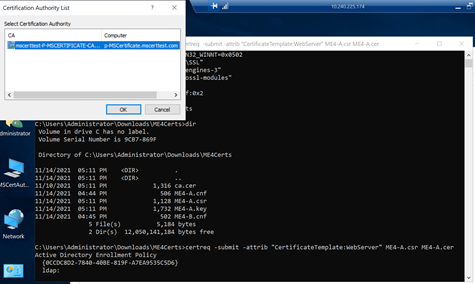

Generowanie certyfikatów kontrolera ME4

Skopiuj plik ".key" oraz ".csr" do katalogu na serwerze ADCS. Otwórz wiersz polecenia DOS na serwerze ADCS. W wierszu polecenia „cd” do katalogu zawierającego te pliki. W tym przykładzie jako szablon użyto standardowego serwera WWW szablonu szablonu ADCS. Jeśli wymagane są inne parametry niż w szablonie serwera WWW, utwórz własny szablon i odwołaj się do niego w poniższym poleceniu.

Uruchom następujące polecenie, aby wygenerować certyfikat dla kontrolera A.

certreq -submit -attrib "CertificateTemplate:WebServer" ME4-A.csr ME4-A.cer

Ponieważ w tym przykładzie użyto serwera ADCS, nie ma potrzeby dodawania opcji -config DOMAINCA\CA1 w celu zdefiniowania ADCS w wierszu polecenia. Na ekranie pojawi się okno dialogowe wyświetlające ADCS i umożliwiające wybór, gdy polecenie jest uruchamiane na serwerze ADCS.

Po zakończeniu polecenia wyświetla identyfikator żądania w danych wyjściowych wiersza poleceń. W tym katalogu tworzony jest również plik ME4-A.cer, który jest wymaganym certyfikatem.

C:\Users\Administrator\Downloads\ME4Certs>certreq -submit -attrib "CertificateTemplate:WebServer" ME4-A.csr ME4-A.cerActive Directory Enrollment Policy {0CCDC8D2-7840-40BE-819F-A7EA9535C5D6} ldap:RequestId: 19RequestId: "19"Certificate retrieved(Issued) Issued

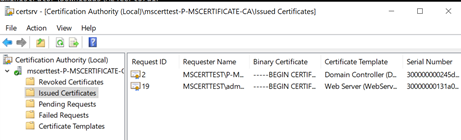

Pokazany identyfikator żądania to 19 i można go teraz zobaczyć w MMC dla urzędu certyfikacji AD jako ważny certyfikat w punkcie Wydane certyfikaty.

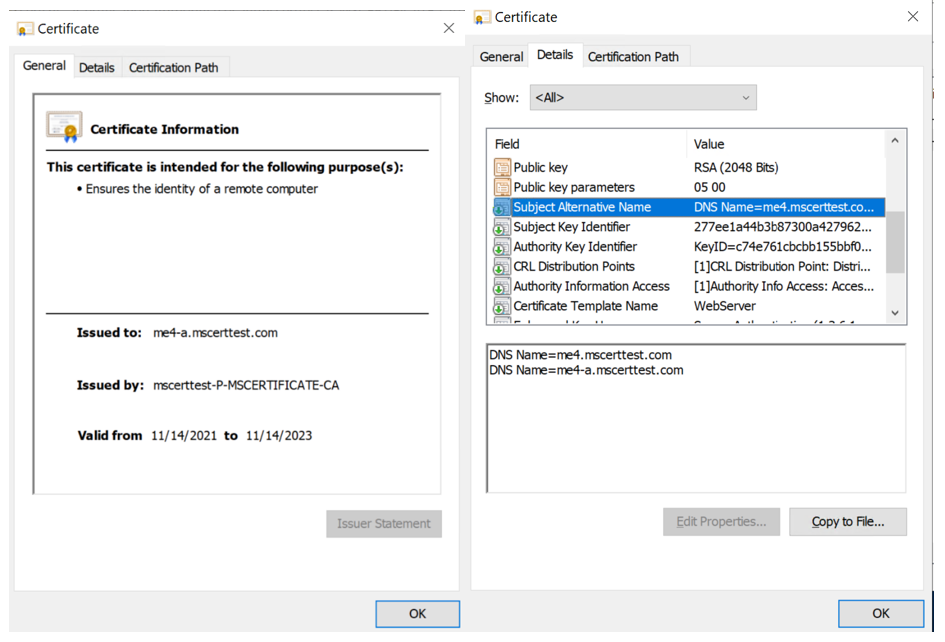

Aby zobaczyć parametry certyfikatu, kliknij prawym przyciskiem myszy identyfikator żądania i wybierz polecenie Otwórz.

Ten certyfikat jest ważny zarówno dla nazwy pospolitej - me4.mscerttest.com - jak i nazwy kontrolera - me4-a.mscerttest.com ponieważ podmiot certyfikatu używa alternatywnych nazw w naszym pliku konfiguracyjnym.

Powtórz tę czynność dla kontrolera B, zastępując ME4-A ME4-B w wierszu polecenia. Spowoduje to wygenerowanie innego identyfikatora żądania dla tego certyfikatu, ponieważ certyfikaty A i B są dwoma różnymi certyfikatami.

Po zakończeniu tej czynności katalog powinien zawierać dwa pliki certyfikatów. Pliki te i powiązane z nimi ".key" są przesyłane do kontrolera ME4 A i B. Skopiuj pliki .cer A i B wygenerowane za pomocą ADCS oraz A i B ".key" wygenerowane z OpenSSL do wspólnego katalogu w następnym kroku.

-

ME4-A.cer -

ME4-A.key -

ME4-B.cer -

ME4-B.key

Przesyłanie certyfikatów do kontrolerów

Przenieś certyfikat A i plik klucza A do kontrolera A za pomocą protokołu FTP i wykonaj te same czynności z certyfikatem B i plikiem klucza. Następnie uruchom ponownie usługi zarządzania na obu kontrolerach, aby włączyć certyfikaty.

To przesyłanie jest opisane w innym artykule pomocy technicznej firmy Dell — PowerVault ME4: Instalowanie i usuwanie certyfikatów

niestandardowychIstnieją dwie różnice w stosunku do tego artykułu w przypadku tego przesyłania.

-

Nazwy plików do przesłania w tym artykule kończą się na "

.pem”-

Rozszerzenia plików nie muszą się zmieniać "

.cer" oraz ".key" podczas przesyłania - można ich używać w takiej postaci, w jakiej są.

-

-

Na końcu przekazywania FTP wystąpił błąd, ponieważ ME4 nie wie, jak skontaktować się z urzędem certyfikacji usług AD CS w celu zweryfikowania certyfikatu. Certyfikat został przesłany poprawnie i jest ważny, więc błąd można zignorować. Błąd wygląda następująco:

Verifying uploaded certificate and key.ERROR: cert verify FAILED. <C = US, ST = New Hampshire, L = Nashua, O = Dell, OU = IT, CN = me4-a.mscerttest.comerror 20 at 0 depth lookup: unable to get local issuer certificateerror /mnt/ramdisk/apphome/cert-file.pending: verification failed>Warning: The uploaded SSL certificate did not pass openssl validation.

Sprawdź, czy certyfikaty nie mają błędów

SSLOstatnie kroki to:

-

Otwórz przeglądarkę

-

Utwórz połączenie https z nazwą wspólną

-

Utwórz połączenie https zarówno z FQDN kontrolera A, jak i B

-

Upewnij się, że nie występują błędy SSL

Uwaga: Gdy używana jest wspólna nazwa, domyślnie trafia ona wielokrotnie do jednego z kontrolerów. Sprawdź, czy nazwa wspólna łączy się z drugim kontrolerem. Można to zrobić poprzez ponowne uruchomienie usług zarządzania na kontrolerze używanym pod nazwą pospolitą. Teraz potwierdź, że łączy się z drugim kontrolerem dla wspólnej nazwy FQDN.